Aggiornamenti recenti Febbraio 12th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

WikiLeaks: ecco come gli agenti CIA “trollano” le vittime

Mag 16, 2017 Marco Schiaffino In evidenza, Leaks, Malware, News, RSS 0

Pubblicati i documenti relativi a due strumenti di spionaggio. Nei manuali la guida per “fare dispetti” alle vittime usando i “Gremlins”.

Mentre il mondo si preoccupava degli attacchi legati al ransomware WannaCry, dalle parti di WikiLeaks erano pronti a pubblicare il nuovo capitolo dei CIA Leaks, il corposo archivio di documenti relativo agli strumenti di hacking in dotazione agli 007 statunitensi.

A questo giro, il sito di Julian Assange si concentra su due strumenti di spionaggio informatico, che i creativi programmatori della CIA hanno battezzato con i nomi di Assassin e After Midnight.

Il primo è un classico trojan, programmato per dialogare con un server Command and Control e dotato di tutto quello che serve per catturare ed esfiltrare informazioni dal computer di un bersaglio.

Come si legge nel manuale pubblicato da WikiLeaks, si tratta di uno strumento modulare ed estremamente flessibile, che prevede tra le sue opzioni anche la possibilità di prevedere un periodo di “ibernazione” in cui l’impianto rimane dormiente.

After Midnight è qualcosa di molto simile ad Assassin, ma in questo caso la documentazione è decisamente più folkloristica, già a partire dal linguaggio usato. Nel manuale d’uso, infatti, i payload vengono definiti come “Gremlins” e nelle istruzioni si fanno esempi di come “trollare” le vittime per incidere sul loro comportamento.

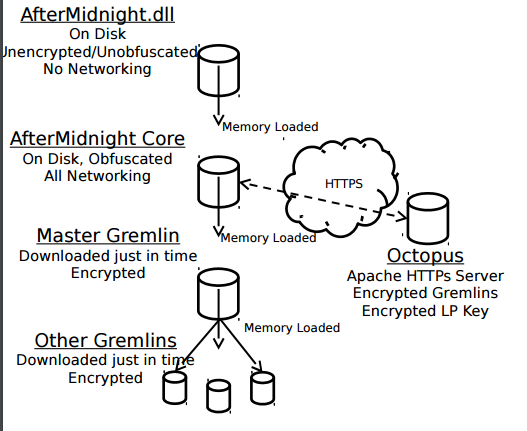

Il diagramma che descrive la struttura modulare di After Midnight parla di… Gremlins!

Da un punto di vista tecnico, After Midnight è composto da un “cuore” rappresentato da una DLL e da moduli che vengono scaricati istantaneamente quando servono, che gli sviluppatori definiscono appunto “Gremlins”.

A occuparsi di fare dispetti ai bersagli sottoposti a controllo è un modulo che nel manuale viene chiamato Process Gremlin e che permette agli spioni della CIA di intervenire sui processi attivi del sistema infettato.

Ma perché progettare un modulo ad hoc con queste funzioni? Le ipotesi che si trovano nella sezione “esempi” del manuale, per la verità, lasciano un po’ perplessi.

Grazie al Process Gremlin, per esempio, si possono usare una serie di comandi che chiudono il browser (nel testo si fa riferimento a Firefox e Internet Explorer) ogni 30 secondi. Lo scopo?

Con uno sforzo di fantasia si può ipotizzare qualche scenario tipo. Immaginiamo per esempio che i prodi agenti della CIA stiano aspettando con trepidazione che la loro vittima scriva un’email che vogliono intercettare, ma lo sciagurato perditempo è ipnotizzato da un video di gattini su Facebook. Stroncare il browser potrebbe essere un modo per “incoraggiarlo” a occuparsi di cose più serie.

Più difficile capire quale possa essere lo scopo pratico del secondo esempio, che sembra ispirato al puro sadismo. Il codice, in questo caso, permette infatti di rallentare PowerPoint riducendo del 50% le risorse dedicate e impostando un delay di 30 secondi nella visualizzazione delle diapositive.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

-

Operation Rubicon: come USA e Germania...

Operation Rubicon: come USA e Germania...Feb 12, 2020 0

Altro in questa categoria

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source...