Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Il ransowmare Shade sfida Europol ed esperti di sicurezza

Dic 06, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

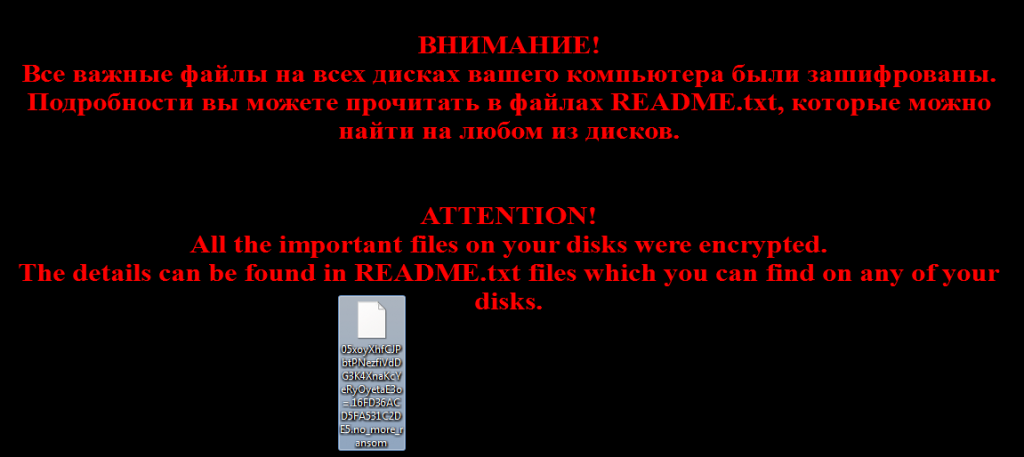

La nuova versione del malware viene distribuita via email dalla botnet Kelihos e cifra i file delle vittime con l’estensione “no_more_ransom”.

Una massiccia campagna di distribuzione sta diffondendo una nuova variante di Shade attraverso email che sembrano fare riferimento a comunicazioni da parte di banche e istituti di credito.

Per inondare Internet di messaggi infetti, i pirati stanno usando una botnet conosciuta con il nome di Kelihos, che durante lo scorso agosto ha triplicato le sue dimensioni arrivando a comprendere la bellezza di 35.000 computer infetti che i pirati usano per inviare spam e malware.

Nel caso di Shade, i messaggi di posta elettronica contengono un link che, se attivato, scarica un JavaScript o un documento Word. Entrambi sono confezionati in modo da avviare il download e l’installazione del ransomware.

Shade è un classico cripto-ransomware, che cifra i file della vittima e chiede un riscatto in denaro per ottenere la chiave che consente di decodificare i dati presi in ostaggio.

Il malware, comparso la scorsa estate, è stato più volte aggiornato dal suo autore e, ogni volta, ha cambiato l’estensione dei file crittografati. Nelle prime varianti utilizzava le estensioni .xtbl e .ytbl. In seguito è diventato più estroso e ha cominciato a citare una nota serie televisiva utilizzando le estensioni .breaking_bad e .heisenberg.

Nell’uso delle estensioni l’autore di Shade si dimostra piuttosto creativo, ma il messaggio visualizzato alle vittime del ransomware è decisamente convenzionale.

La nuova versione di Shade usa adesso una nuova estensione: .no_more_ransom. La trovata è un modo per stuzzicare la sensibilità degli esperti di sicurezza del progetto No More Ransom, a cui partecipano tra gli altri Europol, Kaspersky Lab e Intel Security.

Il motivo? Probabilmente si tratta di un semplice desiderio di rivalsa. Lo scorso Agosto, infatti, i ricercatori di No More Ransowmare hanno pubblicato gratuitamente un tool gratuito in grado di decifrare i file crittografati da Shade.

Di più: a ogni nuova versione del ransomware sono stati in grado di rispondere con un aggiornamento che ha inesorabilmente scardinato il sistema crittografico del malware. Ora resta solo da vedere quanto impiegheranno per avere ragione della nuova variante.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...