Aggiornamenti recenti Marzo 3rd, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

Facebook compra sul mercato nero le password rubate

Nov 14, 2016 Marco Schiaffino Gestione dati, Intrusione, News, Privacy, RSS 0

L’azienda di Zuckerberg usa gli account rubati per confrontarli con quelli dei suoi utenti e individuare eventuali password corrispondenti. Ma è una buona idea?

L’uso della stessa password su differenti servizi è la principale causa di compromissione degli account dei vari servizi Internet.

Il primo a capirlo è stato proprio Mark Zuckerberg, che lo scorso giugno ha subito un’intrusione nei suoi account Twitter e Pinterest proprio a causa del fatto che aveva usato la stessa password per un account Linkedin sottratto durante un attacco ai server del social media.

La raffica di intrusioni e furti di account registrati negli ultimi anni, a partire dal mega furto subito da Yahoo, sta rendendo il fenomeno una vera emergenza.

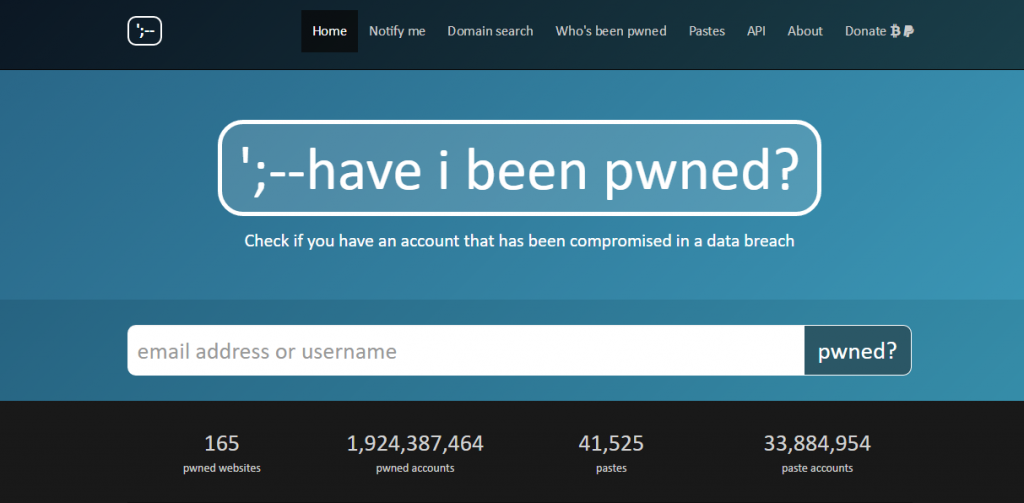

Per capirne le dimensioni, basta visitare uno dei siti specializzati come Have I Been Pwned, che permette agli utenti di verificare se un account con la loro email risulta essere tra quelli rubati. Le statistiche del sito sono agghiaccianti: a oggi sono stati individuati ben 1.924.387.464 di account compromessi.

Quasi due miliardi di account rubati e pubblicati su Internet. E chissà quanti altri di cui non si ha avuto notizia…

Per evitare che casi simili si ripetano, molte aziende hanno messo in piedi dei sistemi di verifica che incrociano i dati degli account rubati (spesso vengono resi pubblici attraverso la loro pubblicazione su Internet) con quelli degli utenti registrati.

Stando a quanto dichiarato da Alex Stamos, ex responsabile di sicurezza di Yahoo passato a Facebook nel 2015, il social network di Zuckerberg ha fatto un passo più in là. Nel corso del Web Summit di Lisbona, infatti, Stamos ha dichiarato che per prevenire questo meccanismo l’azienda compra sul mercato nero gli account rubati ad altri servizi.

Una strategia che ha fatto storcere il naso a molti esperti di sicurezza. Va bene prodigarsi per garantire la sicurezza dei propri utenti, ma è il caso di farlo foraggiando gli stessi pirati informatici che la mettono a rischio attaccando i server dei concorrenti?

Articoli correlati

-

Allarme password aziendali deboli: più...

Allarme password aziendali deboli: più...Gen 13, 2026 0

-

La complessità delle password non è...

La complessità delle password non è...Ott 15, 2025 0

-

DeepSeek: il top della tecnologia...

DeepSeek: il top della tecnologia...Gen 31, 2025 0

-

Cresce il Phishing: Google, Facebook e...

Cresce il Phishing: Google, Facebook e...Ago 28, 2024 0

Altro in questa categoria

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code...