Aggiornamenti recenti Dicembre 18th, 2025 2:12 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

- CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Trojan per Linux usa i server per “minare” Bitcoin

Ago 12, 2016 Marco Schiaffino Malware, Minacce, News, Trojan 0

Il malware va a caccia di server abbastanza potenti per garantire ai pirati la potenza di calcolo che gli serve per forgiare la cripto-valuta. A rischio le macchine (configurate male) con il database Redis.

Per “minare” Bitcoin nel 2016 serve una notevole potenza di calcolo e parecchio tempo. Secondo alcuni, il costo dei consumi di energia elettrica per ottenere un singolo Bitcoin sarebbe superiore al valore della moneta stessa.

I pirati informatici che hanno realizzato Linux.Lady hanno pensato di risolvere il problema in maniera creativa: infettare i server Linux di qualcun altro per metterli al lavoro per conto loro.

Il trojan, individuato e analizzato dai ricercatori della società russa Dr. Web, è scritto in GO, un linguaggio di programmazione sviluppato da Google.

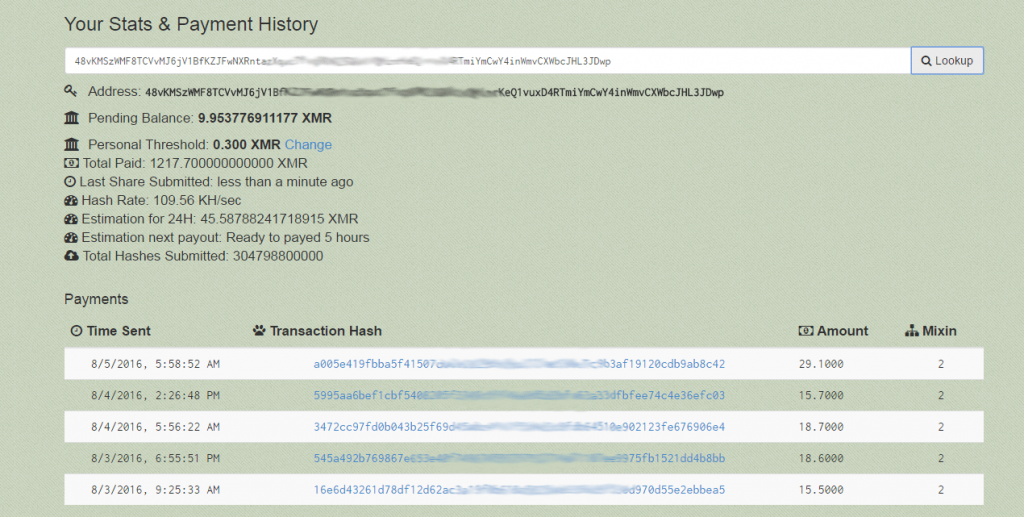

Linux.Lady agisce in maniera estremamente pragmatica. Per prima cosa analizza il sistema colpito e comunica al server Command and Control le caratteristiche della macchina: versione di Linux installata, numero di processori, informazioni sulle attività in corso.

In pratica una sorta di “carta d’identità” del sistema per capire se valga la pena usarlo come miner. A questo punto riceve un file di configurazione per scaricare e installare il programma che gli permette di minare i Bitcoin, che saranno trasferiti nel portafoglio dei pirati.

La potenza di calcolo per minare Bitcoin si può affittare o… rubare con un malware.

Per massimizzare il risultato, Linux.Lady cerca di propagarsi all’interno della rete locale e infettare altri server collegati al primo per “arruolarli” nell’attività di mining.

Il punto debole (ma non troppo) del trojan è il sistema di comunicazione scelto dai cyber-criminali per comunicare con il server C&C. IL malware utilizza infatti la porta 6379 utilizzata dal database Redis. Affinché possa accedervi è necessario che sul server stia girando il database e l’amministratore non abbia impostato alcuna password.

Secondo i ricercatori, il parco macchine con queste caratteristiche sarebbe piuttosto ampio e Linux.Lady potrebbe quindi contare su più di 30.000 potenziali bersagli.

Articoli correlati

-

File Linux usati per furto di dati e...

File Linux usati per furto di dati e...Ago 25, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

Altro in questa categoria

-

Kaspersky, le PMI italiane sono un...

Kaspersky, le PMI italiane sono un...Dic 17, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

-

Apple interviene su due zero-day...

Apple interviene su due zero-day...Dic 12, 2025 0

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca...

Minacce recenti

Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste... -

Patch Tuesday, Microsoft risolve una vulnerabilità già...

Patch Tuesday, Microsoft risolve una vulnerabilità già...Dic 11, 2025 0

Nel bollettino del Patch Tuesday di dicembre Microsoft ha...