Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Microsoft non si muove: patch “ufficiosa” per la falla Remote Potato0

Gen 14, 2022 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Nessun intervento da parte degli sviluppatori per correggere la vulnerabilità zero-day emersa ad aprile. Spunta una patch “non ufficiale”.

La vulnerabilità è stata battezzata con il nome di Remote Potato0 dai ricercatori che l’hanno individuata, ed è stata resa pubblica lo scorso aprile. A 9 mesi di distanza, però, Microsoft non ha ancora pubblicato una patch per correggerla.

Di più: la falla non è nemmeno stata considerata una vulnerabilità rilevante, al punto che non è stato assegnato alcun codice CVE.

Per fortuna, per correggere il bug individuato da Antonio Cocomazzi di Sentinal LABS e dal ricercatore indipendente Andrea Pierini, è spuntata una patch “non ufficiale” che permette di tappare la falla.

La vulnerabilità riguarda il solito sistema di autenticazione NTLM e consente, se sfruttata, di eseguire un’elevazione di privilegi ad amministratore di dominio.

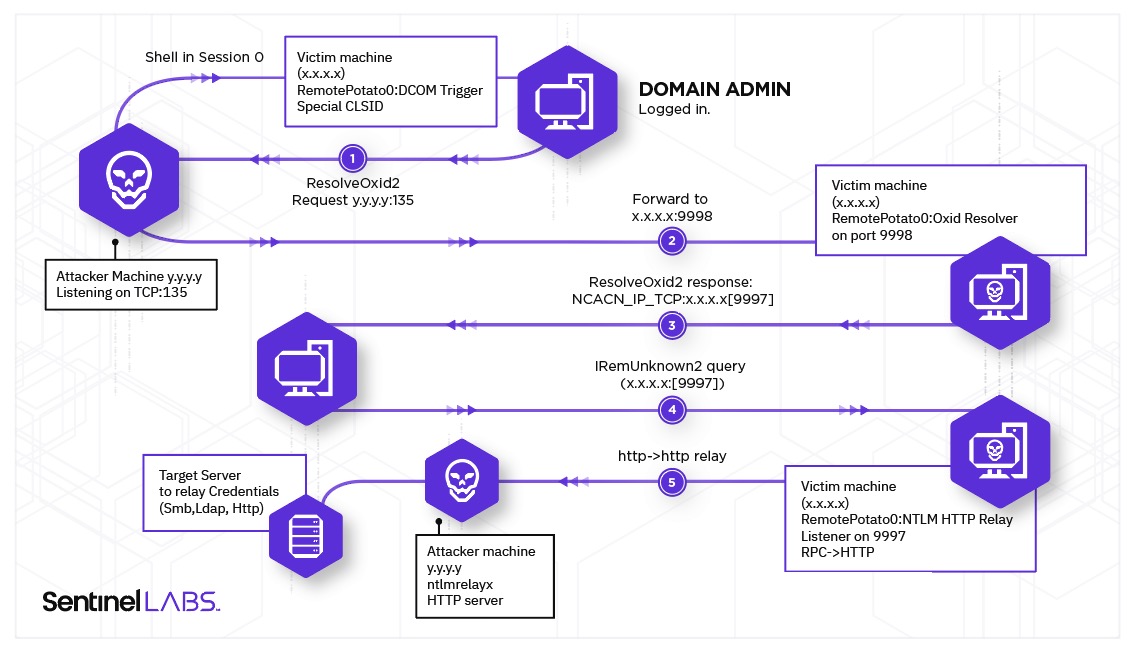

Come si legge nel post pubblicato dai ricercatori, la tecnica di attacco individuata per sfruttare la vulnerabilità richiede un accesso a una macchina con bassi privilegi e sfrutta una tecnica Man In The Middle per ottenere privilegi elevati. Vero che, come si deduce dallo schema qui sotto, non si tratta di una procedura semplicissima.

Resta il fatto che l’attacco è efficace e rappresenta un’opportunità per un pirata informatico che vuole eseguire movimento laterale all’interno di una rete.

Una soluzione possibile sarebbe quella di disabilitare NTLM o utilizzare gli Active Directory Certificate Services (AD CS) per bloccare gli attacchi basati sull’inoltro di NTLM. Soluzioni che, secondo i ricercatori, potrebbero però essere aggirate utilizzando la stessa tecnica con altri protocolli, come accaduto con altri bug simili relativi a NTLM.

Per il momento, Remote Potato0 può essere corretta con una micropatch messa a disposizione da 0patch, i cui dettagli possono essere consultati a questo indirizzo.

Tutto questo in attesa che Microsoft decida se sodisfare le richieste degli esperti di sicurezza avviando un processo di correzione della falla oppure confermi in maniera definitiva la sua volontà di non procedere al patching.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...