Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

Uno strano trojan colpisce chi parla russo

Ago 06, 2021 Massimiliano Monti Malware, News, RSS, Scenario 0

Descritto come “inusuale” da Malwarebytes, questo trojan ad accesso remoto è indirizzato a chi parla il russo e combina un exploit noto con tecniche meno convenzionali.

Scoperto da Malwarebytes Threat Intelligence, questo RAT (Remote Access Trojan) si diffonde attraverso un documento chiamato Манифест.docx oppure Manifest.docx che una volta aperto scarica e lancia due template. Il primo dei due permette l’esecuzione di macro, mentre il secondo è un oggetto HTML che contiene un noto exploit di Internet Explorer.

Sempre secondo quanto scoperto da Malwarebytes, il movimento di questo malware avviene come in una specie di gioco delle scatole cinesi, dove ciascuno dei due template svolge compiti precisi.

Come si comporta questa nuova minaccia

Il primo dei due template inizialmente scaricati infatti ne scarica uno ulteriore che include il Trojan remoto vero e proprio, scritto in VBA. Questo, una volta lanciato, riesce a scaricare, caricare e addirittura eseguire file. Una volta in esecuzione svolge una serie di operazioni: esegue comandi shell, cancella alcuni file, ne carica e scarica altri, legge il contenuto dei dischi e le informazioni del file system, oltre a raccogliere informazioni sulle vittime e identificare l’antivirus utilizzato.

Il secondo dei due template svolge la stessa operazione, installare il VBA RAT vero e proprio, ma prova a farlo seguendo una strada diversa, cioè sfruttare la vulnerabilità di Internet Explorer nota come CVE-2021-26411, che permette l’esecuzione di codice maligno attraverso una vulnerabilità che permette la corruzione della memoria.

Tecniche vecchie usate in modo nuovo

L’uso delle vulnerabilità nei template, nota come remote template injection è una tecnica già nota e utilizzata spesso dai criminali informatici. Quello che è inedito è l’uso di questa tecnica per installare due diversi template, il secondo dei quali inoltre sfrutta una vulnerabilità relativamente nuova e per questo ancora poco utilizzata. Inoltre, di solito i malware di questo tipo vengono iniettati sotto forma di eseguibili, mentre in questo caso è stato utilizzato il linguaggio VBA, non offuscato, e lanciato direttamente dal template scaricato.

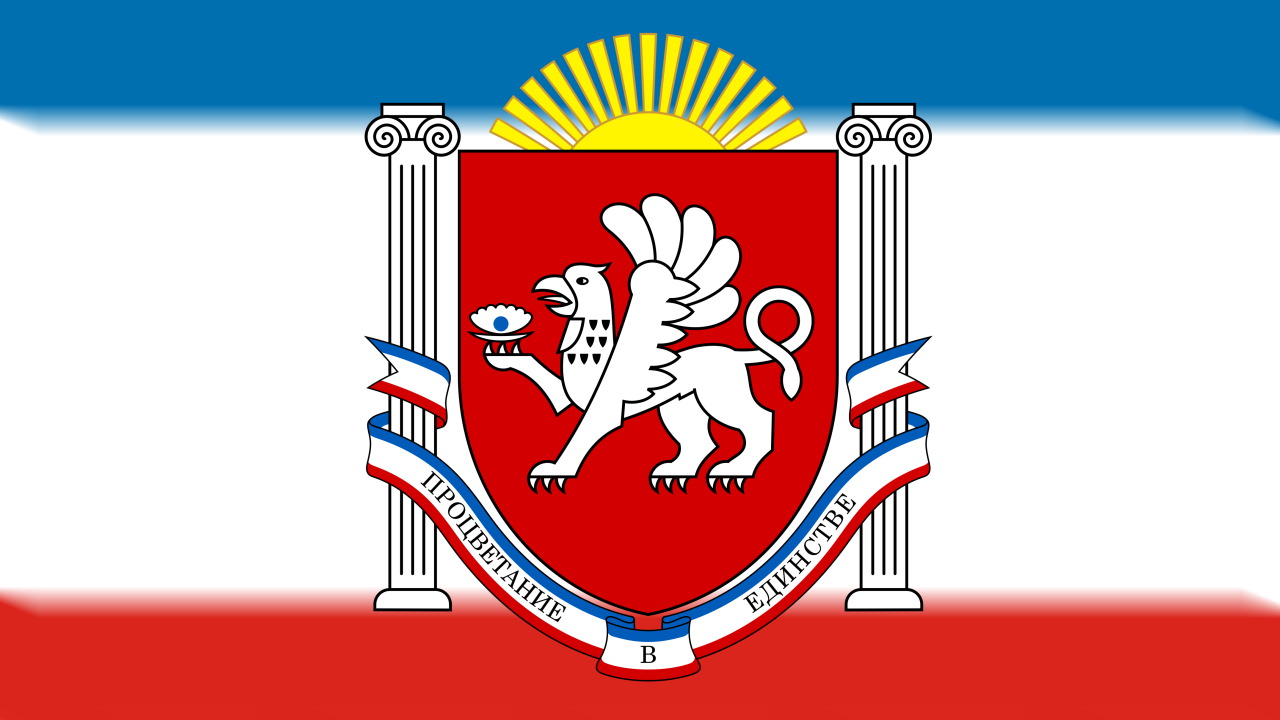

Trojan VBA RAT Crimea

Un malware politico, almeno in apparenza

Dopo essersi attivato questo malware installa un documento in russo, con un messaggio politico all’interno. Secondo quanto si può leggere, il manifesto appunto, sarebbe stato diffuso da un gruppo non identificato con base in Crimea che contesta la Russia e in particolare le politiche dell’attuale presidente Vladimir Putin sulla gestione della penisola.

Al momento tuttavia non è chiaro né se il messaggio sia reale o sia un semplice depistaggio, né se dietro a questo malware sia collegato a qualche gruppo in particolare.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

-

Campagne basate su installer...

Campagne basate su installer...Set 22, 2025 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...