Aggiornamenti recenti Gennaio 21st, 2026 3:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

- CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

- Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

- Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

BIOPASS: in Cina il malware circola tra i siti di gioco d’azzardo

Lug 12, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Gli attacchi sfruttano un modulo di un popolare software di broadcasting per registrare le immagini dallo schermo della vittima.

Montaggio video, gioco d’azzardo e pirateria informatica: il bizzarro mix di ingredienti trova una sua declinazione in una campagna di attacchi online che sta interessando la Cina.

Le tecniche di attacco non sono particolarmente originali: secondo i ricercatori di Trend Micro, infatti, il gruppo di pirati informatici che hanno creato e diffuso il trojan BIOPASS lo diffondono attraverso installer di Adobe Flash Player e Microsoft Silverlight.

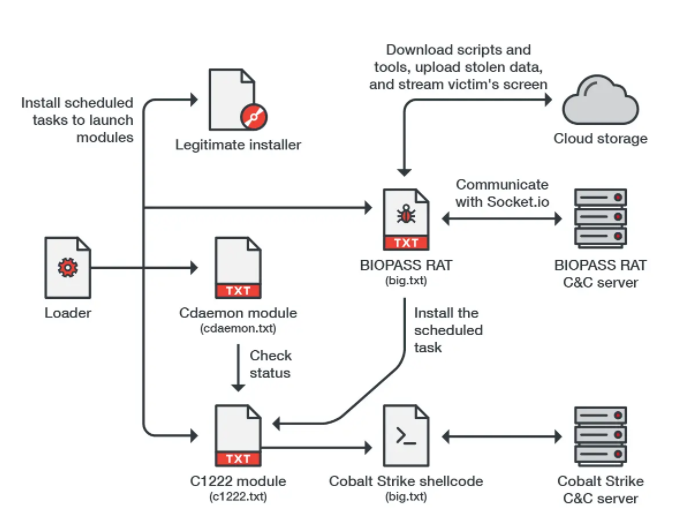

Come si legge nel report pubblicato sul blog della società di sicurezza, i cyber criminali utilizzano due differenti strumenti per sottrarre informazioni dalle macchine compromesse. Il primo è il ben noto Cobalt Strike. Il secondo, invece, è un trojan battezzato con il nome di BIOPASS.

Il vettore di attacco è rappresentato da una tecnica di Watering Hole applicata a siti Internet dedicati al gioco d’azzardo, che prevede l’iniezione di codice JavaScript per installare il malware sul dispositivo della vittima.

A suscitare interesse tra gli addetti ai lavori, però, è proprio BIOPASS. Il RAT (Remote Access Tool) utilizza infatti un espediente piuttosto bizzarro per rubare le informazioni dal PC della sua vittima.

Come molti suoi “colleghi” BIOPASS cerca di ottenere un accesso “visuale” allo schermo dell’utente compromesso. Per farlo, però, il trojan non usa un sistema statico di cattura delle schermate, ma imposta un vero e proprio streaming video.

Per farlo, utilizza un modulo di Open Broadcast Software Studio (OBS), un programma open source utilizzato per trasmissioni tramite l’uso del Real-Time Messaging Protocol (RTMP).

Insomma: tutte le attività della vittima vengono in pratica trasmesse in tempo reale attraverso una piattaforma cloud.

Secondo i ricercatori di Trend Micro, dietro la diffusione di BIOPASS ci sarebbe APT41, un gruppo hacker collegato al governo di Pechino e noto per l’uso di tecniche innovative nei suoi attacchi.

In questo caso, in particolare, il malware utilizzerebbe un servizio di storage su cloud (basato su piattaforma Alibaba) per memorizzare le informazioni esfiltrate dalla macchina infetta.

Articoli correlati

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

Altro in questa categoria

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

-

StackWarp: scoperta una nuova...

StackWarp: scoperta una nuova...Gen 20, 2026 0

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

Il 64% delle app di terze parti accede...

Il 64% delle app di terze parti accede...Gen 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

“Truman Show”: la truffa finanziaria che crea una realtà sintetica per ingannare le vittime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information... -

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...Gen 19, 2026 0

Nel periodo compreso tra il 10 e il 16 gennaio,... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...