Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Emotet adesso attacca il Wi-Fi e si comporta come un worm

Feb 11, 2020 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS 0

Nuova tecnica di attacco per il trojan, che utilizza tecniche di brute forcing per violare le reti wireless e colpire i dispositivi collegati.

L’emergenza non accenna a fermarsi. Dopo una sorta di “anno sabbatico”, il gruppo di pirati informatici che sfrutta il malware Emotet ha ripreso alla grande la sua attività e sta seminando il panico nel mondo della sicurezza.

Dopo aver guadagnato l’onore delle cronache per aver messo k.o. per 24 ore i sistemi di Francoforte, i cyber-criminali hanno cominciato a sviluppare nuove tecniche per diffondere il trojan attraverso campagne di spam via email e, si scopre adesso, hanno dotato il trojan di nuovi moduli per diffonderlo con le modalità di un worm.

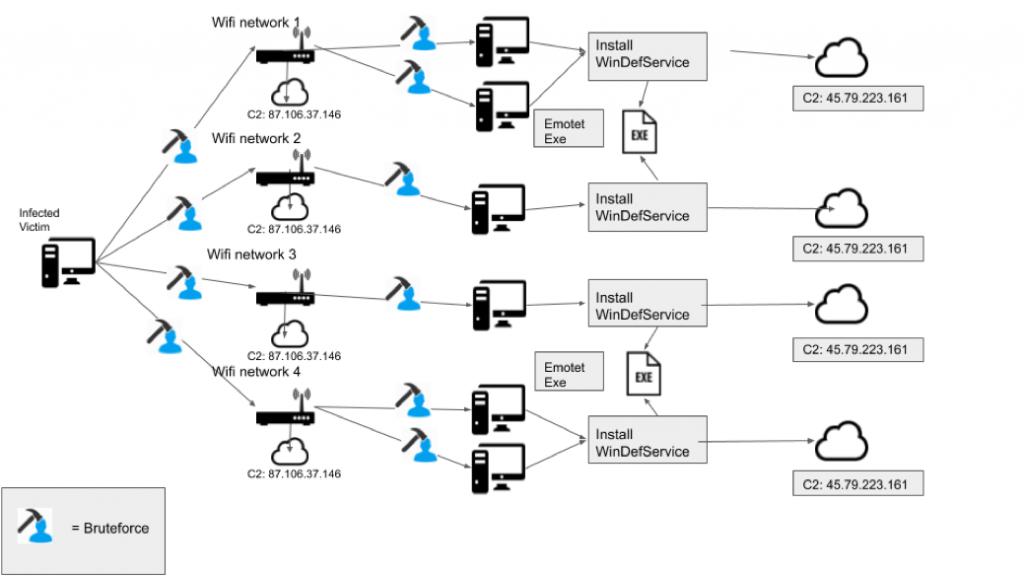

Secondo quanto riportano i ricercatori di Binary Defense, la nuova variante di Emotet utilizza infatti un sistema di diffusione che sfrutta le reti Wi-Fi (in precedenza lo avevano già fatto sulle classiche LAN) per colpire nuovi dispositivi.

Il modulo in questione, chiamato Worm.exe, è stato analizzato dai ricercatori e risulta essere stato sviluppato nel 2018. Questo significa, si sottolinea nel report, che è stato probabilmente utilizzato in passato, ma è riuscito a passare inosservato per due anni.

La procedura di attacco prevede l’invio di una serie di richieste che delineano, per prima cosa, la struttura della rete Wi-Fi a cui è collegato il dispositivo infetto e le altre reti disponibili nell’area. Emotet procede poi a individuare le tipologie dei sistemi di autenticazione per ogni rete (WPA2PSK; WPAPSK; UNKNOWN; WEP; OPEN) e le tecniche di crittografia adottate.

Solo a questo punto, Worm.exe avvia l’attacco alle reti attraverso un classico brute forcing a dizionario, sfruttando un elenco di password integrato nel codice del malware. Se riesce a collegarsi alla rete Wi-Fi, avvia la scansione per individuare i dispositivi collegati e comincia ad attaccarli uno per uno.

Il tentativo di connessione mira all’utente attivo e sfrutta una seconda lista di password. Nel caso in cui il malware non riesca a violare le password degli utenti collegati, punta direttamente all’account di amministratore del dispositivo.

Se una delle due procedure va a buon fine, avvia la diffusione del payload rappresentato da un file chiamato my.exe che viene copiato direttamente sul disco C:\\ del computer.

Una volta attivo, il processo si collega al server Comand and Control e scarica Emotet. A questo punto i pirati informatici hanno a disposizione tutti gli strumenti che gli servono per controllare in remoto il computer, sottrarre informazioni sensibili dal sistema e installare ulteriore malware.

La scoperta di questa nuova tecnica di attacco conferma la pericolosità di Emotet, già “certificata” dalla distribuzione, a opera del CERT giapponese, di uno strumento specifico per l’individuazione del trojan che è possibile scaricare a questo indirizzo e che, nelle intenzioni degli esperti, dovrebbe consentire di frenare la diffusione (al momento incontrollabile) del malware.

Articoli correlati

-

WhoFi: da La Sapienza arriva un sistema...

WhoFi: da La Sapienza arriva un sistema...Lug 23, 2025 0

-

Il 25% dei Wi-Fi pubblici di Parigi non...

Il 25% dei Wi-Fi pubblici di Parigi non...Lug 26, 2024 0

-

Emotet e Lokibot non mollano, e nascono...

Emotet e Lokibot non mollano, e nascono...Ago 04, 2023 0

-

Emotet in costante crescita dalla...

Emotet in costante crescita dalla...Mar 09, 2022 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...