Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

CERT-AGID 22-28 febbraio: nuove campagne contro l’INPS e le conversazioni di BlackBasta

Mar 03, 2025 Stefano Silvestri Attacchi, Hacking, Leaks, Malware, News, Phishing, Privacy, Scenario, Tecnologia 0

Questa settimana, il CERT-AGID ha rilevato e analizzato 49 campagne malevole nel contesto italiano di sua competenza, di cui 19 mirate specificamente al nostro Paese e 30 di carattere generico che hanno comunque avuto un impatto sull’Italia.

Agli enti accreditati sono stati forniti i 840 indicatori di compromissione (IoC) individuati.

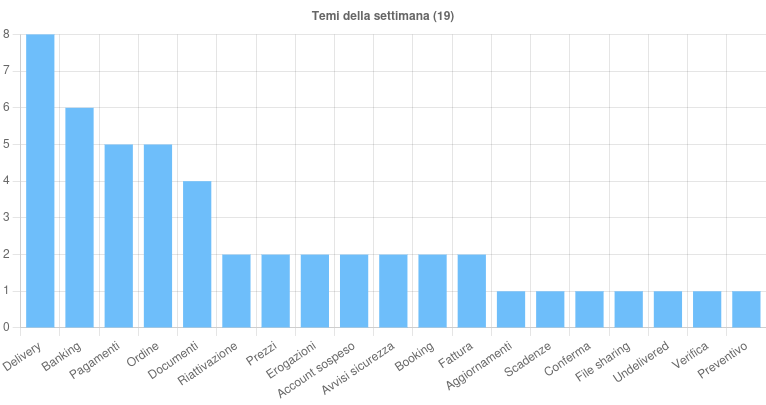

I temi della settimana

Tra questi, il tema Delivery è stato impiegato in attacchi di smishing rivolti ai clienti di Poste Italiane e per distribuire i malware Remcos, Vip Keylogger, Snake Keylogger e Formbook tramite email con diversi tipi di allegati.

Il settore Banking è stato bersaglio di campagne di phishing ai danni di Intesa Sanpaolo, veicolate via PEC, ed è stato sfruttato per diffondere i malware Lokibot, SpyNote, Irata e BingoMod.

L’argomento Pagamenti è stato utilizzato per la diffusione di diversi malware, tra cui Formbook, AsyncRat e Remcos.

Il tema Ordine ha permesso la propagazione di due campagne malware italiane, Nanocore e Snake Keylogger, oltre a tre campagne generiche che hanno diffuso Vip Keylogger, ModiLoader e Formbook.

Il CERT-AGID questa settimana ha rilevato 49 campagne malevole nel contesto italiano ed emesso 840 indicatori di compromissione.

Infine, il tema Documenti è stato sfruttato in campagne di phishing ai danni di DHL e dell’Agenzia delle Entrate, oltre a essere impiegato per distribuire i malware Lokibot e AgentTesla.

Tra gli eventi di particolare interesse, il CERT-AGID ha individuato nuove campagne di phishing che sfruttano il nome e il logo dell’INPS.

A differenza di attacchi precedenti, alcune di queste adottano un approccio intimidatorio: invece di promettere rimborsi o benefici, i cybercriminali minacciano gli utenti con presunte conseguenze penali per omissioni nella dichiarazione dei redditi.

In questo modo, li inducono a fornire dati sensibili, comprese copie di documenti d’identità e informazioni sulle carte di pagamento.

Per contrastare queste minacce, il CERT-AGID ha attivato le necessarie contromisure con il supporto dei registrar dei domini malevoli.

Nel frattempo, un hacker anonimo ha reso pubbliche conversazioni interne del gruppo BlackBasta, attivo dal 2022 come Ransomware-as-a-Service e già responsabile di attacchi con gravi impatti economici.

I dati diffusi includono credenziali SMTP, VPN e accessi a piattaforme online, rivelando dettagli sulle operazioni del gruppo.

Fonte: CERT-AGID

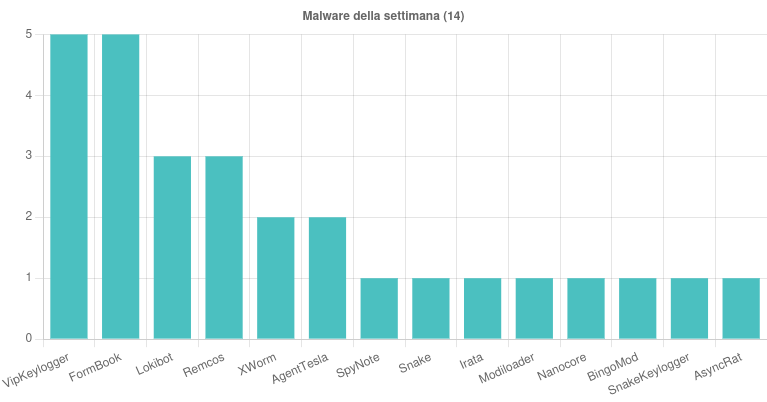

Malware della settimana

Nel corso della settimana, sono state individuate 14 famiglie di malware che hanno colpito l’Italia.

Tra le campagne più rilevanti, FormBook è stato diffuso attraverso cinque campagne generiche legate ai temi “Prezzi”, “Pagamenti”, “Ordine” e “Delivery”, utilizzando email con allegati RAR, GZ e DOCX.

VipKeylogger è stato rilevato in una campagna italiana a tema “Fattura” e in quattro campagne generiche legate a “Delivery” e “Ordine”, distribuite tramite email con allegati RAR, TAR e Z.

Il malware Lokibot è stato veicolato attraverso tre campagne generiche a tema “Banking”, “Prezzi” e “Documenti”, con email contenenti allegati ZIP e RAR. Remcos è stato individuato in due campagne generiche a tema “Delivery”, diffuse tramite email con allegati GZ, e in una campagna generica a tema “Pagamenti” con allegato XLS.

AgentTesla è stato rilevato in una campagna generica a tema “Fattura”, diffusa tramite email con allegato IMG, e in una campagna a tema “Documenti” con allegato RAR.

Fonte: CERT-AGID

Il malware XWorm è stato protagonista di due campagne italiane a tema “Booking”, veicolate tramite email contenenti link a script malevoli. AsyncRat è stato diffuso con una campagna generica a tema “Pagamenti”, sfruttando email con allegato ZIP.

Il trojan Irata è stato rilevato in una campagna italiana a tema “Banking”, trasmesso tramite un link malevolo inviato via SMS. Modiloader è stato individuato in una campagna generica a tema “Ordine”, diffusa tramite email con allegato TXZ.

Tra gli altri malware, Nanocore è stato diffuso in una campagna italiana a tema “Ordine” attraverso email con allegati 7Z e RAR, mentre Snake è stato veicolato in una campagna italiana con allegato Z.

SnakeKeylogger ha colpito con una campagna generica a tema “Delivery” tramite allegati RAR.

BingoMod e SpyNote sono stati distribuiti tramite link a file APK malevoli in campagne italiane a tema “Banking”, utilizzando SMS come vettore di diffusione.

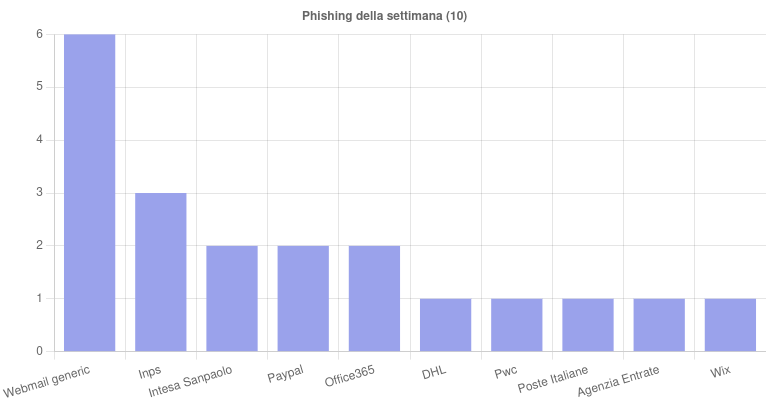

Phishing della settimana

Questa settimana sono stati coinvolti 10 brand nelle campagne di phishing rilevate.

Tra i più colpiti spiccano INPS, Intesa Sanpaolo e PayPal, oggetto di numerosi attacchi volti a sottrarre credenziali e informazioni finanziarie agli utenti.

Fonte: CERT-AGID

Tuttavia, a preoccupare maggiormente sono le campagne di phishing legate alle webmail non brandizzate, che mirano a ingannare le vittime senza fare riferimento a marchi specifici.

Questo tipo di attacco, spesso più difficile da individuare, sfrutta email generiche per indurre gli utenti a fornire dati sensibili, come credenziali di accesso e informazioni personali, aumentando così il rischio di compromissione degli account.

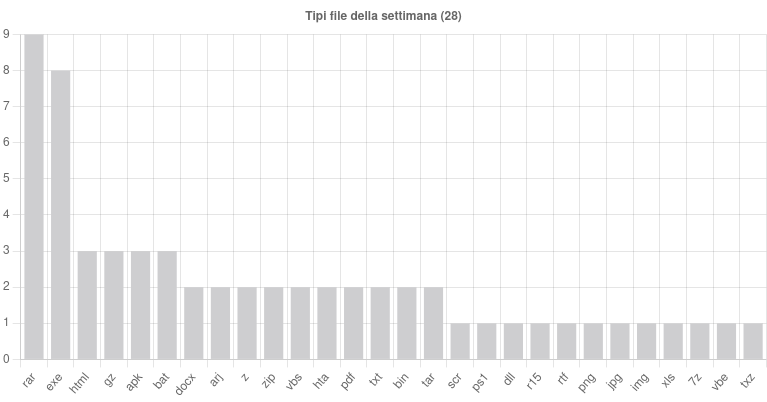

Formati e canali di diffusione

Questa settimana il CERT-AGID ha individuato l’utilizzo di 28 diverse tipologie di file impiegate per la distribuzione di contenuti dannosi.

Tra i formati più sfruttati spiccano RAR, con 9 utilizzi, ed EXE, con 8, confermando la loro centralità nelle strategie di diffusione del malware.

Altri formati frequentemente impiegati includono HTML, GZ, APK e BAT, ciascuno utilizzato in 3 campagne. Seguono ARJ, Z, ZIP, VBS, HTA, PDF, TXT, BIN e TAR, ognuno con 2 rilevamenti.

Fonte: CERT-AGID

Le restanti estensioni sono state individuate una sola volta, ma continuano a rappresentare una minaccia nel panorama delle campagne malevole.

Per quanto riguarda i vettori di diffusione, le email restano il principale strumento d’attacco, coinvolte in ben 41 campagne.

Seguono gli SMS, impiegati in 6 attacchi, mentre le PEC sono state utilizzate in 2 casi, a dimostrazione della crescente varietà di canali sfruttati dai cybercriminali per colpire le loro vittime.

Articoli correlati

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Fog ransomware, un ransomware anomalo a...

Fog ransomware, un ransomware anomalo a...Giu 17, 2025 0

-

CERT-AGID 31 maggio – 6 giugno:...

CERT-AGID 31 maggio – 6 giugno:...Giu 09, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...