Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Alcune prese smart Wemo sono vulnerabili, ma non saranno aggiornate

Mag 19, 2023 Dario Orlandi Attacchi, News, RSS, Vulnerabilità 0

I ricercatori di Sternum che lo hanno scoperto e poi divulgato una vulnerabilità nelle prese connesse Wemo Mini Smart Plug V2, che consente agli aggressori di attivarne le funzioni (come l’accensione e lo spegnimento remoto del carico connesso) e di utilizzare il dispositivo come punto di intrusione per poi spostarsi più nella rete interna e attaccare altri dispositivi.

Il problema è stato catalogato con codice identificativo CVE-2023-27217; Sternum lo descrive come una vulnerabilità di buffer-overflow che interessa il modello F7C063 del dispositivo e consente l’iniezione di comandi remoti.

Quando i ricercatori hanno contattato Belkin, il produttore del dispositivo, per sollecitare l’applicazione di una patch, hanno ricevuto una risposta negativa: non è previsto alcun aggiornamento del firmware perché il device è a fine vita.

L’analisi pubblicata da Sternum sottolinea come sia lecito supporre che siano stati venduti centinaia di migliaia di questi dispositivi: sono ben 17.000 le recensioni presenti su Amazon, con una valutazione media di quattro stelle.

Chi utilizza questi dispositivi dovrebbe sostituirli al più presto, e assicurarsi da subito che le porte legate al servizio Universal Plug-n-Play (UPNP) non siano esposte all’accesso remoto.

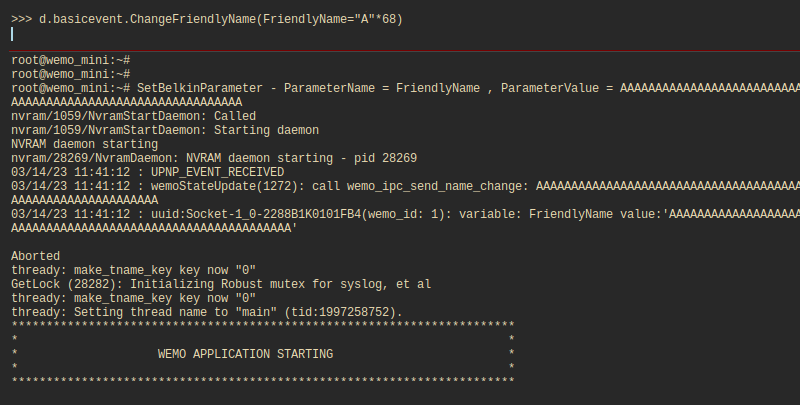

Cambiare nome

I ricercatori di Sternum hanno scoperto una vulnerabilità nel firmware che consente agli attaccanti di eseguire un attacco di overflow del buffer e prendere il controllo del dispositivo. La vulnerabilità riguarda la gestione della variabile “FriendlyName”, che consente agli utenti di rinominare il dispositivo come desiderano.

La restrizione di lunghezza del nome era stata implementata solo nell’app e non nel codice del firmware; questo consente agli attaccanti di aggirare il limite e inserire nomi più lunghi tramite pyWeMo, un modulo Python open source.

La sovrascrittura della variabile “FriendlyName” con nomi più lunghi di 80 caratteri ha portato alla corruzione dei metadati dell’heap e all’overflow del buffer, consentendo agli attaccanti di prendere il controllo del dispositivo.

Fonte: Sternum

Sfruttamento facile

Sternum non ha rilasciato un exploit proof-of-concept o informazioni dettagliate sul flusso di attacco, anche perché Belkin non intende fornire una patch. Secondo i ricercatori, però, la vulnerabilità è facile da sfruttare e gli attaccanti potrebbero utilizzare Universal Plug-n-Play o il protocollo cloud di Wemo per attaccare il dispositivo.

L’utente malintenzionato dovrebbe avere accesso alla rete o accesso remoto per sfruttare la vulnerabilità; Sternum ha raccomandato di evitare di esporre le porte UPNP del Wemo Smart Plug V2 a Internet e di segmentare correttamente la rete quando si utilizza la Smart Plug V2 in una rete riservata, impedendo alla periferica di comunicare con altri dispositivi sensibili sulla stessa subnet.

Articoli correlati

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

-

La quasi totalità degli attacchi a...

La quasi totalità degli attacchi a...Lug 09, 2024 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...