Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Slp consente attacchi Ddos con fattore di amplificazione 2.200X

Mag 02, 2023 Dario Orlandi News, RSS, Vulnerabilità 0

Due ricercatori di Curesec hanno scoperto una nuova vulnerabilità di elevata gravità nel protocollo Internet legacy SLP, utilizzato da vari prodotti aziendali, che può consentire agli aggressori di amplificare gli attacchi DDoS (Distributed Denial-of-Service); secondo le informazioni rese disponibili, il difetto potrebbe consentire un effetto di amplificazione fino a 2.200 volte.

La vulnerabilità è stata catalogata con il codice CVE-2023-29552 e interessa il Service Location Protocol (SLP), un protocollo di rilevamento della rete ormai ampiamente obsoleto ma ancora utilizzato da alcuni router, macchine virtuali, stampanti e altre tecnologie.

In un attacco di amplificazione DDoS, un attaccante invia in genere richieste di piccole dimensioni a un server fornendo un indirizzo IP di origine falsificato che corrisponde a quello della vittima, generando risposte molto più grandi rispetto alle richieste.

Obsoleto ma ancora in uso

SLP è stato in gran parte sostituito da alternative moderne come UPnP, mDNS / Zeroconf e WS-Discovery, poiché non supporta alcun metodo di autenticazione e non dovrebbe quindi essere esposto su Internet.

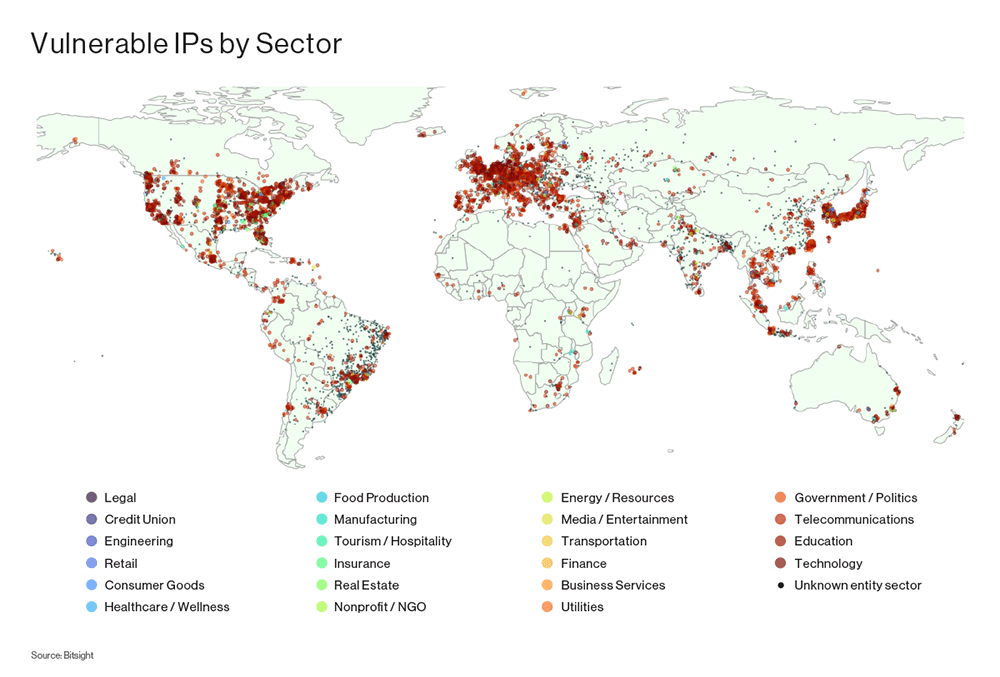

Tuttavia, i ricercatori di Bitsight e Curesec hanno identificato più di 2.000 organizzazioni globali e oltre 54.000 istanze di SLP vulnerabili, tra cui prodotti come VMware ESXi Hypervisor, stampanti Konica Minolta, router Planex, Integrated Management Module (IMM) di IBM e IPMI Supermicro.

Fonte: Bitsight

VMware ha riconosciuto che le versioni 6.5 e 6.7 di ESXi, che hanno ormai raggiunto la fine del general support, sono effettivamente interessate dal difetto. L’azienda suggerisce di eseguire l’aggiornamento a una versione supportata e non interessata dalla vulnerabilità, a partire dalle 7.x.

Il problema e come risolverlo

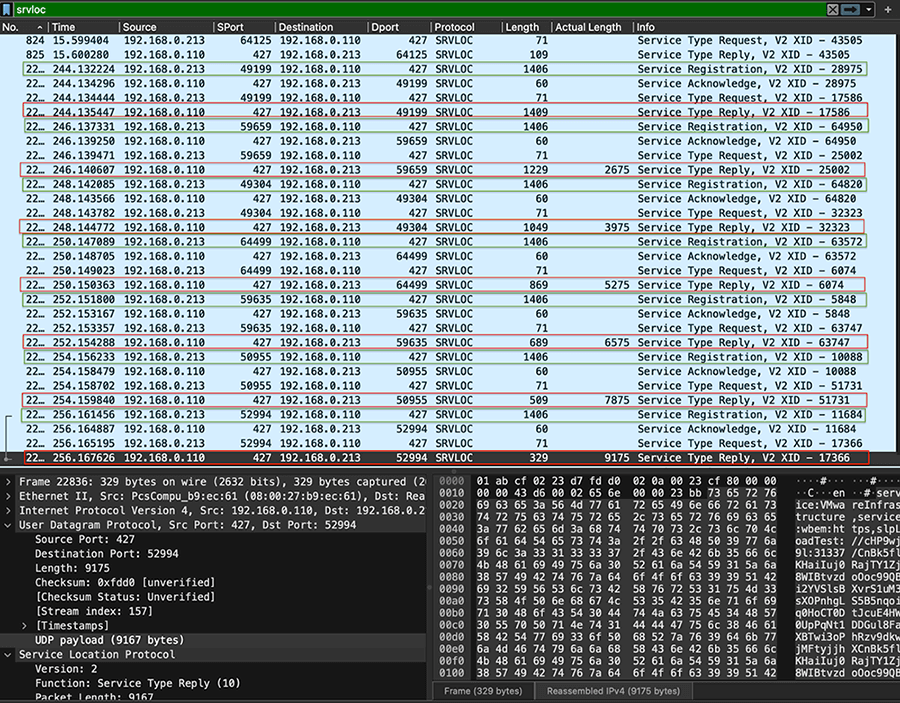

La dimensione tipica dei pacchetti di risposta provenienti da un server SLP è compresa tra 48 e 350 byte; una richiesta di 29 byte, porterebbe quindi a un’amplificazione compresa tra 1,6X e 12X.

Un utente malintenzionato può però manipolare sia il contenuto sia le dimensioni della risposta del server. Il risultato finale è un fattore di amplificazione massimo di oltre 2.200 volte, che può portare a una risposta da circa 65.000 byte a una richiesta di 29 byte.

Fonte: Bitsight

Per mitigare il rischio di attacchi che sfruttano la vulnerabilità di SLP appena scoperta, le organizzazioni dovrebbero aggiornare i prodotti interessati a una versione moderna che non utilizza questo protocollo, o disabilitare SLP su sistemi che si trovano su reti non sicure, come quelli direttamente connessi a Internet.

Se ciò non è possibile, i ricercatori raccomandano di configurare il firewall per filtrare il traffico sulla porta UDP e TCP 427. Inoltre, le organizzazioni dovrebbero applicare un’autenticazione forte per monitorare attentamente l’accesso, consentendo solo agli utenti autorizzati di accedere alle risorse di rete corrette.

Articoli correlati

-

Europa sotto attacco: aumentano le...

Europa sotto attacco: aumentano le...Mag 15, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

I ransomware contro le appliance ESXi...

I ransomware contro le appliance ESXi...Gen 28, 2025 0

-

Rapporto CSIRT di novembre: aumentano...

Rapporto CSIRT di novembre: aumentano...Dic 20, 2024 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...