Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Zero day di Windows utilizzato dal ransomware Nokoyawa

Apr 13, 2023 Dario Orlandi Apt, Attacchi, Minacce, Minacce, News, Ransomware, RSS, Vulnerabilità 0

Un gruppo di criminali informatici ha utilizzato una vulnerabilità zero-day nel Common Log File System (CLFS) di Microsoft per distribuire il ransomware Nokoyawa a diverse piccole e medie imprese in Medio Oriente, Nord America e Asia.

I ricercatori di Kaspersky hanno scoperto la vulnerabilità a febbraio e hanno trovato che il gruppo aveva sviluppato diversi exploit unici, utilizzandoli in attacchi in diversi settori tra cui vendita al dettaglio, energia, produzione, sanità e sviluppo di software.

Kaspersky ha individuato per la prima volta la vulnerabilità in un attacco in cui i criminali informatici hanno tentato di distribuire una nuova variante del ransomware Nokoyawa.

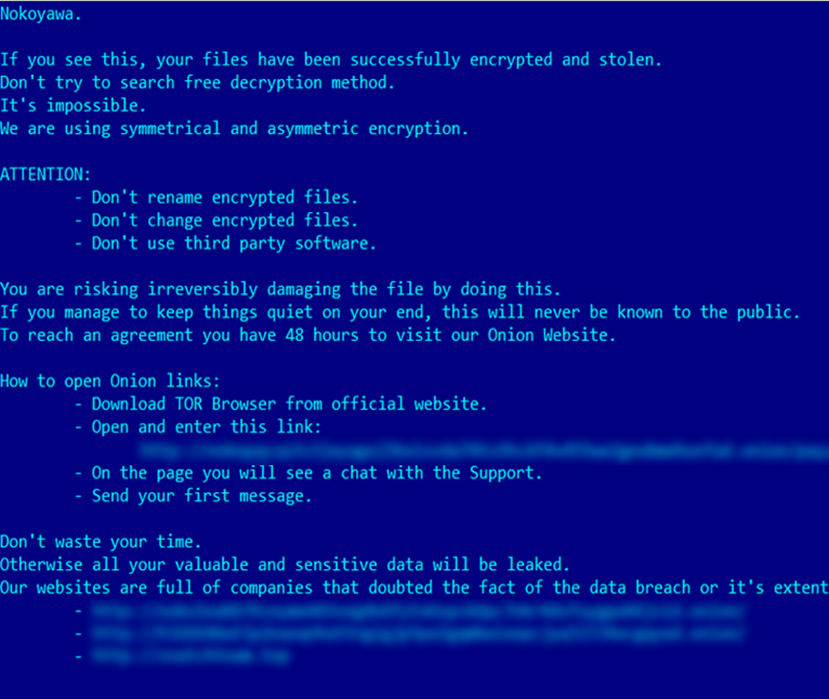

La richiesta di riscatto del ransomware (Fonte: Kaspersky)

Exploit dedicati

L’exploit utilizzato era compatibile con diverse versioni e build di Windows e ha permesso di rubare le credenziali dal database SAM, grazie all’escalation dei privilegi consentita dalla vulnerabilità. Le vecchie versioni di Nokoyawa erano solo ri-brandizzazioni di JSWorm, ma questa nuova variante presentava differenze significative nella codifica.

La vulnerabilità, che Microsoft ha identificato con il codice CVE-2023-28252, consente agli attaccanti di aumentare i loro privilegi modificando il formato dei file utilizzati dal sottosistema CLFS, e colpisce diverse versioni e build del sistema operativo Windows, incluso Windows 11. Microsoft ha corretto la vulnerabilità come parte degli aggiornamenti patch Tuesday della scorsa settimana.

Zero day per il ransomware

Mentre la maggior parte delle vulnerabilità scoperte da Kaspersky sono normalmente utilizzate da minacce persistenti avanzate (APT), in questo caso è stata sfruttata da un gruppo specializzato in ransomware. L’uso di exploit unici per il CLFS da parte del gruppo lo distingue da altri criminali informatici.

La scoperta di questa vulnerabilità evidenzia la minaccia continua rappresentata dai criminali informatici che sfruttano le vulnerabilità zero-day per lanciare attacchi contro le imprese e gli individui. Sottolinea anche l’importanza della tempestiva applicazione delle patch e degli aggiornamenti software per mitigare i rischi associati a queste vulnerabilità.

Boris Larin, Lead Security Researcher di Kaspersky

Boris Larin, Lead Security Researcher di Kaspersky, ha commentato: “I gruppi di criminali informatici stanno diventando sempre più sofisticati nell’utilizzare gli exploit zero-day nei loro attacchi. In precedenza si trattava principalmente di uno strumento utilizzato dagli APT, ma ora i criminali informatici hanno le risorse per acquisire gli zero-day e utilizzarli abitualmente negli attacchi”.

“Ci sono anche sviluppatori di exploit disposti ad aiutarli e a sviluppare exploit su exploit. È molto importante che le aziende scarichino l’ultima patch Microsoft il prima possibile e utilizzino altri metodi di protezione, come le soluzioni EDR”, ha concluso Larin.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

Altro in questa categoria

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...