Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il 12% dei siti di ecommerce espone backup privati

Feb 10, 2023 Dario Orlandi Approfondimenti, Attacchi, In evidenza, RSS, Vulnerabilità 0

Sansec ha pubblicato una nuova analisi in cui ha mostrato come un negozio online su nove esponga involontariamente backup privati: un errore che potrebbe avere conseguenze molto gravi, perché i backup contengono password e altre informazioni sensibili.

Proprio attraverso questi file, i criminali informatici sono già riusciti in varie occasioni a prendere il controllo dei siti, intercettare i pagamenti o semplicemente estorcere denaro ai proprietari.

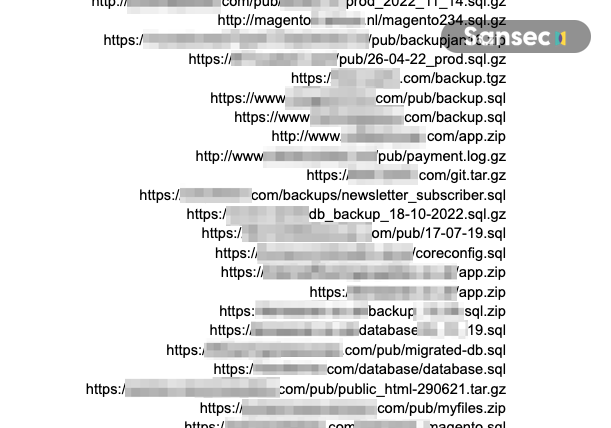

Sansec ha preso in esame oltre 2000 negozi online di varie dimensioni, e in 250 casi i ricercatori hanno trovato archivi (come file Zip, Sql e Tar) nella cartella Web pubblica senza restrizioni di accesso. Questi backup contengono password di database, Url privati per l’accesso a pagine di amministrazione, chiavi API e dati completi dei clienti.

Una facile preda

La scoperta di backup pubblici non protetti può essere molto semplice per un utente malintenzionato abbastanza competente, che può impostate attacchi automatizzati per testare migliaia di possibili denominazioni e percorsi per i backup.

Sansec ha trovato centinaia di siti che espongono file di backup (Fonte: Sansec)

Questi attacchi possono continuare indefinitamente fino a quando non viene trovato un risultato valido; se un utente malintenzionato riuscisse a scaricare un backup privato, potrebbe essere in grado di ottenere informazioni molto preziose sensibili, come password di database, Url di amministratore segreto e dati dei clienti.

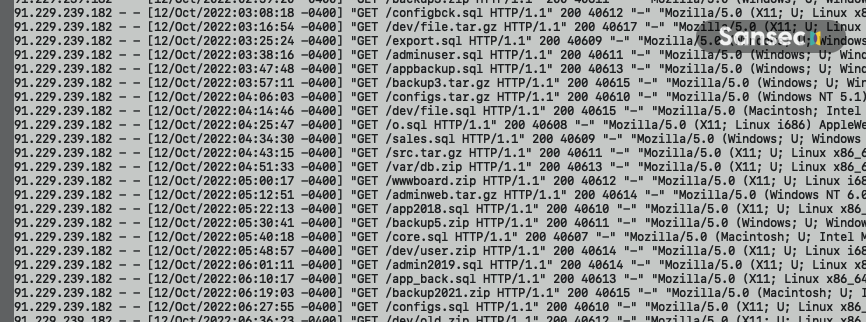

La ricerca di Sansec ha rilevato diversi pattern di attacco già in azione, provenienti da molti Ip di origine; questo suggerisce che vulnerabilità di questo genere siano ben note alla criminalità informatica e qualcuno le stia già sfruttando.

Proprio per questo è fondamentale che le organizzazioni adottino misure per proteggere i propri backup e prevenire eventuali perdite di dati o accessi non autorizzati.

È quindi essenziale verificare se le impostazioni del proprio store prevedono che i backup siano salvati all’interno di cartelle accessibili via Web. Per tutti i file eventualmente trovati, bisogna poi verificare se i permessi assegnati loro li rendono effettivamente scaricabili tramite una richiesta via browser.

Un attacco brute force cerca di individuare backup accessibili da remoto (Fonte: Sansec)

Correre ai ripari

Se i backup sono esposti da tempo, bisogna inoltre analizzare la configurazione del sito alla ricerca di eventuali segni di compromissione: Sansec suggerisce di controllare i file di registro del server Web per verificare se il backup è stato scaricato, controllare se sono stati aggiunti eventuali account amministratore.

Bisogna poi modificare tutte le password, in particolare quelle degli account amministratore, gli accessi Ssh/Ftp e le password del database, e attivare se disponibile l’autenticazione a due fattori per tutti gli utenti.

È anche importante verificare che il sito non esponga nessun pannello di amministrazione remoto, come phpMyAdmin o Adminer. Sansec suggerisce anche di utilizzare il suo scanner di sicurezza backend eComscan, sviluppato proprio per accelerare questo tipo di indagini.

Per evitare problemi analoghi in futuro, Sansec suggerisce l’utilizzo di un file system in sola lettura che non consenta la creazione di file ad hoc; questa tecnologia è presente nella piattaforma Adobe Commerce, ma se si usa un altro provider potrebbe invece non essere disponibile.

È comunque consigliabile utilizzare altre soluzioni di backup, che non prevedano la creazione di file accessibile da remoto; inoltre, si può configurare il server Web per limitare l’accesso ad alcune tipologie di file, come per esempio Zip, Gz, Tgz, Tar E Sql.

Restrizioni di accesso possono essere aggiunte al file htaccess (per il server Apache) o alla configurazione principale di Nginx.

Articoli correlati

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...