Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Pirati all’attacco dei server Linux su cloud: Huawei nel mirino

Ott 12, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

Individuata una campagna di attacchi che prende di mira il gigante cinese. Obiettivo: installare crypto-miner sui server dedicati al cloud.

Se lo vogliamo considerare un segno dei tempi, ila notizia che la Cina venga citata come nazione bersaglio di un attacco informatico è abbastanza rilevante. Protagonista Huawei, che sarebbe finita al centro di una campagna di attacchi che puntano ai suoi sistemi cloud.

Il malware individuato dai ricercatori di Trend Micro, che lo descrivono nei dettagli in questo report pubblicato sul sito ufficiale della società di sicurezza, prende di mira i sistemi Linux e adotta una serie di strategie che consentono ai cyber criminali di sfruttare al massimo la capacità computazionale dei server compromessi per i loro scopi.

La catena di attacco descritta dagli autori del report è estremamente lineare e prevede, per prima cosa, la disattivazione di alcuni servizi presenti sulla piattaforma cloud di Huawei che hanno funzioni di cyber security. Nel dettaglio si tratta di host guard service, che ha come scopo quello di individuare eventuali problemi di sicurezza, e cloudResetPwdUpdateAgent, la cui funzione è quella di consentire agli utenti il reset delle istanze Elastic Cloud Service.

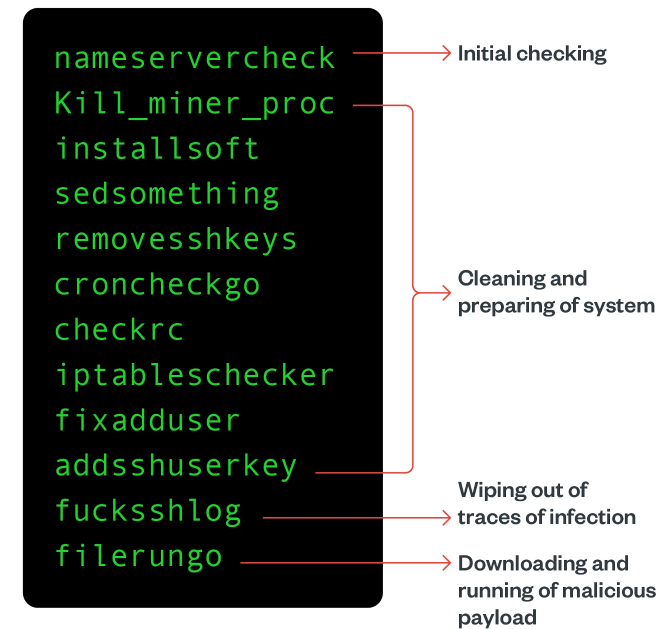

Una volta sgombrato il campo dai servizi “indesiderati”, il malware (cui curiosamente non è stato assegnato un nome) si preoccupa di fare fuori eventuali concorrenti che possono aver compromesso gli stessi server.

L’obiettivo, secondo i ricercatori, è quello di evitare di trovarsi a condividere le risorse di sistema con altri “cryptojacker”, ottimizzando così l’efficacia dei miner.

La procedura di pulizia procede poi con l’eliminazione di tutti gli account potenzialmente legati a concorrenti e, solo a questo puto, prevede la creazione di nuovi account utente (con i privilegi massimi di amministrazione) sotto il controllo dei pirati informatici.

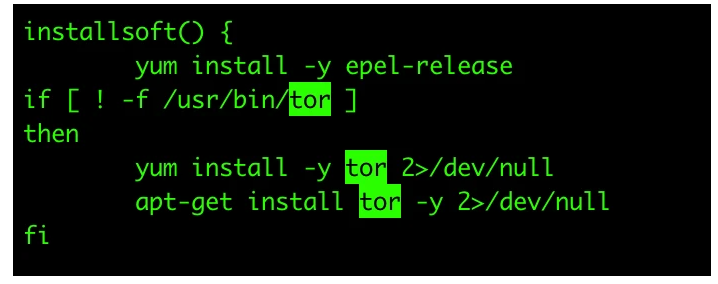

Non solo: per garantire persistenza e offuscamento al malware, viene avviata una procedura per l’installazione di TOR (The Onion Router) che viene utilizzato come canale esclusivo per le comunicazioni verso l’esterno.

I payload sono rappresentati da due binary distinti, i cui noi sembrano essere stati scelti per fare in modo che passino inosservati agli occhi deghli amministratori meno smaliziati: il primo si chiama linux64_shell e ha il compito di gestire le comunicazioni con il server Command and Control.

Il secondo, chiamato invece xlinux, agisce come vulnerability scanner, consente di sfruttare le vulnerabilità presenti nella piattaforma e installare lo script malevolo.

In particolare, il componente avvia una ricerca per individuare password deboli di Mongo DB; servizi FTP; SQLServer; Oracle WebLogic Server e PostgreSQL Server.

Insomma: il malware crea una sorta di “hub” che apre la strada alla diffusione degli script di mining sfruttando vulnerabilità piuttosto comuni.

Una strategia che porta i ricercatori di Trend Micro ad affermare che, in definitiva, la migliore strategia di difesa contro questa tipologia di attacchi non è rappresentata tanto dai sistemi anti-malware, quanto da una rigorosa adesione alle best practice in termini di sicurezza. Come dargli torto?

Articoli correlati

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...