Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Proxyware: ora i pirati si rivendono la banda Internet delle vittime

Set 01, 2021 Marco Schiaffino In evidenza, Malware, News, RSS 0

La nuova tecnica permette ai cyber criminali di monetizzare in maniera alternativa i dispositivi compromessi. Ecco come funziona.

Esiste un limite oltre il quale è impossibile immaginare sistemi per trasformare in denaro un dispositivo compromesso? Apparentemente no.

Il nuovo stratagemma per “spremere” le vittime degli attacchi informatici fa leva sullo sfruttamento della loro connessione a Internet.

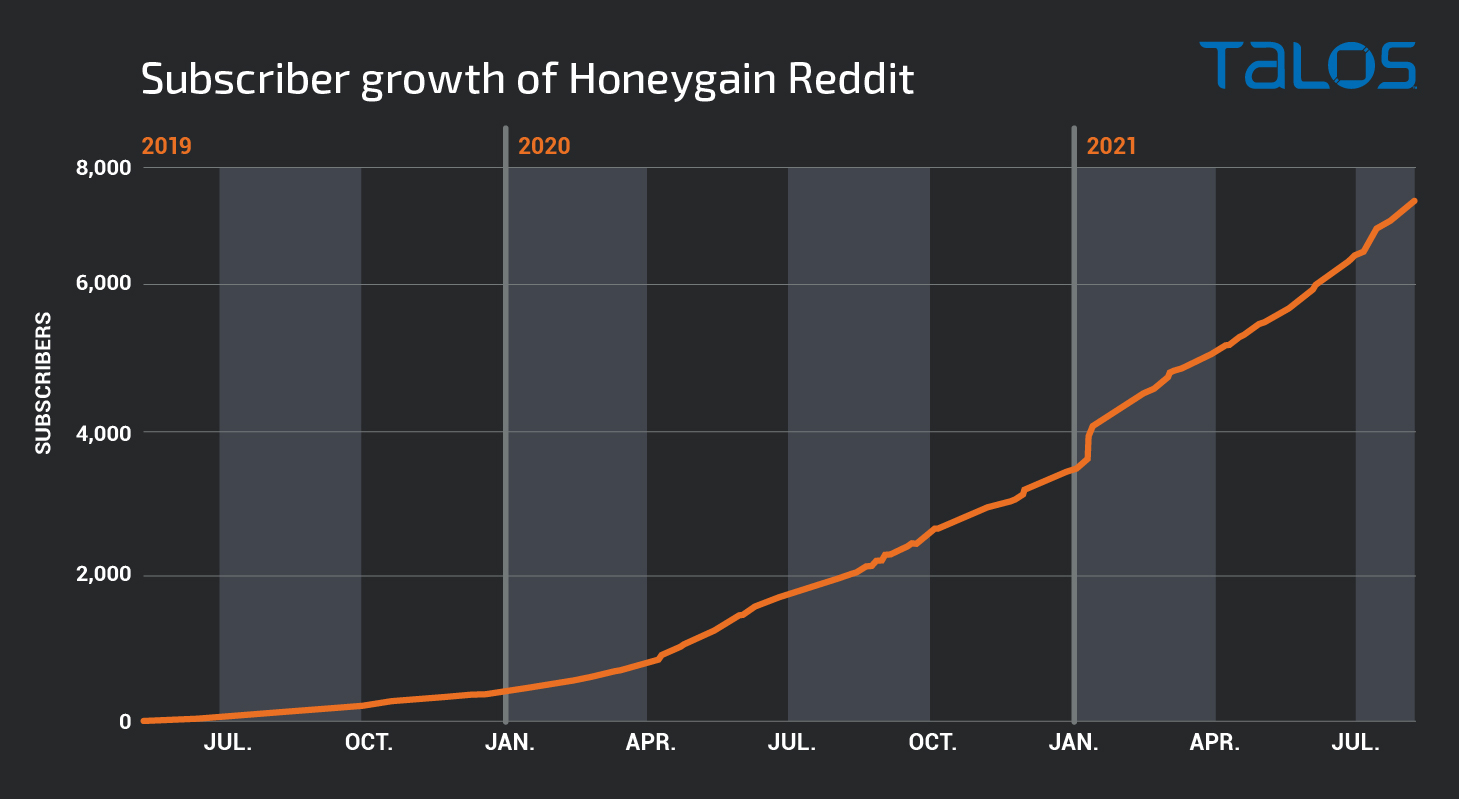

Lo spunto che hanno colto deriva dai proxyware, i software che consentono di condividere la propria connessione Internet in cambio di una retribuzione. La piattaforma più conosciuta è Honeygain, che dal 2019 offre questo particolare sistema di monetizzazione “passiva” della connessione Internet agli utenti privati.

Come viene spiegato in un report pubblicato su Internet dai ricercatori di Cisco Talos, i cyber criminali hanno iniziato a sfruttare questa possibilità per guadagnare denaro “scroccando” le connessioni dei dispositivi compromessi con i loro malware.

Lo schema è semplice: una volta ottenuto il controllo del computer, i pirati installano il client (registrato con un account da loro gestito) per condividere la banda Internet. In questo modo possono incassare la retribuzione prevista.

Stando a quanto si legge sul sito di Honeygain, il frutto di questo tipo di attività aumenta progressivamente in base ai GB messi a disposizione della piattaforma. Per avere un’idea di grandezza, la condivisione di 5GB al giorno porterebbe a incassare 15 dollari.

Cifre modeste, che però diventano interessanti nel momento in cui vi si applica la solita “economia di scala” che sfruttano i pirati informatici. Prendendo quel valore come riferimento, una botnet con 2.000 PC garantirebbe un gettito di 30.000 dollari al mese.

La piattaforma, in realtà, prevede una serie di limitazioni che hanno proprio l’obiettivo di impedire questo tipo di abusi, come l’impossibilità di registrare un numero elevato di dispositivi legati a un singolo account. Aggirarle, però, non è difficile.

Anche il fatto che la retribuzione possa essere versata in Bitcoin, più facili da occultare rispetto ad altri tipi di transazioni, rappresenta certamente un elemento attrattivo per i pirati informatici.

Secondo i ricercatori di Talos, però, i proxyware sono sfruttati anche in altro modo. Per esempio diffondendone versioni malevole che, oltre a dirottare i proventi nei conti dei cyber criminali, conterrebbero un miner per criptovalute e uno strumento per il furto di informazioni sensibili.

Il proxyware, spiegano gli autori del report, rappresenterebbe anche un perfetto paravento per il calo di prestazioni determinato dalla presenza del miner. Insomma: in un colpo solo la vittima soffrirebbe un furto di potenza di calcolo, di connessione e di informazioni.

Articoli correlati

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

-

Static Tundra sfrutta una vecchia...

Static Tundra sfrutta una vecchia...Ago 21, 2025 0

-

Scoperto PathWiper, un nuovo wiper che...

Scoperto PathWiper, un nuovo wiper che...Giu 05, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...