Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

EvilModel: il malware è nascosto nel modello AI

Lug 26, 2021 Marco Schiaffino In evidenza, News, RSS, Scenario 0

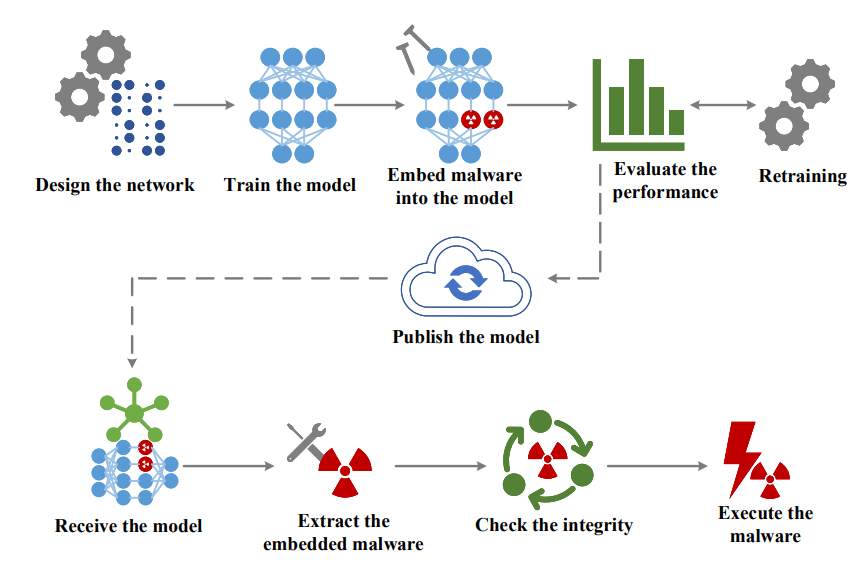

La ricerca dimostra come sia possibile inserire del codice malevolo in un modello di rete neurale per aggirare la scansione degli antivirus.

Riuscire a far passare inosservato un malware ai controlli dei software antivirus è il sogno di qualsiasi pirata informatico. Le tecniche di offuscamento utilizzate a questo scopo sono varie: dall’uso di archivi compressi alla crittografia.

Uno degli stratagemmi più suggestivi, però, è la steganografia, cioè l’inserimento del codice dannoso all’interno di un file apparentemente innocuo. I cyber criminali usano spesso a questo scopo le immagini bitmap o software di varia natura.

La tecnica, però, ha dei difetti che possono consentire alla potenziale vittima di subodorare il tranello. Nel caso dei software, infatti, l’aggiunta del codice porta a una modifica delle dimensioni complessive dell’eseguibile.

Nel caso delle immagini, invece, l’inserimento dei dati “estranei” provoca la comparsa di artefatti e il codice rimane comunque individuabile.

Il team di ricercatori composto da Zhi Wang, Chaoge Liu e Xiang Cui, ha individuato una tecnica che consente di aggirare questi problemi.

Il “contenitore” scelto dai tre ricercatori è infatti un modello di rete neurale. Come spiegano gli autori della ricerca, la soluzione permette sia di “disassemblare” il codice del malware rendendolo impossibile da individuare, sia di ridurre al minimo i possibili indizi di infezione.

Stando a quanto riportano i ricercatori, infatti, il calo di prestazioni dovuto all’inserimento del codice estraneo all’interno del modello è minimo.

Nei loro test sono riusciti a inserire un malware da 36,9 MB all’interno di un modello AlexNet da 178 MB senza compromettere in maniera significativa il suo funzionamento.

L’unico limite della tecnica è che il malware distribuito in questo modo non è in grado di auto-eseguirsi. In altre parole, un eventuale pirata informatico dovrebbe indurre la vittima a eseguire un altro software malevolo per estrarre e installare il malware principale.

Articoli correlati

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Le aziende italiane prevedono un...

Le aziende italiane prevedono un...Giu 09, 2025 0

-

Check Point acquisisce Veriti e la sua...

Check Point acquisisce Veriti e la sua...Mag 28, 2025 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...