Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

LuminousMoth: cyber spioni scatenati nel sud est asiatico

Lug 14, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

La campagna “Falena Luminosa” è stata attribuita a un gruppo APT legato al governo cinese. Più di 1.500 vittime tra Myanmar e Filippine.

Secondo i ricercatori di Kaspersky si tratta di una vera anomalia e a confermarlo sono i numeri riportati nel report che descrive la campagna di cyber spionaggio battezzata dagli autori con il nome di LuminousMoth.

Il gruppo APT, infatti, non si sarebbe limitato a colpire pochi bersagli selezionati come accade di solito in questi casi, ma avrebbe portato attacchi “a tappeto” compromettendo più di 1.500 vittime.

Nel dettaglio, i ricercatori hanno individuato 100 organizzazioni compromesse in Myanmar e circa 1.400 nelle Filippine, tra cui anche numerosi enti governativi. Gli attacchi, stando alla ricostruzione fatta da Kaspersky, avrebbero preso di mira in un primo momento il Myanmar e, solo in seguito, le Filippine.

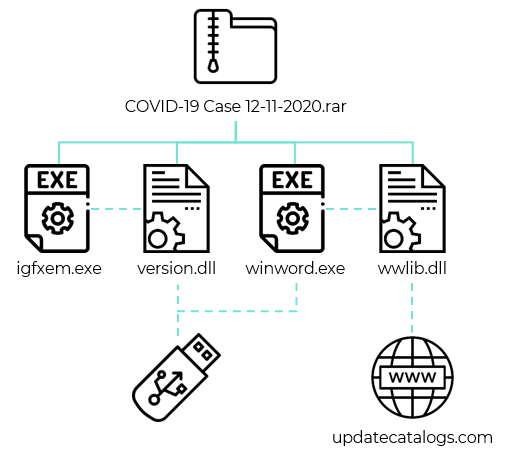

Il vettore di attacco utilizzato dai pirati informatici consiste in messaggi di spear phishing, al cui interno è inserito un link a Dropbox. Il file che viene scaricato tramite il link è un archivio compresso in formato RAR, camuffato però in modo da apparire come un normale documento Word.

Una volta avviata l’esecuzione del codice, LuminousMoth installa un beacon di Cobalt Strike che si collega al server Command and Control dei pirati.

Gli autori del malware, però, hanno previsto anche un secondo vettore di attacco per diffondere l’infezione all’interno delle organizzazioni colpite. Si tratta di un sistema che verifica la presenza di eventuali unità di memoria rimuovibili collegate al computer infettato e che le utilizza per garantirsi un’ulteriore propagazione.

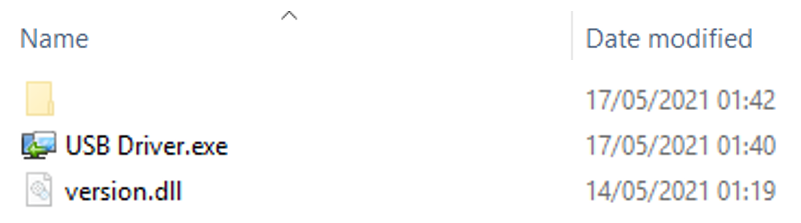

La tecnica prevede la copia del codice malevolo sull’unità esterna e una modifica dei file eventualmente presenti al suo interno che ne nasconde la presenza, lasciando visibile solo il file eseguibile USB Driver.exe.

Lo stratagemma è pensato per indurre gli utenti ad aprire il file malevolo e avviare così l’esecuzione di LuminousMoth anche su altri computer all’interno degli uffici.

Non solo: secondo i ricercatori il malware è affiancato da altri due strumenti che i pirati utilizzerebbero per il movimento laterale all’interno della rete. Il primo è un tool in grado di rubare i cookie di autenticazione da Chrome, mentre il secondo è una versione modificata di Zoom (con tanto di certificato digitale valido) la cui funzione è quella di esfiltrare i file presenti sul computer che corrispondono a determinati parametri.

L’applicazione per videochiamate è utilizzata anche come “specchietto per le allodole” allo scopo di offuscare i collegamenti al server Command and Control, accanto all’uso di domini che sembrano fare riferimento a noti siti di news delle nazioni colpite, come MMTimes, 7Day News e The Irrawaddy.

Si tratterebbe, in pratica, di un metodo che cerca di camuffare i collegamenti esterni di LuminousMoth in modo che appaiano come normale traffico di navigazione.

Gli esperti di Kaspersky attribuiscono l’operazione LuminousMouth con un buon livello di certezza al gruppo cinese HoneyMyte, specializzato nella raccolta di informazioni geopolitiche ed economiche in Asia e Africa.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...