Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Sistemi della rete elettrica indiana attaccati con ReverseRat

Giu 24, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

Gli attacchi hanno sfruttato tecniche avanzate e una strategia complessa. Gli esperti sospettano il coinvolgimento del governo pakistano.

Ancora una volta l’intreccio tra geopolitica e guerriglia informatica coinvolge le infrastrutture critiche di un’intera nazione. Questa volta è il turno dell’India, che avrebbe subito una serie di attacchi diretti a organizzazioni governative ed enti delegati alla gestione della rete elettrica.

Come spiegano in un report i ricercatori del Black Lotus Labs di Lumen, lo strumento utilizzato per portare l’attacco è un trojan battezzato con il nome di ReverseRat.

La tattica utilizzata dai pirati informatici per colpire i bersagli ha fatto leva su alcuni siti Web indiani compromessi, che sono stati utilizzati come “testa di ponte” per portare gli attacchi.

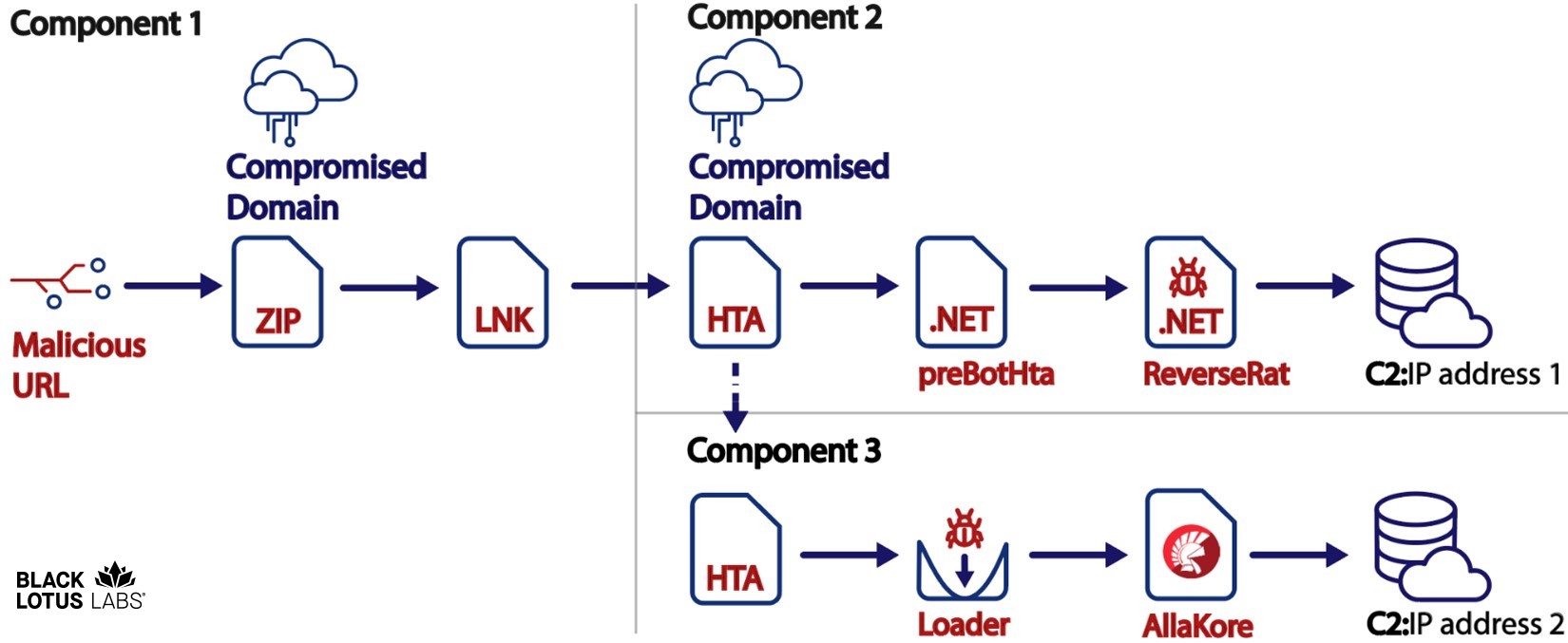

Il vettore di attacco è rappresentato da un classico spear phishing tramite email o messaggi, che contiene una URL che puntava ai siti compromessi. Con l’apertura del link scatta l’attacco, tramite l’avvio del download di un file in formato ZIP.

All’interno dell’archivio compresso ci sono due file: uno in formato LNK (abbiamo parlato dell’uso malevolo dei file LNK in questo articolo), l’altro in PDF.

All’apertura del collegamento, sul computer della vittima viene visualizzato il documento PDF, che in realtà non contiene alcun codice malevolo ed è utilizzato dai pirati solo come diversivo.

Dietro le quinte, però, il file LNK avvia il download di un altro file in formato HTA, che contiene un JavaScript in grado di avviare preBotHta.pdb, un software che opera solo a livello di memoria e che, spiegano i ricercatori, ha il compito di rilevare la presenza di programmi antivirus e adeguare la strategia di installazione di ReverseRat.

In pratica, a seconda del software antivirus installato viene scelta una cartella diversa in cui memorizzare il trojan. Solo a questo punto il malware viene avviato.

ReverseRat è un classico trojan che, come prima cosa, si preoccupa di raccogliere un elevato numero di informazioni sul sistema infettato ed è in grado di avviare l’esecuzione di codice per installare ulteriori moduli.

Nella loro tattica di attacco, però, i pirati hanno previsto l’utilizzo di un terzo componente, il cui download ed esecuzione sono affidati a un ulteriore file in formato HTA.

Il componente in questione si chiama AllaKore, una backdoor opensource che modifica il registro di sistema del computer per garantirsi un elevato livello di persistenza sul sistema.

Fortunatamente, sottolineano dalle parti di Lumen, il codice di AllaKore non è protetto da alcun sistema di offuscamento e la sua individuazione attraverso i sistemi tradizionali di scansione antivirus non pone particolari problemi.

Gli attacchi, concludono i ricercatori, sono presumibilmente opera di un gruppo di pirati informatici legati al governo pakistano, il cui modus operandi è già noto alle società di sicurezza.

Articoli correlati

-

Cina accusata di cyber attacchi alla...

Cina accusata di cyber attacchi alla...Apr 08, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...