Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Proofpoint: ecco come funziona la filiera del ransomware

Giu 16, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Scenario 0

La ricerca della società di sicurezza passa ai raggi X l’ecosistema che consente ai pirati di colpire le aziende e i legami tra i diversi gruppi.

Nel mondo del cyber crimine le cose non sono mai lineari come sembrano. Dietro gli attacchi di un gruppo di pirati informatici, ci sono spesso collusioni, collaborazioni e legami nascosti con altri soggetti che si muovono nello stesso ambiente.

Per quanto riguarda il settore dei ransomware, le strategie di attacco si sono evolute da tempo e l’uso di messaggi email come vettore iniziale di attacco è stato abbandonato per tecniche più complesse.

Secondo i ricercatori di Proofpoint, però, la maggior parte degli attacchi ransomware è il frutto della collaborazione tra gruppi diversi. Gli autori dei ransomware, in altre parole, acquistano l’accesso alle reti aziendali da altri soggetti che hanno violato i sistemi in precedenza.

Come si legge nel report pubblicato sul blog della società di sicurezza, i gruppi che offrono l’accesso ai sistemi aziendali (che nel report vengono indicati con la sigla TA – Threat Actor) sono per lo più specializzati nella distribuzione di trojan bancari.

Un ruolo, quello di vettore iniziale, che fino a poco tempo fa era affidato principalmente a Emotet, una delle botnet più diffuse negli ultimi anni.

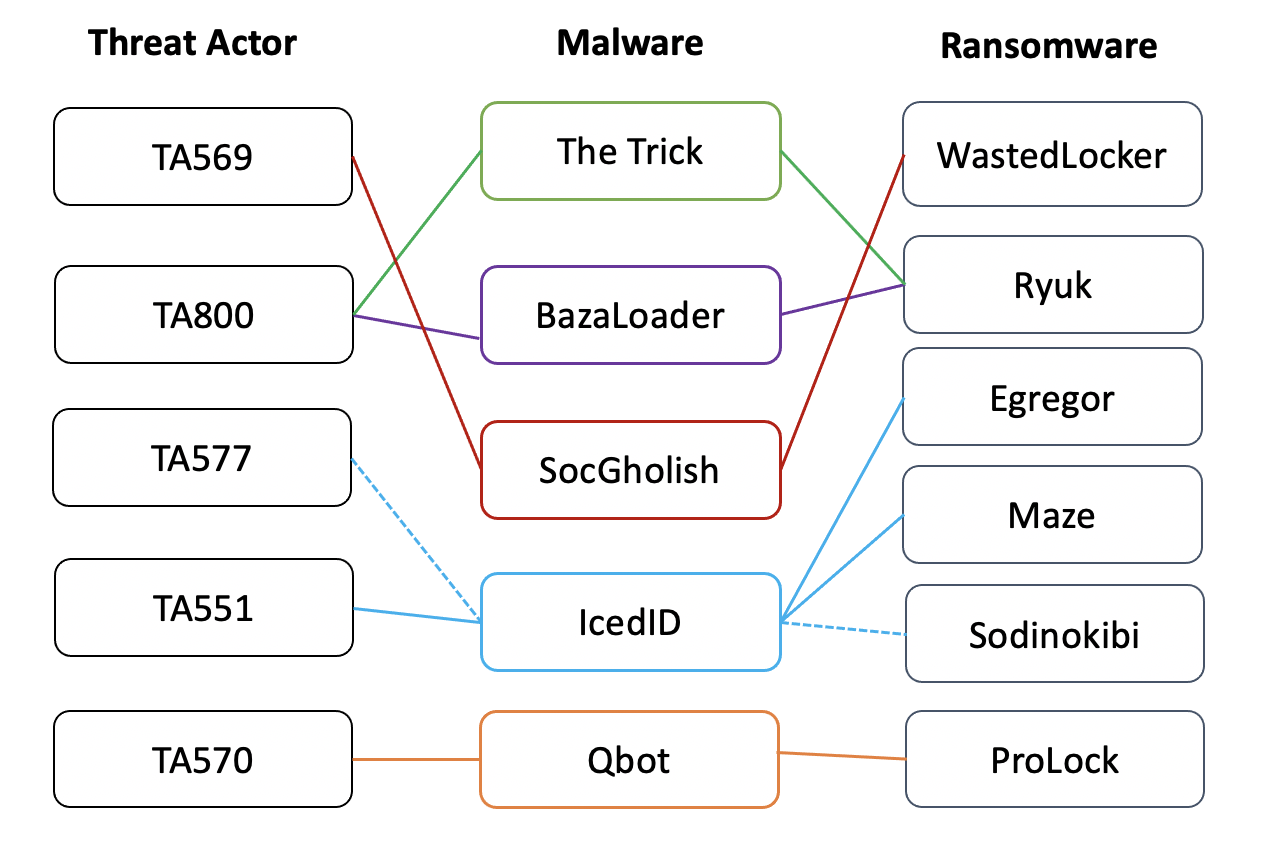

In seguito all’operazione che ne ha smantellato la rete, nell’ambiente si sono fatti avanti altri protagonisti. Tra questi gli autori di noti malware come The Trick, Dridex, Qbot, IcedID, ZLoader e Ursnif. La mappatura di questa rete è riassunta anche graficamente.

I ricercatori hanno individuato almeno dieci gruppi che paiono essere collegati agli attacchi ransomware che hanno travolto il mondo dell’informatica nelle ultime settimane. Tra questi TA800, responsabile della diffusione di The Trick, BazaLoader, Buer Loader e Ostap, che avrebbe messo a disposizione le sue backdoor per diffondere il ransomware Ryuk.

TA577 è uno dei gruppi che si è distinto per il maggiore attivismo negli ultimi mesi e da marzo gli esperti hanno individuato un collegamento col gruppo che distribuisce Sodinokibi, un ransomware ben conosciuto di cui abbiamo parlato in passato.

Insomma: l’attacco ransomware nella maggior parte dei casi rappresenterebbe soltanto il secondo stadio di un’operazione avviata e condotta da un altro gruppo di pirati, che una volta raggiunto il loro obiettivo, vendono l’accesso ai loro “colleghi”.

Uno schema ben conosciuto, che il report però definisce con un livello di dettaglio e sistematicità davvero impressionanti.

Articoli correlati

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...