Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Ti presento STRRAT, il trojan che si finge un ransomware

Mag 21, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware adotta una curiosa tattica per ingannare le vittime: simula un attacco ransomware e nel frattempo ruba tutte le informazioni sensibili dal PC.

La campagna di distribuzione, secondo i ricercatori di Microsoft, sarebbe portata avanti su larga scala attraverso l’utilizzo di caselle email compromesse in precedenza dai pirati informatici.

A solleticare la fantasia degli esperti di sicurezza, però, non è la portata di questa campagna di distribuzione del trojan STRRAT, quanto le caratteristiche del malware stesso.

I suoi autori, come spiegano i ricercatori in una serie di Tweet pubblicati attraverso l’account Microsoft Security Intelligence, hanno infatti messo a punto una strategia di attacco davvero particolare.

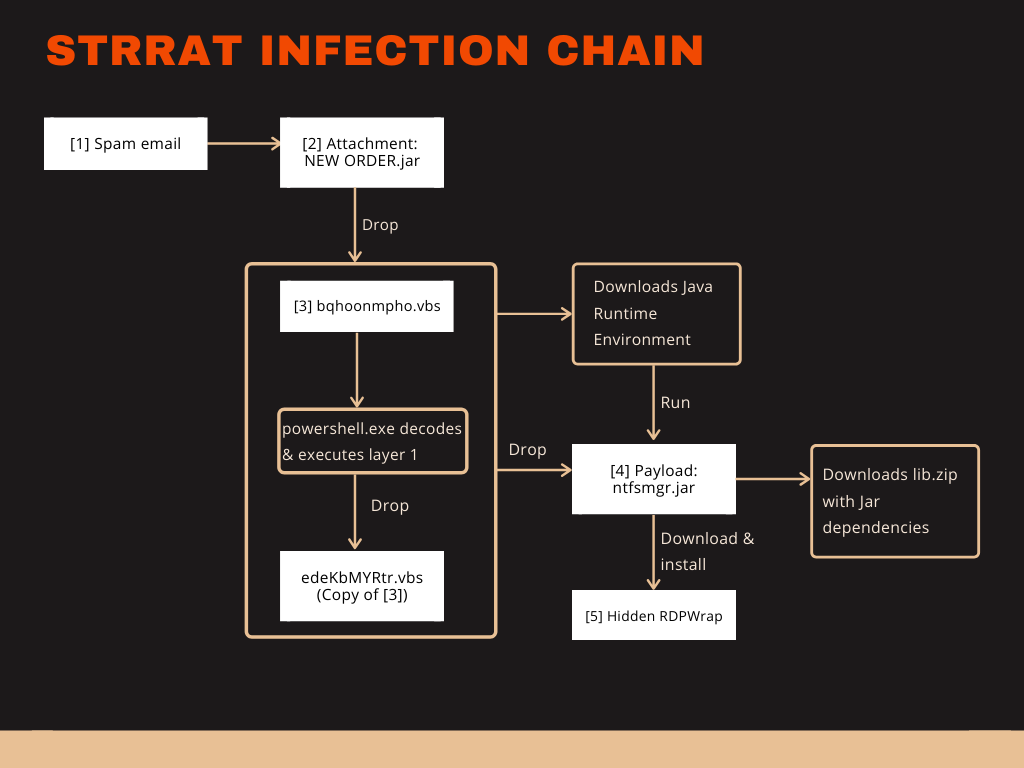

Il trojan, sviluppato in Java, ha come obiettivo il furto di informazioni sensibili dai computer con sistemi Windows. Per garantirsi agibilità, però, finge di essere un ransomware.

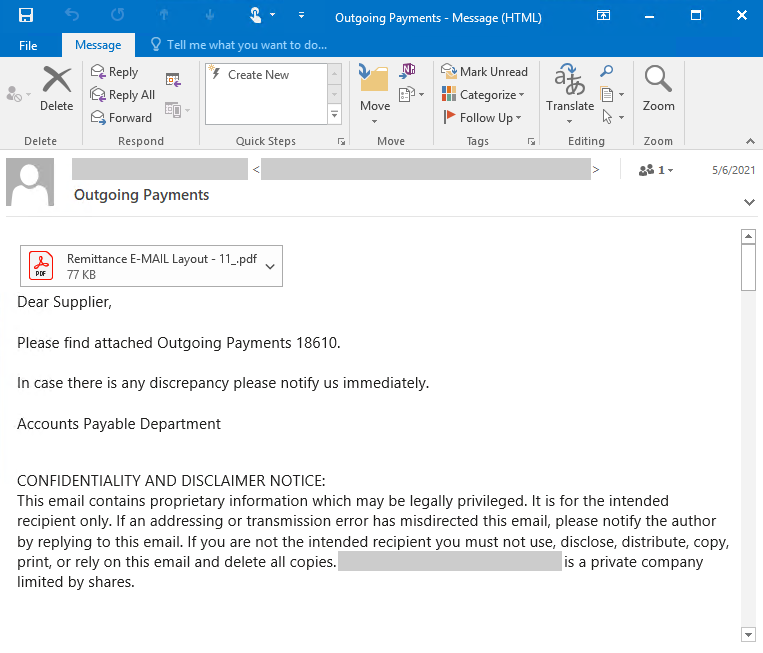

Il payload sfrutta come vettore di attacco un messaggio di posta elettronica cui è allegate delle immagini “camuffate” da PDF. Il click sul file avvia il download del malware e la sua esecuzione.

Una volta installato sul computer, STRRAT modifica tutti i documenti presenti sul sistema, modificandone l’estensione in .crimson. Il malware, però, non utilizza alcun sistema di crittografia. Insomma: basterebbe reinserire l’estensione originale per ottenere l’accesso ai dati.

La procedura non prevede la visualizzazione di un messaggio di riscatto, ma come fanno notare i ricercatori di GData, che hanno analizzato STRRAT lo scorso giugno, i pirati informatici possono utilizzare gli strumenti di controllo remoto per inviare qualsiasi messaggio desiderino alle loro vittime.

Lo schema estorsivo, anche considerata la tecnica utilizzata, non è però l’obiettivo principale dei cyber criminali.

Oltre a una serie di funzionalità che consentono di eseguire ulteriore codice sulla macchina infetta, STRRAT integra dei comandi specifici che gli permettono di esfiltrare le credenziali memorizzate all’interno del browser e un keylogger che permette di registrare tutto ciò che viene digitato sulla tastiera.

Insomma: STRRAT è un classico trojan e l’attività che simula l’attacco ransomware è poco più che uno specchietto per le allodole che punta a “distrarre” la vittima, mentre i background il malware svolge la sua reale attività.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...