Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Exploit: per i pirati la preda più ambita è ancora Microsoft

Mag 19, 2021 Marco Schiaffino In evidenza, News, Scenario, Vulnerabilità 0

Uno studio analizza il mercato nero delle vulnerabilità per individuare quelle più “gettonate” nel settore del cyber crimine.

Gli esperti di sicurezza lo ripetono da tempo: il mondo della pirateria informatica ha subito una metamorfosi che lo ha portato a un livello di professionalizzazione tale da rappresentare un vero e proprio sistema commerciale, con tanto di filiere e rapporti di partnership tra i vari soggetti che si muovono nel sottobosco del Web.

A definire un quadro più preciso di come sono strutturate le dinamiche di questo “mondo sommerso” arriva uno studio elaborato da Trend Micro e illustrato da Mayra Rosario Fuentes nel corso della RSA Conference 2021.

Intitolata “Tales from the Underground: The Vulnerability Weaponization Lifecycle”, la ricerca accende I riflettori sulle modalità con cui le falle di sicurezza si trasformano in exploit e su come questi vengano distribuiti all’interno della rete che coinvolge i cyber criminali.

I dati illustrati dalla ricercatrice sono estremamente interessanti e permettono di mettere a fuoco le preferenze dei pirati informatici, definendone di conseguenza le tendenze a livello di strategia.

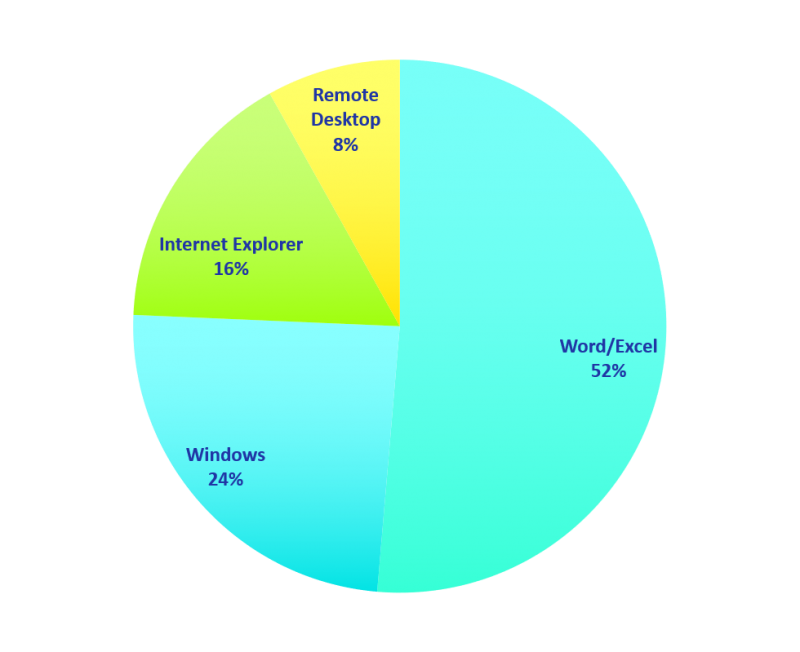

Tra gli elementi rilevanti c’è, per esempio, il fatto che gli attacchi “vecchio stile”, quelli cioè che fanno leva sull’uso di allegati e in particolare dei documenti Office, non hanno perso il loro appeal. Secondo lo studio, infatti, rappresentano il 52% del mercato degli exploit.

I dati raccolti, inoltre, sfatano il mito secondo il quale i pirati informatici siano costantemente alla ricerca di exploit nuovi di zecca. Il 22% degli exploit venduti nel corso dell’ultimo anno risalgono anche a 3 anni fa. Una conferma indiretta di quanto gli esperti ripetono da tempo, cioè il fatto che le policy di aggiornamento delle aziende e degli utenti privati lasciano decisamente a desiderare.

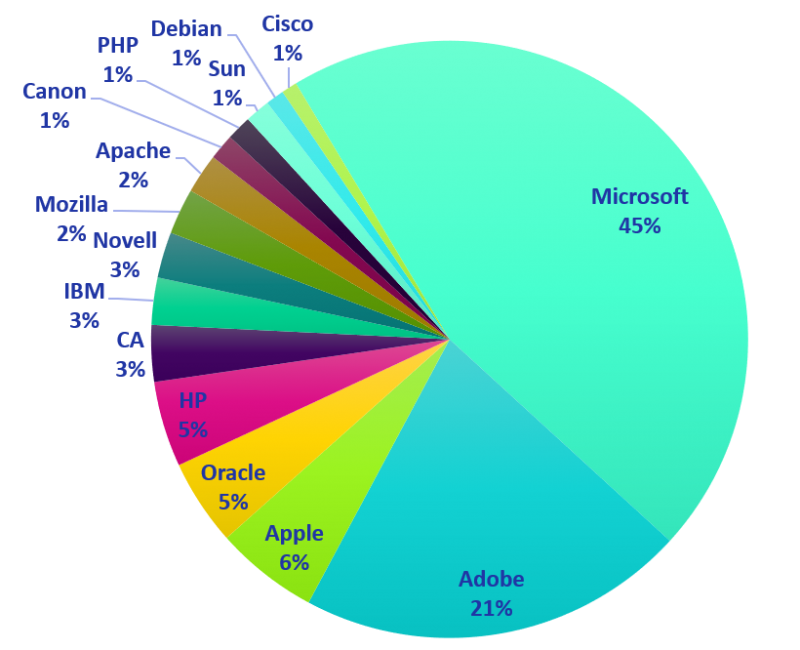

Per quanto riguarda la suddivisione degli exploit in base ai prodotti, Microsoft (e in particolare Windows) continua a essere il bersaglio prediletto, seguita da Adobe.

Un dato che non sorprende più di tanto e che rispecchia in fondo, uno scenario del mercato IT che vede i sistemi dell’azienda di Satya Nadella prevalere sui concorrenti. Piuttosto normale, quindi, che gli sforzi dei cyber criminali si concentrino sui prodotti Microsoft.

Per quanto riguarda i prezzi degli exploit, quello medio si aggira introno ai 2.000 dollari. Ci sono casi, però, in cui gli strumenti per sfruttare vulnerabilità particolarmente “appetitose” portano le quotazioni fuori scala, con casi in cui un exploit è stato pagato anche 20.000 dollari.

Lo scenario, secondo l’autrice della ricerca, può essere utile agli esperti di sicurezza sotto due profili. Prima di tutto per individuare le tendenze delle nuove minacce che le aziende devono affrontare. In secondo luogo, la definizione delle “preferenze” del cyber crimine consente di definire le priorità nell’applicazione delle patch.

Tenendo a mente un punto preciso che nessuno si stanca mai di ripetere: nella sicurezza informatica non esistono patch “inutili” o “facoltative”.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...