Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Battaglia in parlamento sulle intercettazioni con i trojan di stato

Apr 06, 2021 Marco Schiaffino In evidenza, News, Scenario 0

Il provvedimento dovrebbe solo fissare le tariffe per le aziende che forniscono i sistemi di spionaggio, ma si discute sui limiti all’uso degli spyware.

Non solo tariffe e procedure di pagamento: la riunione della Commissione Giustizia alla Camera che si terrà questa sera si preannuncia come il primo capitolo di una (lunga) battaglia sull’uso delle intercettazioni e, in particolare, dei cosiddetti “trojan di stato”.

Lo scontro, che vede opposti i “garantisti” a chi invece vorrebbe un più ampio margine per l’uso delle intercettazioni, si gioca ovviamente su questioni legali. Il rischio, però, è che si arrivi all’ennesimo pasticcio che non tiene conto delle peculiarità legate all’uso di sistemi informatici di sorveglianza.

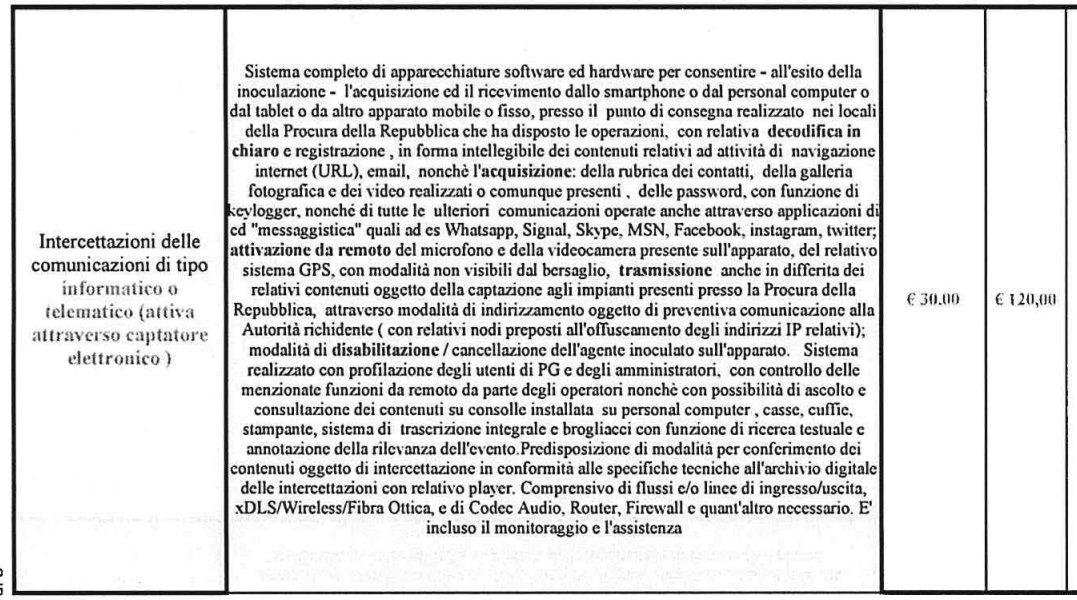

A quanto si legge dagli organi di stampa, le questioni sollevate da chi si oppone al provvedimento sono due. La prima riguarda la possibilità di utilizzare il trojan per accedere a tutti quegli elementi “statici” come la rubrica dei contatti, le email e i documenti memorizzati sul computer per cui, sostengono gli oppositori, servirebbe un decreto di perquisizione.

La seconda riguarda la collocazione delle cosiddette “stazioni di ascolto” (sigh), che declinate nel terzo millennio sono rappresentate da un server. Il tema, in pratica, riguarda la filiera dell’intercettazione. La legge, infatti, prevede che debbano rimanere dentro gli uffici della procura oppure della polizia giudiziaria. Insomma: il problema riguarda il passaggio dei dati nei sistemi di un soggetto terzo (l’azienda che fornisce il “servizio”) e la conseguente possibilità di un leak dei contenuti intercettati.

In realtà, tutto il tema richiederebbe un’analisi ben più ampia, che comprenda per esempio il tema delle modalità utilizzate per installare il trojan sul dispositivo della persona sorvegliata. I precedenti, in questo senso, non sono confortanti: basti pensare al caso Exodus (ne abbiamo parlato in questo articolo) in cui l’operazione di sorveglianza ha “travolto” centinaia di cittadini assolutamente estranei all’indagine.

In attesa di capire che cosa succederà (la riunione di oggi potrebbe non essere decisiva) rimane la preoccupazione per un settore che non ha ancora ricevuto una regolamentazione adeguata. Qualcosa di cui, forse, ci si dovrebbe preoccupare prima di tariffe e pagamenti.

Articoli correlati

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...