Aggiornamenti recenti Febbraio 5th, 2026 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

EpMe: ecco come la Cina ha clonato un exploit dell’NSA

Feb 23, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, Scenario 0

I servizi segreti statunitensi pensavano di avere a disposizione uno strumento di hacking formidabile, ma non si erano resi conto che i cinesi glielo avevano copiato.

Quando un exploit si dimostra essere un’arma a doppio taglio: la strategia del celebre Equation Group, la “punta di diamante” dell’NSA nel campo dell’hacking, ha dimostrato tutti i suoi limiti in una vicenda che oggi mette in luce un curioso cortocircuito.

Stando a quanto si legge in un report redatto dai ricercatori di Check Point, la politica dei servizi segreti statunitensi di tenere per sé le vulnerabilità che scoprono e sfruttarle per le operazioni di intelligence non è esattamente una strategia vincente.

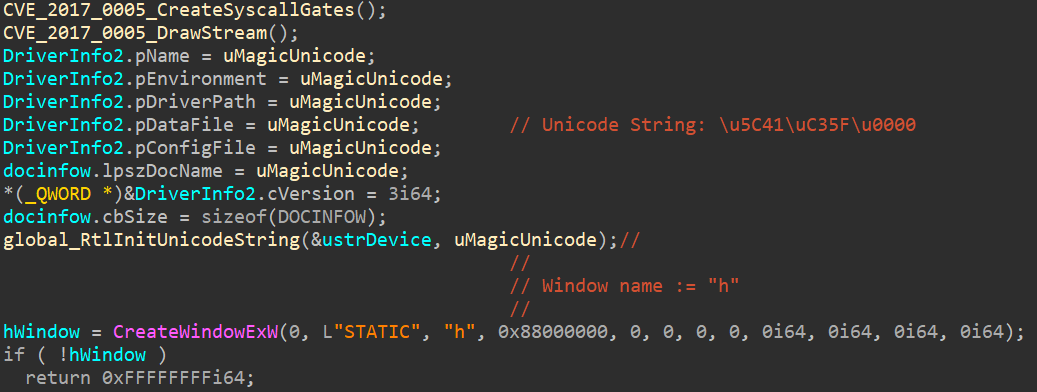

Il caso riguarda una vulnerabilità di Windows (CVE-2017-0005) che Equation Group avrebbe utilizzato fino al 2017, quando il leak degli Shadow Brokers ha rivelato gli strumenti di hacking utilizzati dagli 007 statunitensi e Microsoft ha corretto la falla di sicurezza.

L’exploit utilizzato dall’NSA a partire dal 2013, battezzato con il nome di EpMe, consentiva di elevare i privilegi sul sistema operativo, permettendo così di prenderne il controllo.

A quanto pare, però, a utilizzarlo non erano solo gli agenti di Washington. Gli hacker del gruppo cinese Zirconium (APT31) avrebbero infatti utilizzato lo stesso strumento per portare attacchi a bersagli occidentali già nel 2014.

L’exploit, noto come Jian, secondo I ricercatori israeliani avrebbe molte similitudini con EpMe, a partire da alcune parti di codice che suggerirebbero l’idea che la versione cinese sia stata, in pratica, copiata da quella statunitense.

Non è chiaro se i pirati legati al governo di Pechino abbiano ottenuto in qualche modo l’exploit o lo abbiano semplicemente riprodotto partendo dai dati relativi al suo utilizzo da parte dell’NSA.

Quello che è certo è che se gli analisti statunitensi avessero avvisato Microsoft della vulnerabilità avrebbero impedito ai pirati di Zirconium di sfruttarlo.

Non è la prima volta che emerge un meccanismo del genere: già nel 2019 gli esperti di sicurezza avevano segnalato come gli hacker cinesi utilizzassero i tool di Equation Group prima che questi venissero resi pubblici.

In definitiva, l’intera vicenda conferma come la cyberwarfare si traduca, spesso, in un boomerang che produce più danni che vantaggi a chi decide di trarre vantaggio dalle vulnerabilità. Difficile, però, che le cose in qualche modo possano cambiare.

Articoli correlati

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Anche Viasat vittima del...

Anche Viasat vittima del...Giu 20, 2025 0

Altro in questa categoria

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per...