Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Come ti installo il malware sfruttando una falla del mouse

Set 30, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

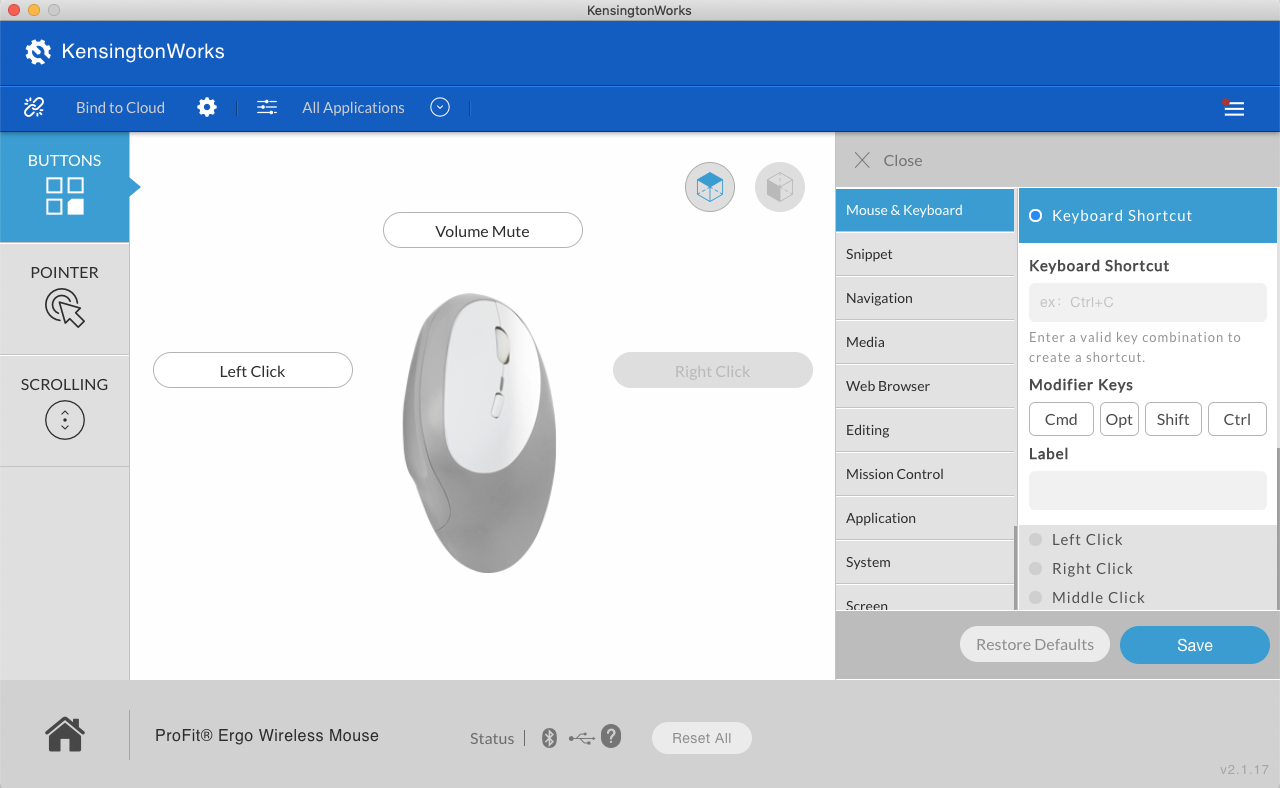

Nuova vulnerabilità nel software di gestione dei dispositivi Kensington. Basta attirare la vittima su un sito Web per installare un malware sul PC.

Dobbiamo preoccuparci di eventuali vulnerabilità del nostro mouse? La risposta è sì. A dimostrarlo, una nuova vulnerabilità nelle periferiche prodotte da Kensington che permetterebbe a un pirata informatico di avviare l’esecuzione di codice in remoto sul computer sfruttando una falla del software di gestione di un mouse.

Il programma si chiama KensigntonWorks e ha il compito di gestire il complicato sistema di controllo dei mouse a marchio Kensington.

A rendere pubblica la vulnerabilità è stato Robert Heaton, che in passato aveva già individuato altre falle di sicurezza nel software di Kensington.

Secondo il ricercatore, la vulnerabilità richiederebbe, per essere sfruttata, soltanto di indurre la vittima a visitare un sito Web sotto il controllo di un pirata informatico e fare in modo che vi rimanga collegato per qualche minuto. Nulla di troppo difficile, quindi.

Ma come funziona il bug? Tutto è collegato all’architettura utilizzata per la gestione delle impostazioni del mouse, che in realtà sfruttano una funzionalità Web Server sulla macchina dell’utente.

Una soluzione che Heaton definisce “una pessima idea” e che affonderebbe le sue radici nella volontà degli sviluppatori di utilizzare Electron, una piattaforma che consente di creare applicazioni desktop utilizzando HTML e JavaScript.

Nel suo report, Heaton spiega che questa scelta consentirebbe a un pirata informatico di avviare un collegamento con il computer della vittima e aprire un reverse shell che consentirebbe di eseguire qualsiasi comando sul PC.

Insomma: il risultato sarebbe un margine di azione tale da consentire di eseguire codice malevolo sul computer del malcapitato e, di fatto, installarvi un malware.

L’elemento più preoccupante è che il produttore non avrebbe risposto in alcun modo alle segnalazioni di Heaton e, di conseguenza, tutti gli utenti che usano KensingtonWorks sarebbero vulnerabili a questa forma di attacco, che ora è pubblica.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...