Aggiornamenti recenti Gennaio 29th, 2026 4:20 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

La botnet Prometei usa ancora EternalBlue… davvero?

Lug 24, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario, Vulnerabilità 0

Campagna di attacchi cryptojacking ai danni dei sistemi Windows. I pirati usano la solita, vecchia, vulnerabilità di Server Message Block.

Abbiamo qualche speranza di vincere la battaglia contro il cyber crimine? A guardare la cronaca recente, sembrerebbe proprio di no.

Tra le news della giornata, infatti, spicca una campagna di attacchi che punta a installare strumenti di cryptojacking sui sistemi Windows. L’exploit usato? Tenetevi forte: è EternalBlue.

La vulnerabilità, che prende di mira il Server Message Block, è emersa nel 2017 e Microsoft ha distribuito aggiornamenti mirati (anche per i sistemi operativi non più supportati) per bloccarla. Niente da fare: la sciatteria nella gestione degli aggiornamenti è evidentemente ben superiore a qualsiasi sforzo che la community della cyber security possa mettere in campo.

Il risultato è che, a tre anni distanza, ci ritroviamo con un malware in grado di sfruttare l’exploit per installare un miner che sfrutta la potenza di calcolo delle macchine infette per generare Monero.

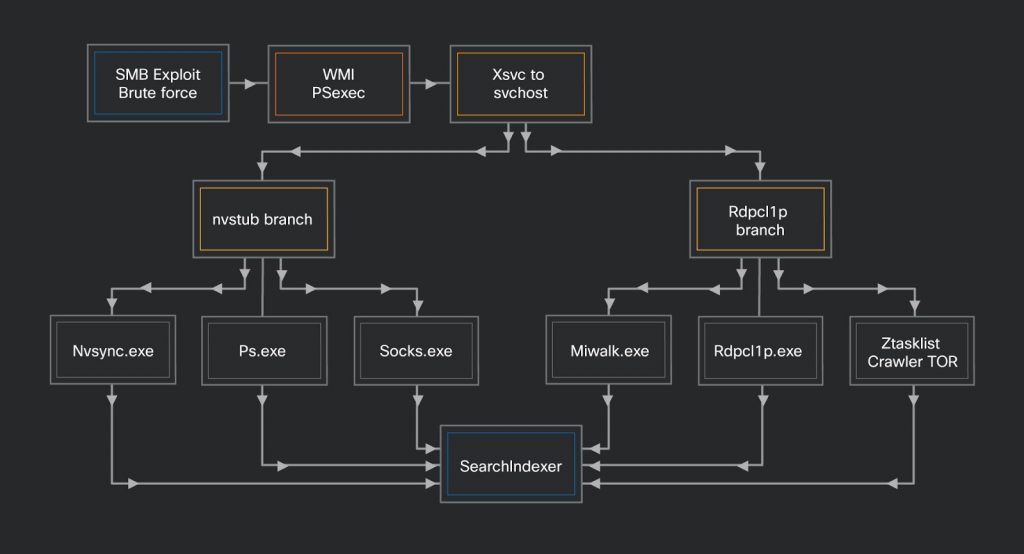

La botnet in questione, battezzata con il nome di Prometei, utilizza in realtà un malware estremamente complesso, che secondo i ricercatori del gruppo Talos di Cisco sfrutta anche tecniche di brute forcing sui sistemi remote desktop per ottenere accesso ai sistemi.

Si tratterebbe, come si legge nel report pubblicato dal team di analisti, di un malware modulare che i pirati stanno utilizzando dallo scorso marzo, ma che sarebbe riuscito a “volare sotto i radar” fino a oggi.

I ricercatori, inoltre, sottolineano come il malware sia distribuito su due “filoni”: uno rivolto al mining di cripto-valuta, l’altro specializzato nell’infiltrazione dei sistemi attraverso tecniche di diffusione che sfruttano, tra le altre cose, una versione modificata di Mimikatz. Secondo gli esperti di Talos, però, non c’è dubbio che il tutto sia gestito dallo stesso soggetto.

Oltre a sfruttare la potenza di calcolo delle macchine compromesse per generare MOnero, Prometei sarebbe però in grado di agire come una backdoor, consentendo al suo autore di sottrarre informazioni dalle macchine compromesse e inviarle a un server Command and Control sfruttando sistemi di comunicazione offuscati attraverso l’uso del circuito Tor.

Insomma: il quadro è quello di un malware estremamente evoluto che si avvantaggia, a tre anni di distanza, di una vulnerabilità conosciuta e per la quale esistono patch e aggiornamenti.

Articoli correlati

-

I leak del codice dei ransomware...

I leak del codice dei ransomware...Ago 18, 2023 0

-

Il panorama della sicurezza informatica...

Il panorama della sicurezza informatica...Nov 29, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso...