Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Trojan, Backdoor e Dropper sono i malware più ricercati dagli analisti della cybersecurity

Lug 03, 2020 Alessandra Venneri Kaspersky Partner Space 0

La detection di attività malevole è solo il punto di partenza per condurre delle indagini sugli attacchi informatici. Per sviluppare misure di risposta e di remediation adeguate, gli analisti che si occupano di sicurezza informatica devono essere in grado di identificare l’obiettivo dell’attacco, l’origine di un oggetto malevolo, la sua popolarità e molti altri aspetti. Kaspersky Threat Intelligence Portal è il portale che aiuta gli analisti a scoprire più rapidamente il background di un attacco. Gli esperti di Kaspersky hanno esaminato le richieste gratuite arrivate al Kaspersky Threat Intelligence Portal per capire a quali tipi di minacce sono più spesso associati gli oggetti malevoli elaborati dal portale.

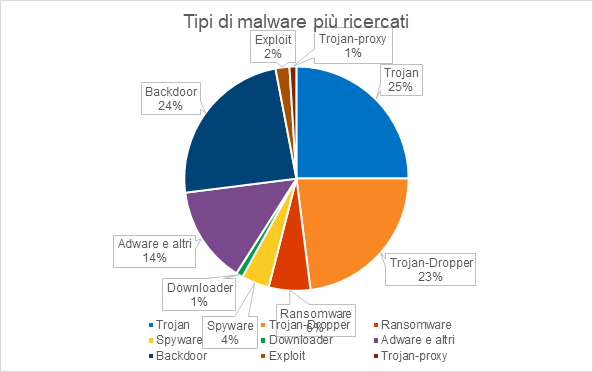

Nella maggior parte dei casi, gli hash o i file sospetti inoltrati sono stati Trojan (con il 25% delle richieste), backdoor (con il 24%) – malware che danno ad un cybercriminale la possibilità di avere il controllo remoto di un computer – e Trojan-dropper (il 23%), che possono procedere all’installazione di altri oggetti malevoli. Le statistiche del Kaspersky Security Network, l’infrastruttura dedicata all’elaborazione dei flussi di dati relativi alla sicurezza informatica che arrivano da milioni di partecipanti volontari in tutto il mondo, mostrano che i Trojan sono solitamente il tipo di malware più diffuso. Le backdoor e i Trojan-dropper, invece, non sono così comuni: rappresentano, infatti, solo il 7% e il 3% di tutti i file malevoli bloccati dalle soluzioni per la sicurezza degli endpoint di Kaspersky.

Questa differenza può essere motivata dal fatto che i ricercatori sono spesso interessati all’obiettivo finale dell’attacco, mentre le soluzioni per la protezione degli endpoint cercano di prevenirlo già nella sua fase iniziale. Queste soluzioni, ad esempio, non consentono ad un utente finale di aprire un’email malevola o di seguire un link dannoso, impedendo così che le backdoor raggiungano il computer dell’utente stesso. Oltre a questo, però, i ricercatori che si occupano di cybersicurezza devono identificare tutti i componenti all’interno di un dropper, ovvero il programma creato per installare un malware, un virus o per aprire una backdoor su un dato sistema.

La popolarità di queste categorie rilevata attraverso le statistiche del Kaspersky Threat Intelligence Portal può essere spiegata anche dall’interesse dei ricercatori per minacce particolari e dalla loro necessità di analizzarle in modo più dettagliato. Molti utenti, ad esempio, hanno cercato attivamente informazioni su Emotet, perchè all’inizio dell’anno sono uscite diverse notizie proprio su questo malware. Alcune richieste riguardavano le backdoor sui sistemi operativi Linux e Android. Queste famiglie di malware possono essere particolarmente interessanti per i ricercatori che si occupano di sicurezza informatica, ma i loro livelli sono relativamente bassi rispetto alle minacce che prendono di mira Microsoft Windows.

Kaspersky Threat Intelligence Portal è un punto di accesso unico per la Threat Intelligence dell’azienda e mette a disposizione tutti i dati relativi agli attacchi informatici e tutte le informazioni raccolte da Kaspersky in oltre 20 anni di esperienza nella cybersecurity. L’accesso gratuito alle sue funzioni, che consentono agli utenti di controllare file, URL e indirizzi IP, è disponibile a questo link.

Articoli correlati

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Fog ransomware, un ransomware anomalo a...

Fog ransomware, un ransomware anomalo a...Giu 17, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

Altro in questa categoria

-

Scappare dalle spie: come non diventare...

Scappare dalle spie: come non diventare...Feb 03, 2022 0

-

Kaspersky mantiene il primo posto per...

Kaspersky mantiene il primo posto per...Dic 22, 2021 0

-

La cyber immunità nei sistemi...

La cyber immunità nei sistemi...Ott 24, 2021 0

-

Il numero di attacchi ai dispositivi...

Il numero di attacchi ai dispositivi...Set 03, 2021 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...