Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Microsoft cerca di frenare i malware nei documenti Office

Giu 24, 2020 Marco Schiaffino In evidenza, News, Prodotto, RSS, Tecnologia 0

La nuova funzione si chiama Documenti Attendibili e dovrebbe consentire di ridurre il rischio di attacchi portati sfruttando i contenuti attivi.

Niente da fare: dopo più di 20 anni, i documenti Office rimangono uno dei vettori di attacco più utilizzati dai pirati informatici e, stando alle statistiche delle società di sicurezza, anche i più efficaci.

Microsoft, dopo aver introdotto nel corso del tempo modifiche di vario genere per mitigare il rischio di questa tipologia di attacchi, adesso prova un approccio diverso offrendo una nuova funzione nel suo pacchetto Office 365.

Si chiama Documenti Attendibili (Safe Documents nella versione inglese) e, in pratica, introduce un altro livello di controllo alla procedura di apertura dei file che hanno una provenienza potenzialmente sospetta.

Per la verità Office riserva già un trattamento particolare a tutti i documenti che provengono da Internet, come quelli allegati ai messaggi di posta elettronica. I file vengono aperti in Visualizzazione Protetta, cioè in una modalità “solo lettura”. L’accesso completo per la modifica richiede una ulteriore conferma da parte dell’utente.

La logica di questo passaggio è legata al fatto che, in visualizzazione protetta, eventuali exploit contenuti nel documento non possono attivarsi.

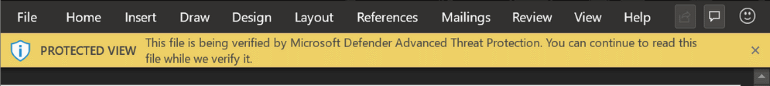

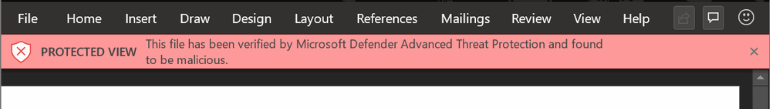

Con Documenti Attendibili, la strategia si arricchisce di un ulteriore passaggio: il file viene aperto in visualizzazione protetta e, contemporaneamente, viene inviato al software di protezione Microsoft Defender Advanced Threat Protection (ATP) per un controllo approfondito.

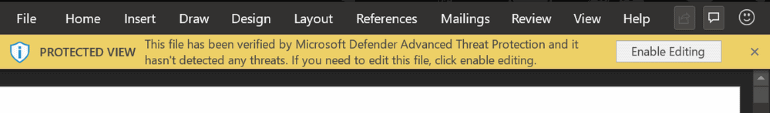

Solo una volta verificata l’assenza di codice malevolo, il software propone la possibilità di abilitare la modifica del file.

La funzionalità, che ha superato una fase di rodaggio avviata nel febbraio scorso, è adesso disponibile per (quasi) tutti. Documenti Attendibili, infatti, è integrata nel pacchetto Office 365 E5, la versione più “accessoriata” (e costosa) del prodotto Microsoft.

Per impostazione predefinita, però, la funzione è disabilitata. Sarà quindi compito degli amministratori di sistema impostarne il funzionamento in modo che si attivi.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...