Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

InvisiMole: ecco come agiscono i professionisti del cyber-spionaggio

Giu 19, 2020 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS 1

Lo studio di ESET analizza in profondità il modus operandi del gruppo, mettendo in luce la collaborazione con un’altra gang di pirati.

Sono conosciuti dal 2013, ma solo nelle ultime settimane i ricercatori di ESET sono riusciti a comprendere fino in fondo le tecniche che usano. Dei cyber-spioni di InvisiMole (che suona come “talpa invisibile”) si sapeva solo che utilizzassero backdoor piuttosto sofisticate e che fossero specializzati nello spionaggio diretto a bersagli che operano nel settore diplomatico e militare in Europa orientale.

Ora, con un dettagliato report, i ricercatori di ESET hanno descritto le tecniche utilizzate dagli hacker per nascondere la loro presenza, muoversi all’interno delle reti compromesse e installare i loro strumenti di spionaggio. Di più: dallo studio emerge anche il fatto che InvisiMole collabora con un altro gruppo chiamato Gamaredon.

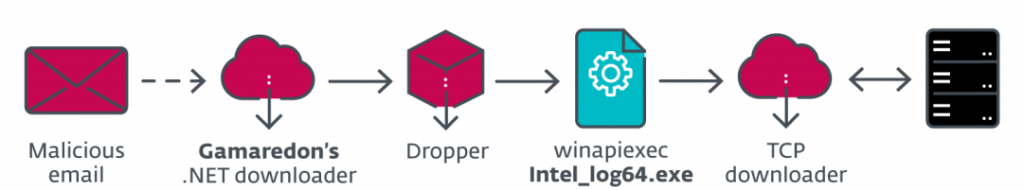

Il rapporto tra i due soggetti, secondo gli analisti, è una sorta di sinergia ispirata dall’opportunismo. I membri di Gamaredon utilizzano tecniche di attacco e malware piuttosto comuni, ma quando riescono a infiltrarsi in una rete che risulta essere particolarmente interessante, cedono il passo a InvisiMole, che sfrutta la breccia creata dai “colleghi” per installare i suoi strumenti di spionaggio.

In pratica i pirati di InvisiMole entrano in campo quando “il gioco si fa duro” per sfruttare al massimo l’opportunità creata dai loro gregari.

Nel report pubblicato da ESET sul suo sito Internet, emerge come l’arsenale di InvisMole utilizzi delle tecniche di offuscamento estremamente sofisticate. I pirati informatici utilizzano infatti un sistema che riduce le probabilità che i loro malware siano analizzati, attraverso un particolare sistema di crittografia che sfrutta la funzione Data Protection API di Windows, utilizzata per la memorizzazione di credenziali “sensibili” all’interno del sistema operativo.

In pratica, il codice del malware viene codificato utilizzando un sistema di crittografia simmetrica direttamente sul computer della vittima e può essere decrittato ed eseguito solo su quel computer.

Una tecnica, questa, che impedisce di decodificare e studiare il malware in altri ambienti e che permette quindi ai pirati di InvisiMole di eludere la maggior parte dei controlli, come quelli eseguiti nelle sandbox.

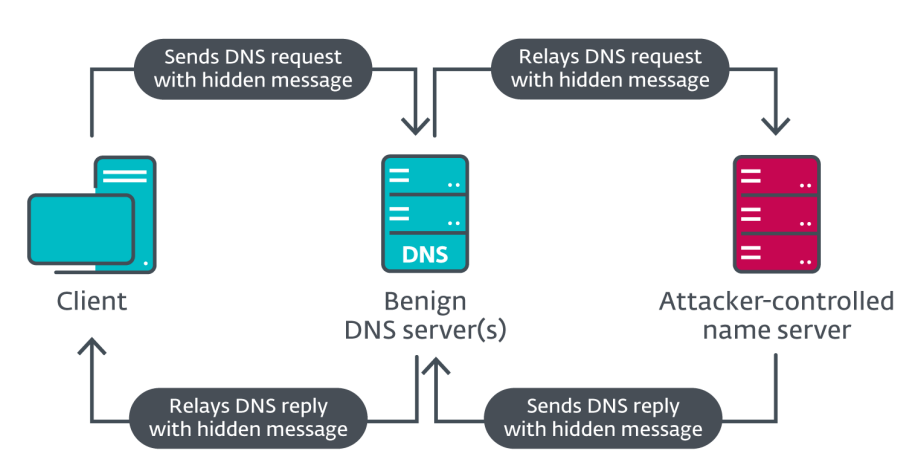

Il malware, inoltre, utilizza vari sistemi di comunicazione verso i server controllati dai pirati informatici, tra cui uno che sfrutta il sistema DNS e che permette loro di inviare e ricevere informazioni senza allertare i sistemi di controllo.

Non solo: i pirati utilizzano un formato eseguibile personalizzato, che i ricercatori hanno battezzato con il nome di “blob”, grazie al quale riescono a offuscare ulteriormente il codice dei loro strumenti di spionaggio.

La punta di diamante del loro arsenale informatico è però una backdoor chiamata RC2CL, le cui funzionalità sono descritte in un report precedente pubblicato da ESET e di cui abbiamo parlato in questo articolo.

Per colpire le altre macchine all’interno del network, i pirati di InvisiMole utilizzano una serie di exploit derivati direttamente o indirettamente dal celebre leak degli Shadow Brokers, che conteneva una serie di vulnerabilità utilizzate dai servizi segreti statunitensi, come EternalBlue e DoublePulsar. On è escluso, però, che queste tecniche siano state utilizzate solo per un breve periodo di tempo e che ora vengano utilizzati nuovi strumenti che sfruttano exploit più aggiornati.

Insomma: il quadro complessivo è quello di un gruppo dedito al cyber spionaggio con caratteristiche di professionalità e la disponibilità di strumenti estremamente complessi.

Articoli correlati

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

One thought on “InvisiMole: ecco come agiscono i professionisti del cyber-spionaggio”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...

interessante