Aggiornamenti recenti Febbraio 11th, 2026 4:07 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Ramsey prende di mira i computer isolati dalla rete

Mag 14, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, Scenario 0

Gli autori del malware hanno creato una tecnica che gli permette di raggiungere i PC privi di connessione ed esfiltrare i dati quando possibile.

In gergo viene chiamato “air gap” ed è considerata la misura di prevenzione più efficace per proteggere un dispositivo da un potenziale attacco informatico. La traduzione della strategia è semplice: disconnettere i computer che contengono informazioni sensibili o (quando possibile) gestiscono servizi critici dalla rete aziendale.

In questo modo si riduce esponenzialmente il rischio che un pirata informatico possa compromettere le macchine in questione attraverso il cosiddetto “movimento laterale”, cioè l’attacco a catena da un computer all’altro all’interno della rete.

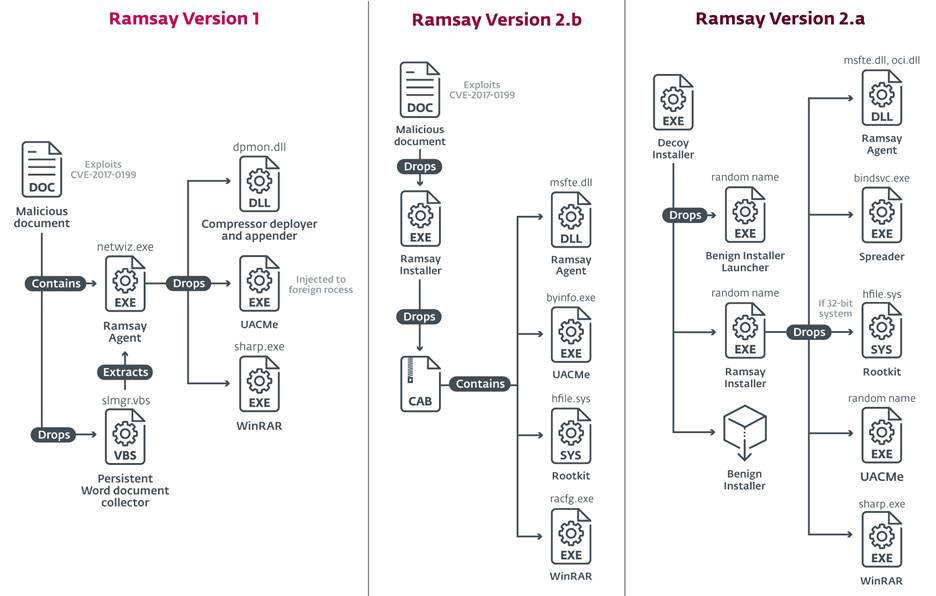

I pirati informatici che hanno creato Ramsey, però, hanno deciso di provare a superare questa forma di protezione dotando il loro malware di una serie di strumenti che gli permettono di essere efficace anche i una situazione in cui i loro bersagli sono stati isolati completamente dalla rete.

Come spiegano i ricercatori di ESET in un corposo report, il vettore di attacco scelto dai cyber criminali è l’uso delle memorie rimuovibili (chiavi USB e dischi esterni) che Ramsey sfrutta sia per diffondersi da una macchina all’altra, sia per esfiltrare i dati rubati.

Per quanto riguarda la diffusione, Ramsey sfrutta un classico schema che fa leva su una vulnerabilità di Word (CVE-2017-11882) per colpire il “paziente zero” all’interno della rete. Il malware poi inietta una copia del suo codice in tutti i file Portable Executable (PE) che riesce a raggiungere all’interno di unità di memoria rimuovibili.

La strategia, in pratica, conta sul fatto che prima o poi una delle unità di memoria venga collegata al computer isolato (d’altra parte questo è l’unico modo per scambiare dati con un PC protetto da air gap) permettendo così di infettarlo.

Lo stesso stratagemma viene utilizzato per l’esfiltrazione dei dati. Le informazioni ritenute sensibili (file in formato DOC, PDF e archivi ZIP) vengono memorizzate in una sezione nascosta dell’unità di memoria, in attesa che il malware con i dati rubati venga a “contatto” con un computer che ha accesso a Internet.

IL modulo dedicato all’esfiltrazione, spiegano i ricercatori, non è stato ancora individuato e analizzato a fondo. La logica riportata qui sopra, però, è l’ipotesi più credibile riguardo il suo possibile funzionamento.

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

Altro in questa categoria

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio...