Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Il malware arriva nelle librerie di sviluppo Ruby

Apr 21, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

L’attacco ha sfruttato i pacchetti di sviluppo del linguaggio di programmazione open source per diffondersi. Obiettivo: rubare Bitcoin.

Un complicato attacco supply chain che ha permesso di diffondere con straordinaria efficacia un malware che ha come obiettivo il furto di Bitcoin. È questa, in sintesi, l’operazione individuata da ReversingLabs, illustrata in un report pubblicato lo scorso 16 aprile.

A finire nel mirino dei pirati, spiega l’autore del rapporto Tomislav Maljic, è Ruby, un linguaggio di programmazione open source piuttosto popolare.

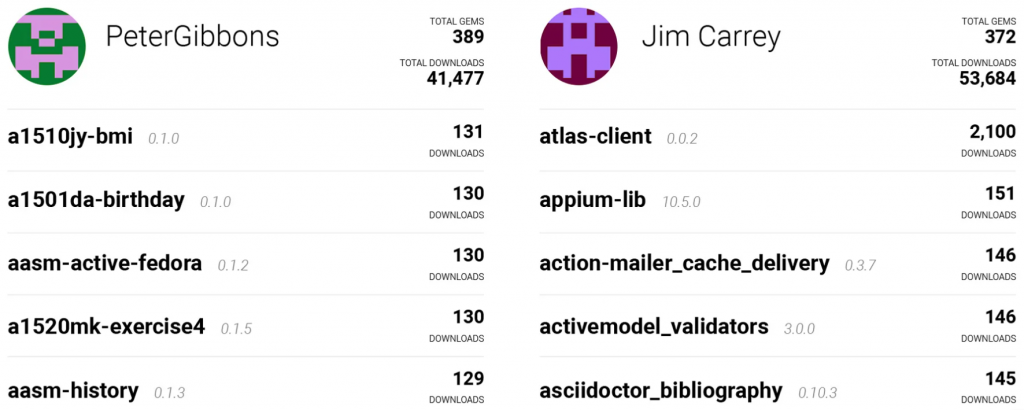

Nel dettaglio, i cyber-criminali hanno sfruttato come vettore di attacco RubyGems, un pacchetto software dedicato agli sviluppatori che usano Ruby e che mette a disposizione degli utenti un repository con le “gemme”, cioè componenti software (sono circa 158.000) che possono essere utilizzati liberamente.

La tecnica utilizzata dai pirati è stata piuttosto banale: si sono affidati cioè alla tattica del typo-squatting, la pubblicazione di file con nomi simili a librerie molto popolari che, in questo modo, vengono scaricate dagli utenti.

L’operazione è stata porta avanti attraverso due account controllati dai pirati che hanno portato al download di migliaia di componenti infetti all’interno del repository.

L’attacco portato dai pirati, però, potrebbe non avere una grande efficacia. Lo schema di attacco, per funzionare, richiede infatti che quella specifica libreria infetta sia scaricata da uno sviluppatore che lavora in ambiente Windows.

Non solo: il codice malevolo inserito nelle librerie, che viene avviato attraverso una complessa catena di operazione che consentono di eseguire il malware senza alcuna interazione da parte dell’utente, prevede semplicemente l’accesso ai dati contenuti nella clipboard e la loro sostituzione con un indirizzo di un wallet Bitcoin controllato dai pirati.

In altre parole: il payload finale prevede, per essere efficace, che la vittima stia eseguendo una transazione in Bitcoin che può essere alterata dall’attacco. Quello che gli anglosassoni definirebbero un “long shot” e che, francamente, ha ben poche possibilità di andare a segno.

La vicenda, però, riaccende i riflettori sui rischi legati agli attacchi supply chain, soprattutto quando coinvolgono le filiere di sviluppo software. Per capirne la caratura, è sufficiente considerare che RubyGem, secondo quanto viene riportato sul sito, può vantare 49 miliardi di download.

Insomma: il tema degli attacchi supply chain è più attuale che mai e rappresenta un fattore di rischio enorme a livello globale.

Articoli correlati

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

Slopsquatting: quando l’IA...

Slopsquatting: quando l’IA...Apr 15, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...