Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Il malware arriva nelle librerie di sviluppo Ruby

Apr 21, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

L’attacco ha sfruttato i pacchetti di sviluppo del linguaggio di programmazione open source per diffondersi. Obiettivo: rubare Bitcoin.

Un complicato attacco supply chain che ha permesso di diffondere con straordinaria efficacia un malware che ha come obiettivo il furto di Bitcoin. È questa, in sintesi, l’operazione individuata da ReversingLabs, illustrata in un report pubblicato lo scorso 16 aprile.

A finire nel mirino dei pirati, spiega l’autore del rapporto Tomislav Maljic, è Ruby, un linguaggio di programmazione open source piuttosto popolare.

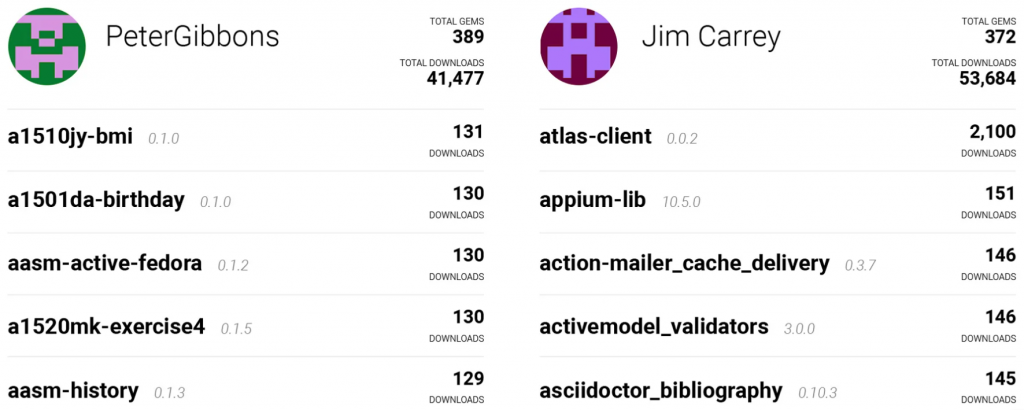

Nel dettaglio, i cyber-criminali hanno sfruttato come vettore di attacco RubyGems, un pacchetto software dedicato agli sviluppatori che usano Ruby e che mette a disposizione degli utenti un repository con le “gemme”, cioè componenti software (sono circa 158.000) che possono essere utilizzati liberamente.

La tecnica utilizzata dai pirati è stata piuttosto banale: si sono affidati cioè alla tattica del typo-squatting, la pubblicazione di file con nomi simili a librerie molto popolari che, in questo modo, vengono scaricate dagli utenti.

L’operazione è stata porta avanti attraverso due account controllati dai pirati che hanno portato al download di migliaia di componenti infetti all’interno del repository.

L’attacco portato dai pirati, però, potrebbe non avere una grande efficacia. Lo schema di attacco, per funzionare, richiede infatti che quella specifica libreria infetta sia scaricata da uno sviluppatore che lavora in ambiente Windows.

Non solo: il codice malevolo inserito nelle librerie, che viene avviato attraverso una complessa catena di operazione che consentono di eseguire il malware senza alcuna interazione da parte dell’utente, prevede semplicemente l’accesso ai dati contenuti nella clipboard e la loro sostituzione con un indirizzo di un wallet Bitcoin controllato dai pirati.

In altre parole: il payload finale prevede, per essere efficace, che la vittima stia eseguendo una transazione in Bitcoin che può essere alterata dall’attacco. Quello che gli anglosassoni definirebbero un “long shot” e che, francamente, ha ben poche possibilità di andare a segno.

La vicenda, però, riaccende i riflettori sui rischi legati agli attacchi supply chain, soprattutto quando coinvolgono le filiere di sviluppo software. Per capirne la caratura, è sufficiente considerare che RubyGem, secondo quanto viene riportato sul sito, può vantare 49 miliardi di download.

Insomma: il tema degli attacchi supply chain è più attuale che mai e rappresenta un fattore di rischio enorme a livello globale.

Articoli correlati

-

Slopsquatting: quando l’IA...

Slopsquatting: quando l’IA...Apr 15, 2025 0

-

I trend delle minacce APT del 2024

I trend delle minacce APT del 2024Nov 27, 2023 0

-

L’incident response deve essere...

L’incident response deve essere...Nov 07, 2023 0

-

Cisco Talos: il report degli attacchi...

Cisco Talos: il report degli attacchi...Ott 26, 2023 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...