Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

Falla in OpenSMTPD server. Possibili attacchi in remoto

Gen 30, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La vulnerabilità permette di inviare comandi attraverso una semplice email. A rischio migliaia di mail server su sistemi Unix.

Allarme rosso per gli amministratori di sistema a causa di una vulnerabilità comparsa in questi giorni che interessa un componente piuttosto diffuso su Internet. Si chiama OpenSMTPD ed è un applicativo open source per l’invio di posta elettronica utilizzato principalmente su sistemi basati su Unix come Linux, FreeBSD, NetBSD e macOS.

La falla di sicurezza (CVE-2020-7247), individuata dai ricercatori di Qualys, consente sia un’elevazione dei privilegi di amministratore (a livello di root) sia la possibilità di eseguire comandi in remoto.

Come spiegano nel loro report gli analisti della società di sicurezza, il bug interessa la funzione smtp_mailaddr(), il cui compito è quello di validare gli indirizzi email di mittente e destinatario.

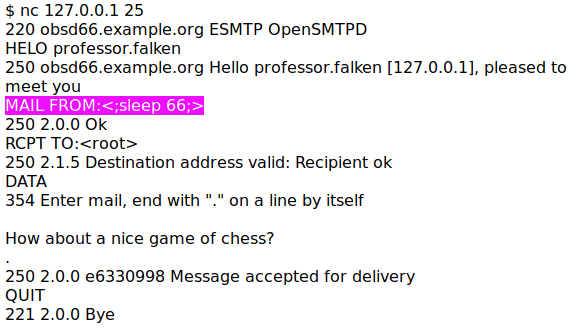

In pratica, un pirata informatico può inserire un comando shell all’interno del campo MAIL FROM, quello cioè che identifica l’indirizzo di posta elettronica del mittente.

Se l’indirizzo contiene un errore, per esempio contiene caratteri che non sono validi, e non è presente un dominio, la funzione si comporta in maniera errata e, in pratica, interpreta il valore all’interno del campo come un comando.

In realtà, il sistema contiene white list ed elenchi di caratteri che permettono di “ripulire” gli indirizzi. Se viene usato un carattere che non rientra in queste liste, come il punto e virgola, si verifica però il comportamento anomalo. I ricercatori hanno anche pubblicato un Proof of Concept (PoC) in cui viene utilizzato il comando “sleep”.

Per creare il loro PoC, dalle parti di Qualys spiegano di aver preso spunto dalla tecnica utilizzata dal worm Morris, uno dei primi a utilizzare Internet come vettore di attacco “autonomo” nel lontano 1988.

Il problema, nell’invio di comandi attraverso questa tecnica, è infatti duplice: da una parte il limite di 64 caratteri imposto al campo MAIL FROM, dall’altra il fato che alcuni caratteri vengono automaticamente convertiti.

Per aggirare gli ostacoli, i programmatori hanno utilizzato la stessa procedura usata da Morris, che sfruttava l’esecuzione del corpo della mail come uno shell script.

La vulnerabilità, prontamente comunicata al team di OpenBSD, è stata corretta nella nuova versione del software, che naturalmente è opportuno installare il prima possibile.

Articoli correlati

-

File Linux usati per furto di dati e...

File Linux usati per furto di dati e...Ago 25, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...