Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Estensioni per Chrome rimosse dallo store. Facevano “cookie stuffing”

Set 20, 2019 Marco Schiaffino Hacking, In evidenza, Malware, News, RSS 0

Bloccavano la pubblicità, ma all’interno del codice era nascosta una funzionalità che permetteva ai pirati informatici di lucrare sugli acquisti degli utenti.

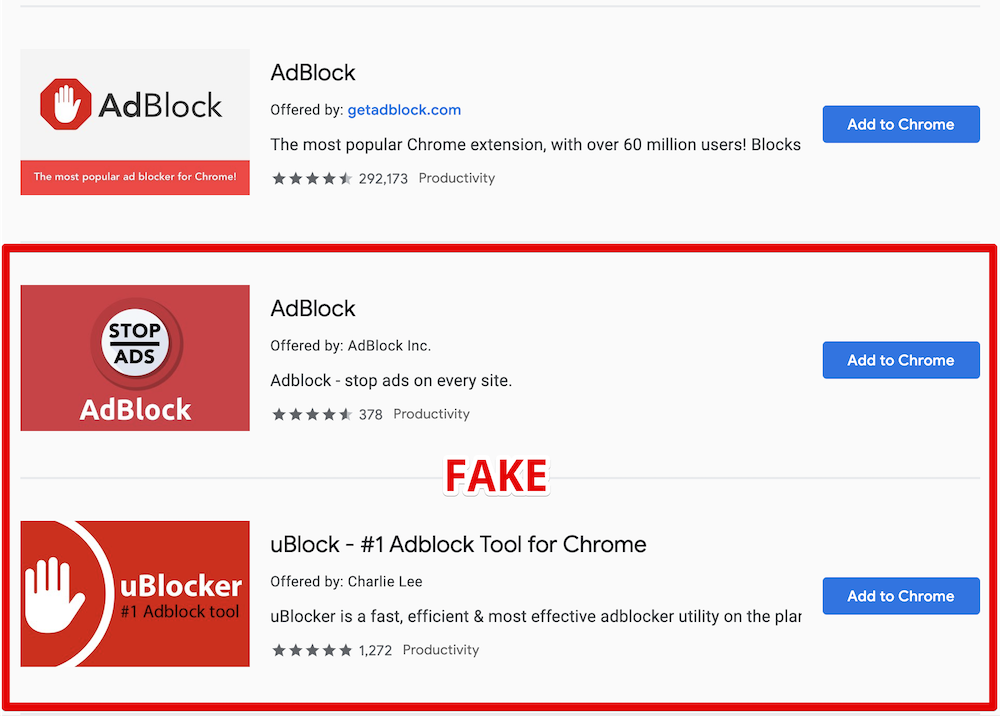

Erano disponibili sul Web Store, ma dopo la segnalazione di un ricercatore di AdGuard le due estensioni malevole per Chrome sono state rimosse da Google.

Si trattava di due ad-blocker, cioè delle estensioni pensate per bloccare gli annunci pubblicitari nel corso della navigazione. AdBlock e UBlock (i nomi sono gli stessi di due estensioni piuttosto popolari) venivano proposte gratuitamente per il download, ma il loro scopo andava ben al di là di quanto dichiarato nella loro descrizione.

Una volta installate sul browser, le due estensioni bloccano effettivamente le pubblicità. Il loro codice, infatti, è basato su quello di AdBlock, l’estensione legittima che su Web Store risulta essere stata scaricata da più di 10 milioni di utenti.

Come spiegano i ricercatori nel loro report, però, la loro attività non si esaurisce qui. Le due estensioni, infatti, contattano periodicamente un server. Per circa 55 ore, spiegano dalle parti di AdGuard, le comunicazioni sono assolutamente normali.

Dopo questo periodo di tempo, però, le cose cambiano. Il server invia infatti una serie di comandi che vengono eseguiti dall’estensione e che hanno l’obiettivo di portare a termine un attacco che gli esperti chiamano cookie stuffing.

Il trucchetto funziona così: quando l’utente si collega a un particolare sito (nel report viene fatto l’esempio di teamviewer.com) l’estensione scarica e installa sul browser un particolare cookie che viene usato di solito come un sistema di riconoscimento per l’affiliazione a un sito di e-commerce. Si tratta di uno strumento che consente di retribuire chi collabora alla vendita di prodotti online.

In pratica, per rimanere all’esempio citato, se il visitatore fa un acquisto sul sito il proprietario dell’estensione riceve una commissione da parte di TeamViewer come se avesse “favorito” l’acquisto.

Si tratta, in pratica, di una frode che sfrutta la navigazione degli inconsapevoli utenti per spillare denaro illegalmente alle aziende che vendono prodotti e servizi su Internet.

I ricercatori hanno individuato un elenco piuttosto nutrito di siti con cui scatta questo meccanismo e spiegano che si tratta solo di una piccola parte dell’elenco completo.

Le due estensioni, spiegano infine gli analisti, contengono anche delle funzionalità che hanno lo scopo di offuscare l’attività fraudolenta. Se l’estensione rileva che è stata aperta una console per sviluppatori, ad esempio, sospende ogni attività illecita.

Ora Google ha rimosso dal suo Web Store le due estensioni fraudolente. Resta il problema di chi le ha installate nel recente passato.

Articoli correlati

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Un bug di Google consentiva di scoprire...

Un bug di Google consentiva di scoprire...Giu 10, 2025 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...