Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

SandboxEscaper colpisce ancora: altro zero-day per Windows

Mag 22, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 2

La ricercatrice ha pubblicato il codice di un exploit zero-day che consente di elevare i privilegi di un account locale. Gli esperti: “funziona al 100%”.

Sempre uno zero-day di Windows, sempre SandboxEscaper. La ricercatrice, salita all’onore delle cronache lo scorso agosto per aver reso pubblica una vulnerabilità di Windows senza inviare alcun avviso a Microsoft, sembra essere diventata una sorta di incubo per l’azienda di Satya Nadella.

Anche questa volta la ricercatrice ha pubblicato il codice direttamente su Internet, ignorando completamente qualsiasi logica di responsible disclosure.

Per fortuna, almeno in questo caso, la falla di sicurezza non è gravissima. Si tratta infatti di un exploit local privilege escalation (LPE) che consente di elevare i privilegi di un account locale, quindi non permette di “fare breccia” nel sistema ma solo di rendere più efficace un eventuale attacco.

Nel dettaglio, la tecnica prende di mira il processo Windows Task Scheduler attraverso un file .job costruito ad arte per fare in modo che si avvii una modifica dei permessi DACL (discretionary access control list) per un singolo file. Il risultato, come anticipato, è che un eventuale pirata può così ottenere i privilegi di sistema.

Il codice pubblicato da SandboxEscaper, assicurano gli esperti, funziona con tutti i sistemi Windows a 32 bit. Un paio d’ore prima della pubblicazione di questo articolo, però, la ricercatrice ha pubblicato anche il codice per le versioni a 64 bit dei sistemi Microsoft.

Ora la palla passa agli sviluppatori dell’azienda di Redmond, che presumibilmente rilasceranno una patch nella prossima tornata di aggiornamenti per Windows. La vicenda, però, potrebbe non esaurirsi qui.

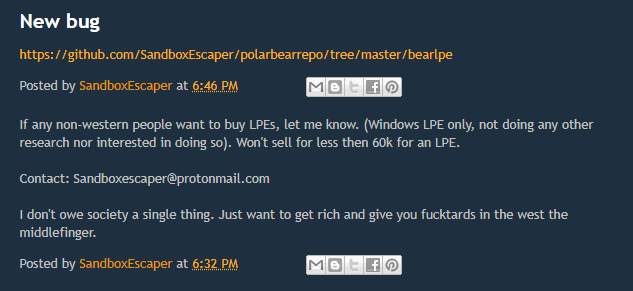

Sul suo blog personale, infatti, SandboxEscaper ha pubblicato un messaggio in cui invita eventuali soggetti “non occidentali” interessati a exploit simili a contattarla.

La sua intenzione, a quanto si capisce, è quella di vendere gli exploit LPE a 60.000 (dollari o euro, non è specificato). Nello stesso messaggio, la ricercatrice precisa che il suo interesse è rivolto solo alle vulnerabilità Windows di questo tipo, che sono oggetto esclusivo delle sue ricerche.

Articoli correlati

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

-

Una patch di Windows introduce una...

Una patch di Windows introduce una...Apr 28, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...

2 thoughts on “SandboxEscaper colpisce ancora: altro zero-day per Windows”