Aggiornamenti recenti Febbraio 10th, 2026 3:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

I tool dell’NSA pubblicati dagli Shadows Brokers? La Cina li aveva già

Mag 08, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Scenario 0

Secondo i ricercatori di Symantec un gruppo di hacker legati a Pechino avrebbero usato gli strumenti dell’Equation Group già nel 2016.

I reali contorni della vicenda del leak che ha coinvolto i tool di hacking usati dall’Equation Group, il cyber-team della National Security Agency, sono ancora avvolta nel mistero. Come ricorderanno i lettori di Security Info, il cyber-arsenale dell’NSA è stato reso pubblico da uno sconosciuto (fino ad allora) gruppo hacker chiamato Shadow Brokers nell’aprile del 2018.

La notizia di oggi è che qualcuno sembra aver utilizzato quegli strumenti ben un anno prima del clamoroso leak che ha svelato al mondo le tecniche di hacking degli 007 statunitensi. Quel qualcuno, secondo i ricercatori di Symantec, sarebbe un gruppo di pirati informatici collegati al governo cinese.

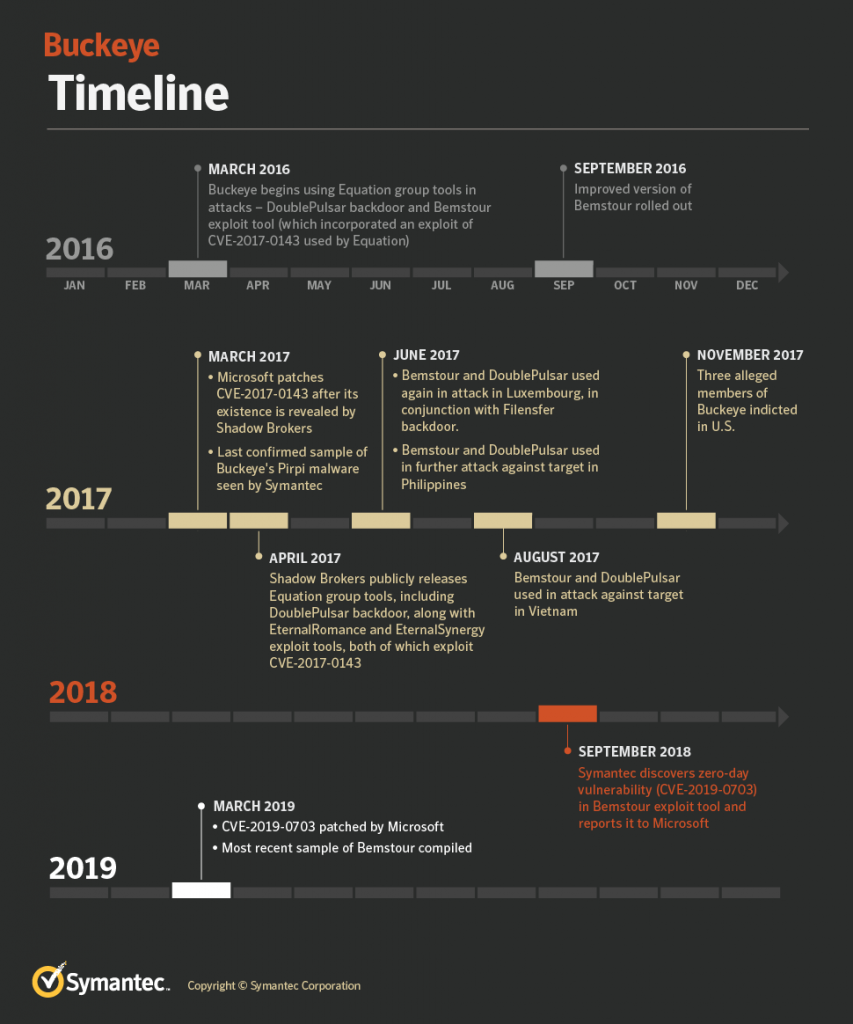

La prova sarebbe in un attacco portato da un gruppo battezzato dai ricercatori con il nome di Buckeye, che avrebbe utilizzato alcuni strumenti dell’Equation Group per colpire dei “bersagli di alto profilo” molto prima che i tool in questione fossero resi pubblici dagli Shadow Brokers.

Nel dettaglio, il gruppo cinese avrebbe utilizzato Double Pulsar, una backdoor di cui si è venuti a conoscenza proprio in occasione del celebre leak.

Non solo. Per installare la backdoor, il gruppo di cyber-spioni avrebbe utilizzato un trojan chiamato Bemstour, che sfruttava due exploit zero-day per Windows che abbiamo imparato a conoscere con i nomi di EternalRomance ed EternalSynergy, anche loro parte dell’arsenale informatico dell’NSA.

Buckeye, però, avrebbe utilizzato questi strumenti a partire dal marzo del 2016, cioè un anno prima della pubblicazione a opera degli Shadow Brokers.

Secondo i ricercatori di Symantec, gli strumenti utilizzati dal gruppo Buckeye sarebbero delle varianti dei tool originali sviluppati dall’Equation Group, ma non ci sono dubbi sul fatto che siano basati sullo stesso codice.

Rimane da capire come gli hacker cinesi ne siano venuti in possesso. Le ipotesi principali sono due: la prima è che abbiano rubato il codice in qualche modo, magari grazie alla complicità di un contractor “infedele”.

La seconda ipotesi è che abbiano avuto la possibilità di studiarlo dopo aver subito a loro volta un attacco che sfruttava questi strumenti.

In ogni caso, tutta la vicenda dimostra ancora una volta quanto la cyber warfare possa facilmente “sfuggire di mano” e trasformarsi in un’arma a doppio taglio. Chissà se all’NSA, a questo punto, se ne sono resi conto.

Articoli correlati

-

La gang di Black Basta sospettata di...

La gang di Black Basta sospettata di...Giu 12, 2024 0

-

Gli hacktivisti iraniani continuano a...

Gli hacktivisti iraniani continuano a...Dic 06, 2023 0

-

3AM, la nuova famiglia ransomware usata...

3AM, la nuova famiglia ransomware usata...Set 14, 2023 0

-

APT15 torna in attività con una nuova...

APT15 torna in attività con una nuova...Giu 22, 2023 0

Altro in questa categoria

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà...