Aggiornamenti recenti Marzo 5th, 2026 3:01 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

Esiste un’app di incontri per i fan di Trump? Sì, ed è un colabrodo

Ott 17, 2018 Marco Schiaffino Gestione dati, Hacking, In evidenza, News, RSS, Vulnerabilità 0

L’applicazione è una sorta di Tinder dedicato ai supporter del presidente USA. Bastano 5 minuti per violarne i sistemi e ottenere qualsiasi informazione sugli iscritti.

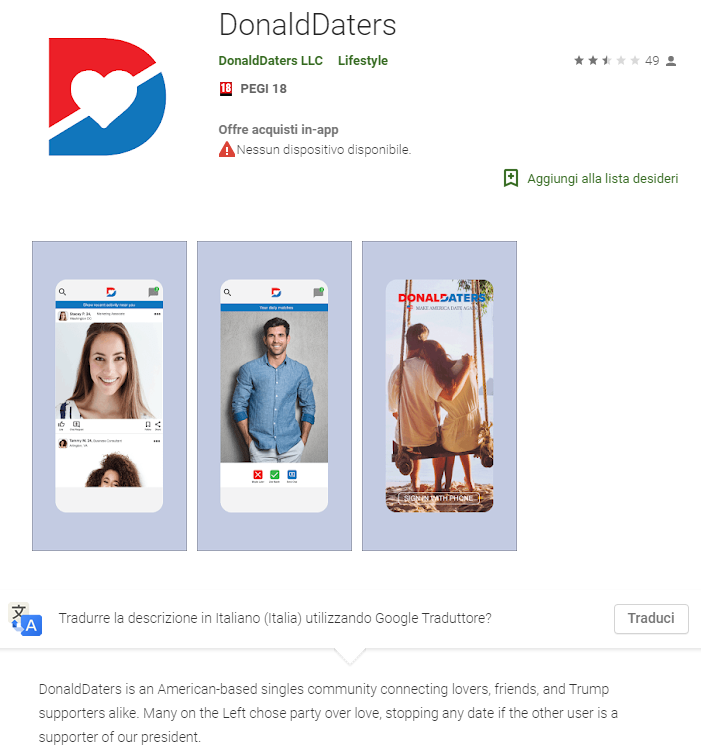

Il fatto che esista un’app di incontri dedicata esclusivamente ai fan di Donald Trump potrebbe essere, già di per sé, una notizia. Il motivo per cui e parliamo su Security Info, però, non riguarda (solo) l’assurdità del progetto.

Gli sviluppatori di Donald Daters, infatti, sono anche i più quotati candidati al premio per la peggiore implementazione dei sistemi di sicurezza dell’anno.

L’app, che viene pubblicizzata con lo slogan Make America date again viene descritta come una “community che consente di incontrare amanti e amici che al tempo stesso sono supporter di Trump”. La logica che giustifica la sua esistenza, anche questa inserita nella descrizione dell’app, è tutto sommato sensata.

A differenza di quanto accade altre applicazioni che non distinguono riguardo l’orientamento politico degli iscritti, spiega lo sviluppatore, non si rischia di andare in bianco per le proprie opinioni.

“Molti nella sinistra preferiscono il partito all’amore, rinunciando a qualsiasi appuntamento se l’altro utente è un fan del nostro presidente”.

Non che il progetto abbia avuto un grande successo. Secondo il ricercatore di sicurezza Elliot Alderson, la community sarebbe composta da appena 1.607 utenti, con solo 128 incontri. La conversazione più lunga (62 messaggi) sarebbe avvenuta tra due degli sviluppatori in fase di test.

Ma come fa Alderson a saperlo? Come spiega in questo articolo, è riuscito ad accedere a tutti i sistemi di Donald Daters. Per farlo, ha impiegato la bellezza di 5 minuti.

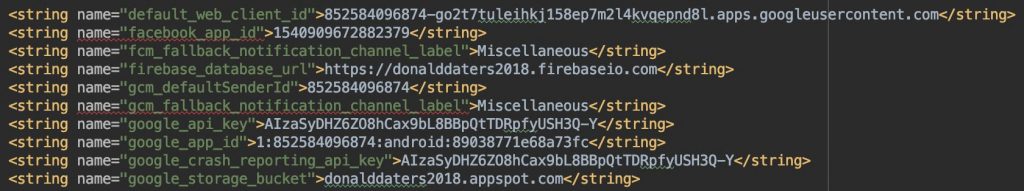

Incuriosito dalla bizzarra app, Alderson spiega in un post sul suo blog che ha deciso di scaricarla e, dopo aver giochicchiato per un po’ come un qualsiasi utente, ha dato un’occhiata al codice dell’app.

Prima sorpresa: al suo interno erano presenti tutte le credenziali e le chiavi delle API, oltre all’indirizzo del server che contiene il database di Donald Daters.

Visto il (ridicolo) livello di sicurezza dell’app, Elliot ha deciso di dare un’occhiata anche alle configurazioni del server. E non è rimasto deluso: il database, infatti, era ancora impostato in modalità di sviluppo. Tradotto: chiunque vi poteva accedere.

A questo punto Alderson ha cominciato a darsi da fare utilizzando il materiale a disposizione e, nel giro di una manciata di minuti, è riuscito a mettere a punto un Proof of Concept che gli avrebbe permesso non solo di accedere a tutte le informazioni degli iscritti (dati personali, immagini, conversazioni e incontri) ma anche di modificarli a suo piacimento.

Per fortuna dei responsabili di Donald Daters, Alderson è un “white hat” e si è limitato a rendere pubblica la vulnerabilità, permettendogli così di correggere le impostazioni del database. La prossima volta, però, sarà bene che seguano il suo consiglio: “assumere sviluppatori competenti”.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce...