Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Trojan nel repository di npm, ma la reazione è esemplare…

Lug 13, 2018 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Malware, News, RSS, Tecnologia 0

L’attacco mirava a rubare le credenziali degli iscritti alla piattaforma. Ma npm usa un sistema basato su token e ha risolto il problema in meno di 2 ore.

Avrebbe potuto portare a un vero disastro l’attacco che nella notte tra l’11 e il 12 luglio ha preso di mira npm. Il package manager npm è uno dei più usati dagli sviluppatori JavaScript. Tra le sue caratteristiche, c’è quella di mettere a disposizione un database online nel quale sono disponibili per il download i vari pacchetti.

Il pirata informatico protagonista dell’attacco ha preso di mira proprio il database, sul quale ha caricato due pacchetti modificati che contenevano una porzione di codice in grado di rubare le credenziali di accesso degli utenti.

I pacchetti, nel dettaglio, facevano riferimento a un modulo di uno strumento per l’analisi del codice JavaScript: eslint-scope 3.7.2 e eslint-config-eslint@5.0.2.

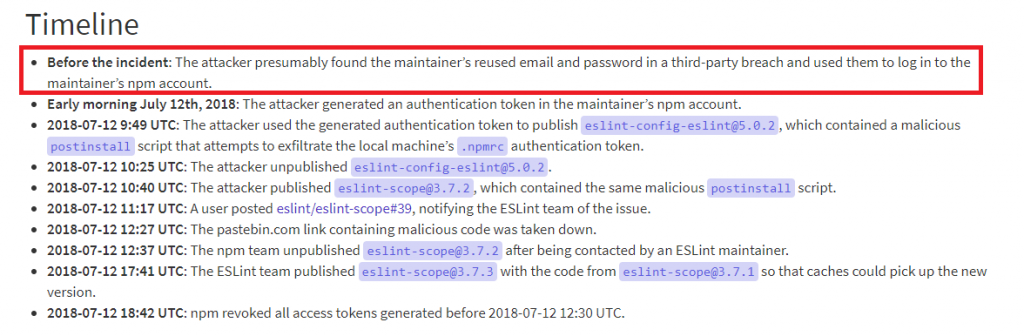

Stando alla ricostruzione fatta dalle parti coinvolte, il cyber-criminale avrebbe violato l’account di uno sviluppatore di ESLint e avrebbe pubblicato su npm il pacchetto infetto.

La tesi più accreditata è che il pirata informatico abbia violato l’account dello sviluppatore usando i dati di accesso relativi a un servizio diverso.

L’attacco, potenzialmente, avrebbe potuto portare a un effetto a catena, consentendo al pirata informatico di usare altri account per caricare ulteriori malware nel database. Con un ulteriore elemento di rischio: dal momento che tutte le vittime sono sviluppatori, il cyber-criminale avrebbero potuto avviare una vera e propria escalation, arrivando a provocare chissà quali danni.

Per fortuna, npm utilizza un sistema di accesso basato sulla generazione di token che possono essere gestiti sia dagli utenti, sia dagli amministratori della piattaforma. Ciò che l’hacker ha potuto ottenere, quindi, non sono i classici username e password, ma dei nuovi token di accesso a nome degli utenti che hanno installato i pacchetti infetti.

Appena rilevato il problema, gli amministratori di sistema hanno rimosso i pacchetti infetti e, una volta ricostruito quanto successo, hanno revocato tutti i token generati prima delle 12:30 del 12 luglio 2018. E chi si chiede a cosa servano le famose “buone pratiche” forse adesso ha una risposta.

Articoli correlati

-

Npm, attacco supply chain: compromesso...

Npm, attacco supply chain: compromesso...Mag 09, 2025 0

-

Microsoft dice ufficialmente addio a...

Microsoft dice ufficialmente addio a...Mag 23, 2024 0

-

Trovati più di 18.000 API secret...

Trovati più di 18.000 API secret...Gen 31, 2024 0

-

Web injection contro il settore...

Web injection contro il settore...Gen 05, 2024 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...