Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il malware Rozena si evolve e diventa fileless

Lug 04, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

La nuova versione del trojan usa tecniche che gli consentono di compromettere il computer della vittima senza copiare file sul disco.

Quando si parla di attacchi “fileless” ci si può riferire a diversi tipi di minacce. In molti casi, infatti, si tratta di attacchi che non utilizzano veri malware ma solo sequenze di comandi che sfruttano strumenti legittimi di amministrazione (come PowerShell) per raggiungere l’obiettivo.

Anche i malware tradizionali, però, stanno seguendo questa direttrice e in alcuni casi si osservano casi in cui il loro codice subisce delle vere e proprie mutazioni per trasformarli in qualche cosa di più difficile da individuare una volta attivo, che può essere definito un ibrido tra un normale malware e un attacco “manuale”.

Come spiegano i ricercatori di G Data in un dettagliato report, in questo senso il caso di Rozena è esemplare. Il trojan è comparso nel 2015 e ha fatto ritorno ora in una versione “riveduta e corretta” che sfrutta tecniche “fileless” per compromettere il PC colpito.

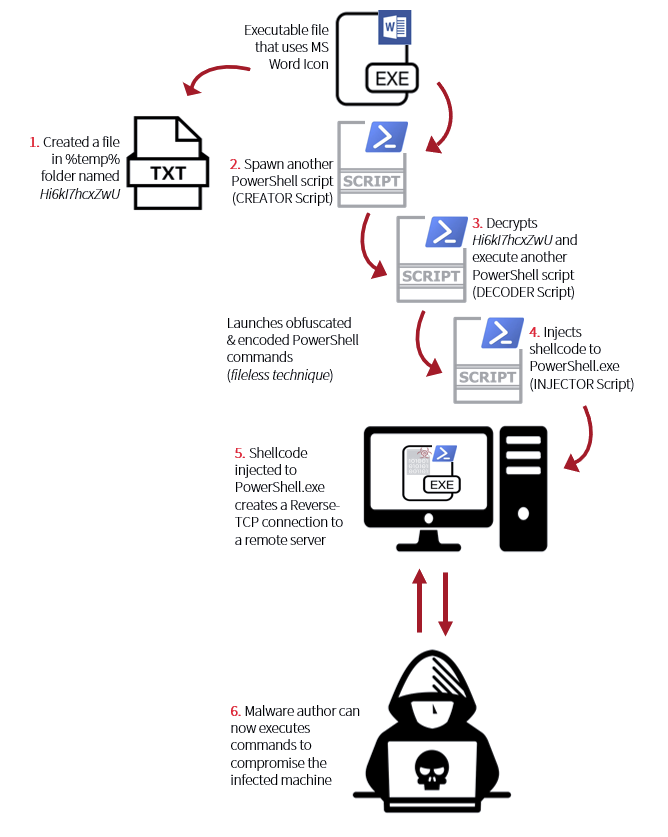

Rozena usa come vettore di attacco un file eseguibile (mascherato da documento Word) che i pirati informatici distribuiscono attraverso pagine Web o via posta elettronica.

Una volta avviato, esegue una serie di script attraverso comandi PowerShell che consentono di aprire una connessione TCP tra la macchina infetta e l’autore del malware.

Rozena usa tre passaggi per iniettare lo shellcode che apre la backdoor. Tutti i comandi sono offuscati con crittografia per renderne più difficile l’individuazione.

L’esecuzione di PowerShell viene “nascosta” agli occhi della vittima attraverso l’uso di una serie di parametri che impediscono, per esempio, l’apertura del prompt visualizzato normalmente e nascondono il banner con le informazioni di Copyright che di solito appare all’avvio.

Il collegamento attraverso la backdoor, infine, punta a un server Command and Control su Kali Linux che utilizza il framework Metasploit per eseguire qualsiasi tipo di operazione (per esempio l’upload e l’avvio di ulteriore codice) sul PC compromesso.

Per mitigare il rischio di subire attacchi come questo, i ricercatori G Data consigliano di adottare alcuni accorgimenti che impediscono l’uso “improprio” degli strumenti di amministrazione di Windows.

Tra questi l’attivazione della modalità Constrained Language di PowerShell, che impedisce l’interazione con determinate API che potrebbero essere usate per scopi malevoli e l’uso di AppLocker.

Articoli correlati

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...