Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Che diavolo è questo file in formato .IQY?

Giu 12, 2018 Marco Schiaffino Attacchi, Malware, Minacce, News, RSS, Trojan 0

Un gruppo di pirati sta usando allegati in un formato inusuale per distribuire un trojan aggirando i controlli degli antivirus. E ci riescono…

Non bastano le decine di vulnerabilità che ogni giorno vengono scoperte dai ricercatori. A rendere la situazione ancora più complicata ci si mette l’inventiva dei pirati informatici che sistematicamente trovano nuove e ingegnose tecniche per aggirare i controlli dei software di sicurezza.

L’ultimo esempio viene segnalato da Derek Knight, un ricercatore che ha intercettato una campagna di distribuzione malware particolarmente insidiosa che sfrutta un particolare tipo di file in formato .IQY.

Gli Excel Web Query, poco conosciuti al grande pubblico, sono file che normalmente contengono poche righe di testo al cui interno si trovano di solito un’URL e alcuni parametri che servono a importare informazioni all’interno di una pagina Excel. In pratica, agiscono come downloader.

Una caratteristica che, quando viene inserita all’interno di un normale file di Office (Word o Excel) fa scattare una campanella di allarme in qualsiasi antivirus. Quando però si trovano di fronte a questo formato, spiega Knight, la maggior parte dei software di sicurezza non li rileva come pericolosi.

Prima del ricercatore, però, se ne sono accorti i cyber-criminali che gestiscono la botnet Necurs, una vecchia conoscenza degli esperti di sicurezza che secondo Talos sarebbe responsabile del 90% dello spam intercettato dalla società di sicurezza.

I pirati stanno usando i file IQY per diffondere un trojan (FlawedAmmyy) sviluppato sfruttando il codice di un software per il controllo remoto del PC.

Il vettore di attacco utilizzato dai pirati è l’email, a cui viene allegato il file IQY. Alla sua apertura, il file avvia Excel ed esegue il download di una PowerShell che scarica e installa il trojan.

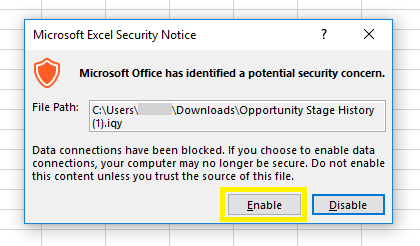

La procedura, in ogni caso, non è completamente trasparente: all’apertura di Excel viene visualizzato un avviso di sicurezza che, almeno in teoria, dovrebbe mettere in allarme la potenziale vittima.

Il file che stiamo aprendo è pericoloso. Vogliamo procedere comunque? Certo, come no!

Purtroppo, come testimonia il fatto che ci siano ancora in circolazione malware che utilizzano i comandi Macro per diffondersi, sono ancora tante le persone che ignorano avvisi come questi, spesso lasciandosi trarre in inganno da banali trucchi di ingegneria sociale come quello messo in atto dagli autori di questa campagna.

Il trucco è il solito: l’email contiene come oggetto messaggi del tipo “fattura non pagata”, il classico messaggio in grado di suscitare una reazione emotiva o la curiosità di chi riceve l’email. L’uso di un formato poco conosciuto, poi, fa il resto.

Articoli correlati

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...