Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Anche i pirati usano credenziali vulnerabili

Giu 05, 2018 Marco Schiaffino In evidenza, Intrusione, Malware, News, RSS 1

Sfruttano la pigrizia delle loro vittime per attaccarle, ma finiscono per commettere gli stessi errori. La conferma nel database di una botnet.

Leggendo quanto scrive il ricercatore di NewSky Security Ankit Anubhav sul blog della società di sicurezza, la prima cosa che viene in mente è un vecchio detto che recita: “il figlio del calzolaio va in giro con le scarpe rotte”.

Anubhav racconta di una “incursione” all’interno di Owari, una delle più attive botnet IoT sulla piazza, che il ricercatore è riuscito a infiltrare grazie al fatto che il pirata informatico che la controllava aveva impostato delle credenziali di accesso ridicole.

I ricercatori di NewSky Security, spiega Anubhav, hanno individuato il server quando hanno registrato alcuni tentativi di accesso a delle honeypot (i dispositivi usati come “esche” per attirare gli attacchi dei cyber-criminali – ndr) provenienti da uno specifico indirizzo IP.

Quando hanno cominciato a investigare., Anubhav e i suoi colleghi si sono accorti che il server in questione aveva una porta aperta e, per la precisione, si trattava della porta 3306, utilizzata per impostazione predefinita dai database MySQL, spesso usati nei server Command and Control per conservare informazioni sui dispositivi compromessi.

A quel punto i ricercatori hanno deciso di provare ad accedere al database e, con loro grande sorpresa, non ci è voluto molto. L’amministratore aveva infatti utilizzato username: root, password: root. Una delle abbinate solitamente prese come esempio di credenziali da non usare.

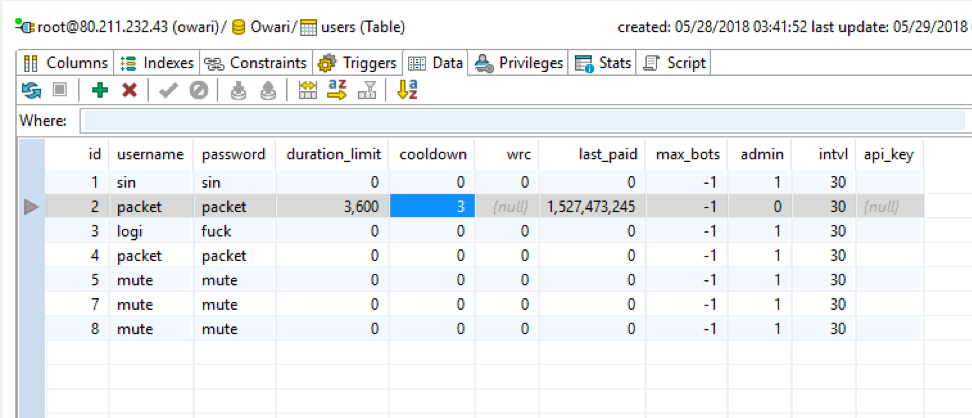

La sciatteria dell’amministratore della botnet, però, non è un caso isolato. Spulciando nel database, infatti, i ricercatori di NewSky Security hanno trovato l’elenco dei “clienti” che utilizzavano la botnet per portare attacchi DDoS su commissione.

Password brevi, scontate e facili da indovinare anche senza usare script per il brute forcing o attacchi a dizionario. Se questo è il livello di preparazione dei cyber-criminali, possiamo stare tutti un po’ più tranquilli.

Anche qui le credenziali non brillano per originalità o sicurezza. Anzi: sono decisamente inadeguate. Tanto più se si considera che sono state usate per accedere a un servizio illegale.

Il paradosso è che il boom di malware che prendono di mira i dispositivi della “Internet of Things” ha avuto inizio con Mirai, un worm che per diffondersi faceva leva proprio sul fatto che molti device utilizzavano le credenziali predefinite o troppo “deboli”.

Una tecnica che usa anche Owari, ma che evidentemente non ha insegnato nulla né al pirata informatico che ha diffuso il malware, né ai suoi clienti.

Articoli correlati

-

IoT, i dispositivi connessi sono ancora...

IoT, i dispositivi connessi sono ancora...Ago 26, 2025 0

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...

One thought on “Anche i pirati usano credenziali vulnerabili”