Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

L’FBI blocca la botnet VPNFilter. “Volevano devastare l’Ucraina”

Mag 25, 2018 Marco Schiaffino Apt, Attacchi, In evidenza, Malware, Minacce, News, RSS 2

L’allarme è scattato mercoledì e ieri il bureau ha preso il controllo dei server. Forse i pirati volevano colpire il giorno della finale di Champions League.

Azione a tempo di record da parte dell’FBI, che a sole 24 ore dalla pubblicazione di un report sulla scoperta della botnet VPNFilter ha portato a termine un’azione che ha permesso di “disinnescare” la minaccia prendendo il controllo dei server Command and Control gestiti dai pirati informatici.

Ma andiamo con ordine. Il primo allarme è arrivato mercoledì scorso quando un gruppo di ricercatori di Talos (il team indipendente di Cisco per la sicurezza informatica) hanno pubblicato un report in cui spiegavano di aver individuato VPNFilter, un malware che aveva colpito più di 500.000 dispositivi.

Si tratta nello specifico di NAS QNAP e di numerosi modelli di router prodotti da Linksys, MikroTik, NETGEAR e TP-Link, che sarebbero stati compromessi sfruttando una serie di vulnerabilità ben conosciute e già corrette dai produttori. Tutti prodotti destinati al mercato casalingo o dei piccoli uffici, che difficilmente ricevono aggiornamenti con la stessa tempestività dei componenti installati nelle aziende.

Come spiegano i ricercatori, i primi indizi della presenza del malware risalgono a qualche mese fa, anche se ci sono indizi che la sua diffusione sia iniziata addirittura nel 2016. Da quel momento gli analisti, in collaborazione con le forze di polizia, ne stavano tenendo sotto controllo l’evoluzione.

VPN Filter, infatti, non è un malware per dispositivi IoT come gli altri. È in grado sia di rubare informazioni sensibile dai sistemi che colpisce, sia di mettere in atto azioni distruttive e sabotaggi.

Non solo: le caratteristiche del malware, come descritte da Talos, sono decisamente fuori dal comune. Si tratterebbe infatti del malware per dispositivi IoT più complesso che sia mai stato individuato.

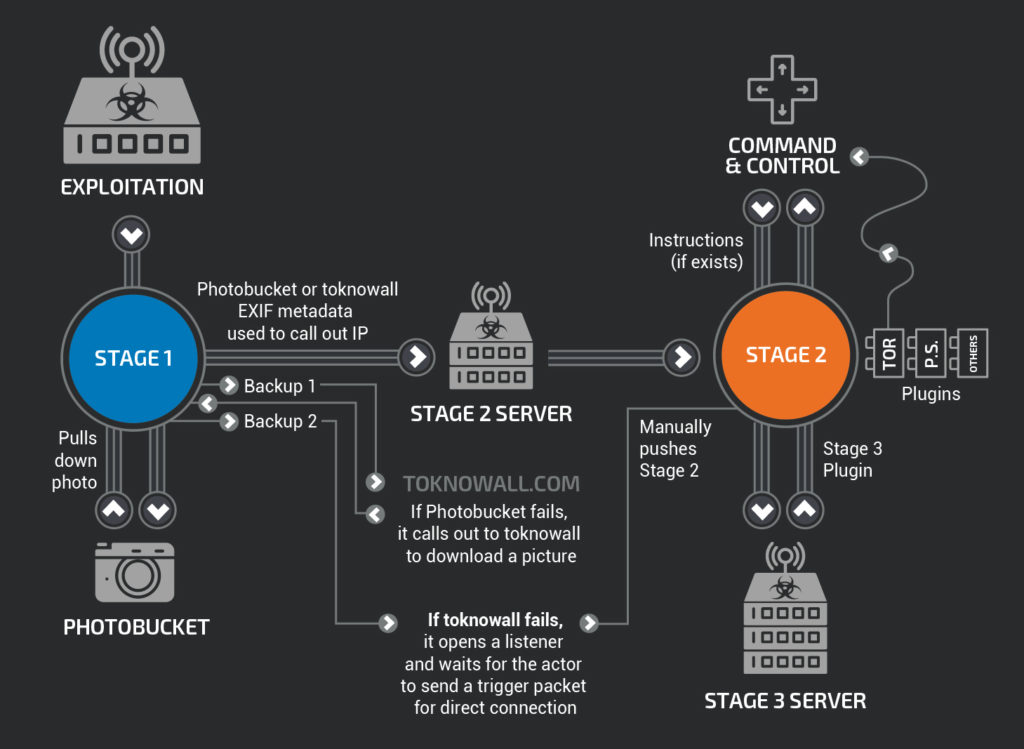

La prima anomalia riguarda già la fase di infezione, ch ei ricercatori indicano come primo stadio dell’attacco. Mentre i normali worm (come Mirai) utilizzano tecniche che gli permettono di prendere il controllo del dispositivo ma non sono in grado di “sopravvivere” al riavvio del dispositivo stesso, VPNFilter forza il riavvio del device infetto proprio per garantirsi la persistenza.

La seconda fase prevede il collegamento a un server C&C dal quale viene scaricato un ulteriore modulo del malware (che però viene cancellato in caso di riavvio del dispositivo) e che contiene una serie di strumenti che permettono a VPNFilter di rubare informazioni dalla rete colpita.

Lo schema di funzionamento di VPNFilter come riassunto dai ricercatori di Talos. Se vi viene mal di testa non vi preoccupate: è normale.

Particolarissima anche la tecnica utilizzata per collegarsi al server esterno. Il malware, in pratica, nasconde l’indirizzo IP del server all’interno dei metadati EXIF contenuti in alcune immagini conservate su un bucket esterno.

VPNFilter contiene anche una sorta di sistema di autodistruzione, che avvia la riscrittura del firmware per rendere inutilizzabile il dispositivo colpito.

Una terza fase consente, infine, di scaricare e installare ulteriori moduli che aggiungono funzionalità al malware. I ricercatori di Talos ne hanno individuati due. Il primo consente la trasmissione di dati sul circuito Tor, mentre il secondo è uno sniffer in grado di intercettare tutto il traffico che passa sul dispositivo e in particolare quello relativo al protocollo usato da Modbus SCADA, un software utilizzato per il controllo e monitoraggio di sistemi industriali.

Insomma: secondo gli autori del report, VPNFilter rappresenterebbe lo strumento perfetto per creare un’infrastruttura in grado di agire con estrema versatilità e rimanere sottotraccia offuscando la sua attività.

La situazione ha subito un’accelerazione nelle ultime settimane, quando VPNFilter ha intensificato la sua attività. A partire dalla prima settimana di maggio, infatti, i ricercatori hanno registrato un’intensa attività di scanning e un incremento degli attacchi nei confronti dei dispositivi vulnerabili.

A creare apprensione era soprattutto il fatto che la quasi totalità delle infezioni erano concentrate in Ucraina. Abbastanza per pensare che qualcuno (dalle parti dell’FBI scommettono sui soliti servizi segreti russi e in particolare sul gruppo Fancy Bear) stesse preparando un attacco coordinato per mettere K.O. la rete su tutto il territorio ucraino.

Il sospetto dei ricercatori è che i cyber-criminali avessero intenzione di agire presto e le date ipotizzate dagli analisti erano due: la festa nazionale Ucraina che cade il 27 giugno (il giorno in cui l’anno scorso è partito l’attacco di NotPetya) o l’imminente finale di Champions League tra Real Madrid e Liverpool che si giocherà a Kiev il prossimo sabato 27 maggio.

Ipotesi che dalle parti dell’FBI sembrano aver preso sul serio e che hanno indotto i federali ad agire senza aspettare oltre. Nella giornata di ieri il bureau ha proceduto a sequestrare i server C&C collegati a VPNFilter.

AGGIORNAMENTO: Tp-Link ci ha inviato una dichiarazione ufficiale a proposito del coinvolgimento dei suoi router nella vicenda VPNFilter e la riportiamo di seguito:

TP-Link, da sempre attiva nel garantire il più alto livello di sicurezza, per quanto concerne la vulnerabilità VPNFilter recentemente portata alla luce da diversi operatori di settore, comunica di non aver rilevato alcun rischio inerente i propri prodotti. Per assicurare il massimo livello di protezione, come da best-practice, l’azienda suggerisce di verificare periodicamente la disponibilità di aggiornamenti software e firmware al link https://www.tp-link.com/download-center.html

TP-Link consiglia, inoltre, di modificare le credenziali predefinite per l’accesso alle interfacce di configurazione dei prodotti come descritto alla pagina https://www.tp-link.com/faq-73.html

TP-Link è costantemente al lavoro nel monitorare qualsiasi vulnerabilità, pertanto, aggiornamenti informativi e firmware/software saranno rilasciati in caso di necessità. Per qualsiasi ulteriore informazione, il Supporto Tecnico TP-Link rimane naturalmente a disposizione al link https://www.tp-link.com/it/support-contact.html

Articoli correlati

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

ESET APT report: crescono gli attacchi...

ESET APT report: crescono gli attacchi...Mag 20, 2025 0

Altro in questa categoria

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...

2 thoughts on “L’FBI blocca la botnet VPNFilter. “Volevano devastare l’Ucraina””