Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Raffica di bug nei sistemi dei veicoli BMW. Gli esperti: “rischio hacking”

Mag 24, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 1

La catena di vulnerabilità permetterebbe di accedere ai sistemi e interferire con qualsiasi componente. Tecnici al lavoro per correggere i bug.

Altri guai per le auto “smart” e a finire nel centro del mirino questa volta è BMW. Ad annunciarlo è la società di sicurezza cinese Tencent Keen Security Lab. La scoperta è il frutto di una ricerca condotta per un anno, tra il mese di gennaio 2017 e febbraio 2018.

Risultato: i ricercatori hanno individuato una catena di vulnerabilità composta da 14 bug. Se sfruttata, permetterebbe di accedere al CAN bus interno e interagire con tutti i componenti collegati. In parole povere: consentirebbe di prendere il controllo totale dell’auto.

Le conseguenze sono immaginabili e vanno dalla possibilità di rubare il veicolo (un problema che non è nuovo, come abbiamo spiegato in questo articolo) all’ipotesi più fantasiosa ma comunque concreta di provocare un incidente alterando il funzionamento di componenti fondamentali come i freni.

I modelli della casa tedesca interessati dalle vulnerabilità sarebbero molti e comprenderebbero auto prodotte a partire dal 2012. Nello specifico, si tratterebbe delle BMW serie i, BMW serie X, oltre alle BMW serie 3, 5 e 7.

Sui dettagli tecnici i ricercatori stanno mantenendo il massimo riserbo e hanno indicato una deadline per la loro pubblicazione nel 2019 per dare il tempo a BMW di correggere le vulnerabilità.

Tutte le tecniche prendono di mira i classici punti deboli delle auto “intelligenti”: comunicazioni, infotainment e sistemi telematici. Le uniche informazioni fornite riguardano le modalità con cui l’attacco potrebbe essere portato.

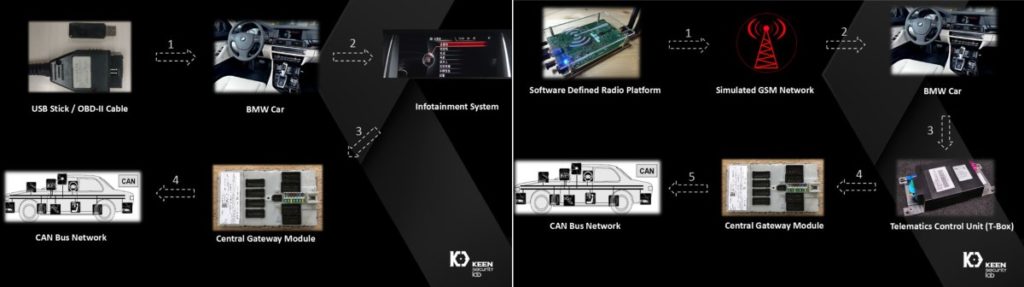

La prima prevede un hacking “fisico” attraverso l’uso di una chiavetta USB. In questo caso lo scenario è piuttosto classico e ricalca quello che è emerso più volte in casi simili. Stando alle grafiche pubblicate, nel caso in specie l’attacco prenderebbe di mira specificatamente il sistema di infotainment.

Le catene di attacco illustrate conducono fino al sistema CAN bus e permette quindi di controllare l’intero veicolo.

L’ipotesi di un attacco remoto prevede uno scenario decisamente più complicato. Secondo i ricercatori, infatti, per portare l’attacco sarebbe necessario utilizzare una piattaforma radio e creare una rete GSM sotto il controllo dei pirati informatici.

Qualcosa di molto diverso rispetto ad altri attacchi emersi nel passato (come quello che poteva interessare i modelli Mitsubishi o più recentemente Audi e Volkswagen) che sfruttavano il Wi-Fi.

Agire attraverso la rete GSM richiede strumenti che non sono alla portata di tutti, certo, ma archiviare l’ipotesi di un attacco simile sarebbe frettoloso. Soprattutto considerando che soggetti come quelli che operano per conto di servizi segreti ed enti governativi avrebbero ben poche difficoltà nell’ottenere l’accesso alle infrastrutture necessarie.

Articoli correlati

-

TeamItaly, presentata la nuova squadra...

TeamItaly, presentata la nuova squadra...Set 15, 2025 0

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

Pwn2Own, a Berlino per la prima volta...

Pwn2Own, a Berlino per la prima volta...Mag 19, 2025 0

-

Lockbit hackerato: infrastruttura...

Lockbit hackerato: infrastruttura...Mag 09, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...

One thought on “Raffica di bug nei sistemi dei veicoli BMW. Gli esperti: “rischio hacking””