Aggiornamenti recenti Febbraio 5th, 2026 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

Preparano attacchi zero-day, ma si fanno scoprire prima di colpire

Mag 16, 2018 Marco Schiaffino Malware, News, RSS, Vulnerabilità 1

I pirati avevano trovato due vulnerabilità sconosciute per attaccare i software Adobe e Microsoft. Ma si sono “bruciati” quando lo hanno provato.

Avevano tra le mani due exploit zero-day, cioè quello che un pirata informatico può aspettarsi di avere solo nei suo i sogni più sfrenati: vulnerabilità sconosciute che permettono di colpire impunemente qualsiasi bersaglio.

Peccato che nel corso dei test per verificarne l’efficacia abbiano commesso un errore piuttosto banale e abbiano così permesso a un ricercatore di ESET di individuare le falle e segnalarle ai produttori affinché le correggessero.

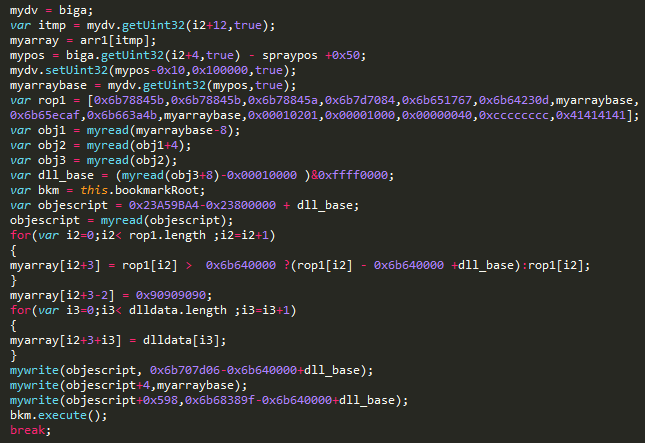

Le due vulnerabilità possono essere usate in abbinata per portare all’esecuzione di codice in remoto su un computer Windows al momento dell’apertura di un documento PDF. La prima falla di sicurezza (CVE-2018-4990) interessa infatti Acrobat Reader e permette di avviare all’apertura del documento un JavaScript che modifica il codice di un “pulsante” (un’immagine in formato JPEG2000) all’interno del PDF.

Il JavaScript, a questo punto, porta un attacco al motore Java di Acrobat Reader e avvia l’esecuzione di una shellcode che apre un file PE incorporato nel documento stesso.

La vulnerabilità di Windows (CVE-2018-8120) coinvolge invece un componente chiamato Win32k e consente al malware di ottenere privilegi per l’esecuzione a livello di kernel.

Il JavaScript nascosto all’interno del PDF utilizza una catena di ROP per avviare lo shellcode e consentire l’esecuzione di codice sul sistema.

Come spiega Anton Cherepanov di ESET in un report pubblicato su Internet, l’errore dei pirati informatici è stato quello di caricare un sample del loro malware (ancora privo di payload) su un repository pubblico dedicato all’analisi di file “sospetti”.

Si tratta di una procedura piuttosto comune tra gli autori di malware, che utilizzano questo tipo di servizio per verificare se il codice che hanno creato viene rilevato dai motori antivirus.

In questo caso, però, Cherepanov ha analizzato il file e individuato i due exploit, informando Adobe e Microsoft per consentirgli di mettere a punto le patch che avrebbero corretto le falle di sicurezza.

Ai pirati informatici è probabile che resterà la brutta sensazione di aver avuto tra le mani un biglietto della lotteria vincente e averlo perso in malo modo.

Articoli correlati

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

Altro in questa categoria

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per...

One thought on “Preparano attacchi zero-day, ma si fanno scoprire prima di colpire”