Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Palo Alto Networks: il futuro della sicurezza è “open”

Apr 13, 2018 Marco Schiaffino Approfondimenti, Mercato, Prodotto, Tecnologia 0

La società di sicurezza si appresta a creare una piattaforma “aperta” per lo sviluppo e l’implementazione di tecnologie di sicurezza.

Non solo evoluzione tecnologica: la corsa verso strumenti di cyber-security sempre più efficaci passa anche attraverso un cambiamento nelle modalità di fornitura delle tecnologie di protezione e nello sviluppo delle stesse.

A esserne convinta è Palo Alto Networks, che nei prossimi mesi rilascerà una piattaforma (Application Framework) che punta a modificare in maniera radicale il modo stesso di concepire la gestione della sicurezza informatica.

Per capire la logica dell’operazione, bisogna partire dall’architettura su cui si innesta il nuovo framework. Un’architettura che ha al suo centro (tanto per cambiare) cloud e machine learning.

“L’impegno più rilevante nel campo della cyber-security oggi è quello di riuscire a individuare e analizzare le minacce sconosciute” spiega Umberto Pirovano di Palo Alto Networks. “Per farlo è necessario analizzare quantità enormi di dati, la cui elaborazione richiede l’uso di algoritmi specifici in grado di estrarre le informazioni che possono indicare la presenza di un attacco”.

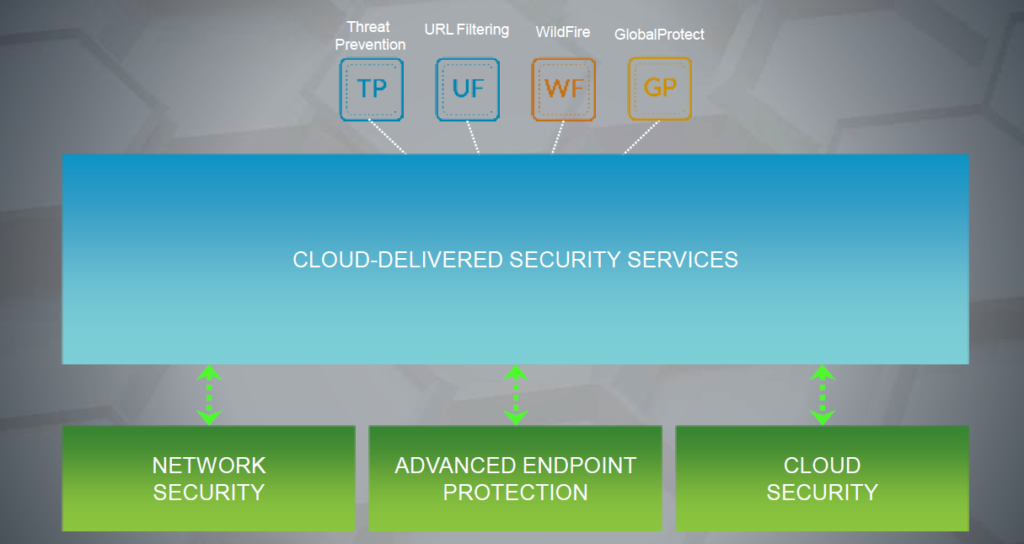

Lo schema, dunque, prevede l’uso di Gateway, endpoint e sicurezza cloud come “sensori” in grado di raccogliere le informazioni, che vengono poi immagazzinate in un database, analizzate ed elaborate per riuscire a individuare le nuove minacce.

Oltre a fornire le informazioni al database nella cloud, le “sonde” collaborano tra loro e mettono in atto automaticamente le contromisure individuate come necessarie per arginare le minacce individuate.

La prima conseguenza di questa logica è piuttosto ovvia: visto che l’efficacia delle tecniche di machine learning sono direttamente proporzionali alla quantità di dati su cui è possibile lavorare, il primo livello di apertura, quindi, è nei confronti di chi si occupa di cyber-security.

“Abbiamo da tempo avviato accordi con altre società di sicurezza per mettere in comune i dati che rileviamo sui sistemi installati” conferma Pirovano. “In questo modo contribuiamo attivamente al miglioramento nella rilevazione delle minacce sconosciute”.

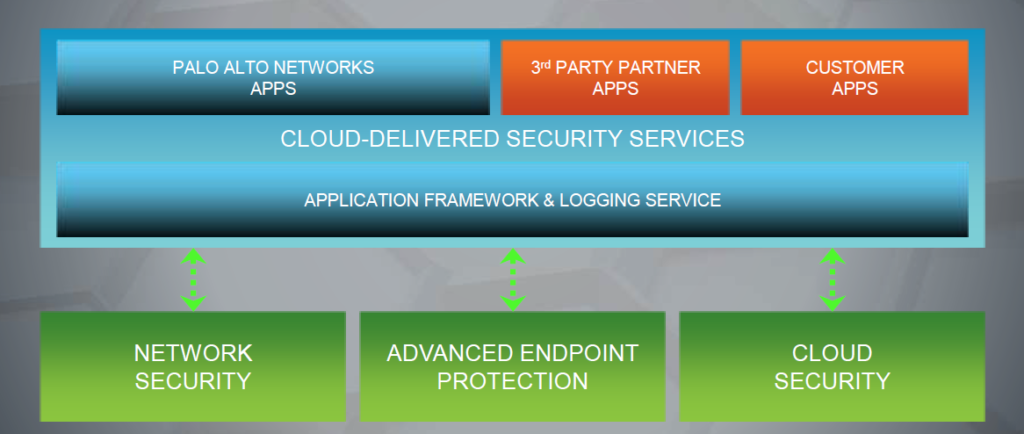

L’introduzione di Application Framework, però, segna un passaggio in più nel segno dell’apertura. L’idea, in pratica, è non solo di lasciare ai clienti la libertà di scegliere i sistemi di analisi di Palo Alto Networks che si ritengono utili per la difesa di un’infrastruttura, ma anche di implementare sistemi di terze parti.

Il nuovo schema prevede un sistema modulare di applicazioni di sicurezza che consentono di personalizzare e potenziare gli strumenti di analisi a disposizione.

“Lo sviluppo di un algoritmo in grado di analizzare i dati e individuare le minacce è un’operazione complessa” spiega sempre Pirovano. “Esistono sviluppatori indipendenti che ogni giorno mettono a punto tecnologie estremamente efficaci e con Application Framework offriamo la possibilità di integrarle nei nostri sistemi di sicurezza”.

In prospettiva, quindi, con un paragone un po’ forzato si può dire che l’Application Framework di Palo Alto Networks funzionerebbe un po’ come l’App Store per iOS: una volta scelto l’ecosistema, è possibile inserire le applicazioni che si ritengono utili.

Un modello che potrebbe funzionare addirittura con la logica dell’on demand: quando un cliente è soggetto a un particolare tipo di attacco, può ricorrere all’applicazione che gli serve per fronteggiarlo e utilizzarlo solo per il tempo necessario a bloccarlo.

Il progetto, inoltre, punta a offrire migliori strumenti di lavoro a disposizione di chi partecipa al programma. In particolare, chi svilupperà applicazioni per l’Application Framework potrà sfruttare il database di Palo Alto Networks.

“Molte startup hanno ottime idee e competenze eccellenti, ma non hanno a disposizione i dati che gli consentono di lavorare in maniera appropriata” specifica Pirovano. “Per farlo è necessario avere un database di dimensioni considerevoli (almeno 5 petabyte – ndr) come quello che noi abbiamo raccolto in più di 10 anni di attività”. Naturalmente la fornitura delle risorse avverrà soltanto con i soggetti che avviano una partnership “qualificata”.

Detto della filosofia che ispira l’Application Framework, rimane da vedere quale sarà l’implementazione pratica e le modalità con cui le aziende potranno sfruttarlo. Su questo, però, Pirovano non si sbilancia più di tanto. La disponibilità della prima applicazione di terze parti è prevista solo per il prossimo ottobre e i dettagli su come funzionerà esattamente il sistema di integrazione sono ancora tutti da scoprire.

- Application Framework, Database, machine learning, Marco Schiaffino, Mauro Pirovano, Palo Alto Networks

Articoli correlati

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

Convergenza tra IA e cybersecurity: le...

Convergenza tra IA e cybersecurity: le...Nov 25, 2024 0

Altro in questa categoria

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Le aziende italiane prevedono un...

Le aziende italiane prevedono un...Giu 09, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...