Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

La nuova tecnica per infettare le app Android si chiama Janus

Dic 12, 2017 Marco Schiaffino In evidenza, Malware, News, RSS, Vulnerabilità 0

È possibile iniettare un malware all’interno degli aggiornamenti di app conosciute e affidabili. E la signature che rimane inalterata…

Come se non bastassero le centinaia di app malevole che fanno la loro comparsa ogni settimana su Internet, gli utenti Android adesso dovranno stare all’occhio per evitare di incappare in versioni “manomesse” delle app più conosciute.

A lanciare l’allarme è Guard Square, una società di sicurezza specializzata nel settore mobile, che ha individuato una vulnerabilità (CVE-2017-13156) particolarmente insidiosa.

Si tratta di un bug che consentirebbe di inserire codice malevolo all’interno di un’app senza modificare la signature che la identifica. Insomma: la falla permetterebbe di aggirare tutti i sistemi di sicurezza basati sull’affidabilità dell’installer.

Una vera mazzata per l’eco-sistema Android, visto e considerato che il sistema delle signature è uno dei pochi strumenti che gli utenti hanno per garantirsi quando scaricano app da siti di terze parti (anche se definire Google Play un luogo sicuro sarebbe davvero eccessivo) che potrebbero ospitare malware o spyware sui loro server.

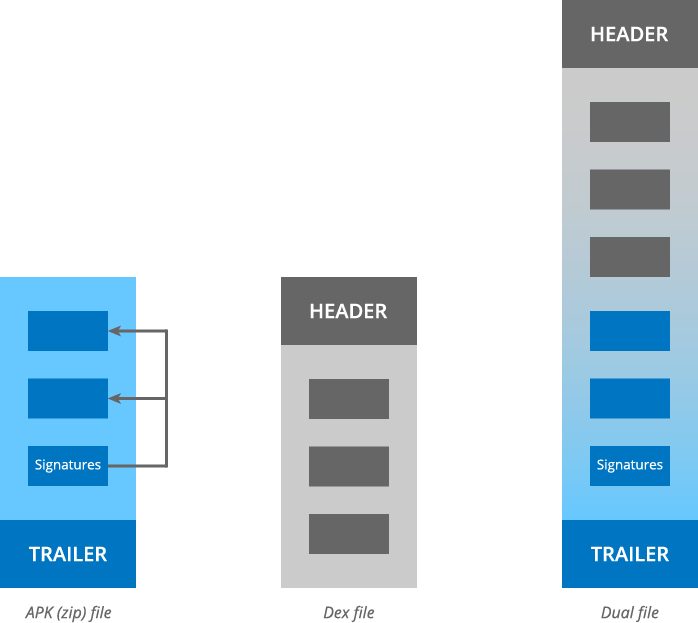

Il bug, battezzato con il nome di Janus (il riferimento è al Giano bifronte) dai ricercatori, sfrutta una particolarità dei file DEX (utilizzati da Dalvik, una process virtual machine integrata in Android – ndr) e, nel dettaglio, dal sistema con cui Android ne verifica l’integrità.

Due tipi di file diversi che possono essere “fusi” senza pregiudicarne il funzionamento. Ma i controlli di Android non individuano questa particolarità…

In pratica, un pirata informatico potrebbe creare un file composto da un APK (il file compresso usato di solito come installer) e un file DEX (il formato usato da Dalvik) in grado “confondere” il sistema, in particolare per il fatto che questa sorta di ibrido non modifica la signature dell’APK.

L’APK verrebbe considerato valido (ed effettivamente lo è) ma, al momento dell’esecuzione, verrebbe avviato anche il DEX, nel quale il cyber-criminale potrebbe inserire il codice malevolo.

Affinché il tutto funzioni, il pirata informatico deve proporre il file come aggiornamento di un’app già installata e (fortunatamente) non lo può fare attraverso Google Play.

Google ha rilasciato una patch che risolve il problema e che viene descritta nel bollettino di sicurezza pubblicato il 4 dicembre. Il problema, come al solito, è capire con quali tempi i vari produttori riusciranno a sviluppare gli aggiornamenti.

Articoli correlati

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Fog ransomware, un ransomware anomalo a...

Fog ransomware, un ransomware anomalo a...Giu 17, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...