Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Strage di smartphone al Pwn2Own Mobile

Nov 03, 2017 Marco Schiaffino Hacking, In evidenza, News, RSS 0

L’evento raccoglie ricercatori di sicurezza da tutto il mondo. Nella due giornate messi K.O. il Galaxy S8 e l’iPhone 7.

Lo scenario è Tokyo, dove sei squadre di ricercatori si sono confrontate nel classico Pwn2Own, il contest di hacking dedicato al settore mobile. Il risultato? Ben 32 bug individuati e 515.000 dollari (oltre ai telefoni violati) distribuiti come ricompensa ai partecipanti.

Le “vittime” più illustri cadute sotto i colpi dei partecipanti alla gara sono stati il Galaxy S8 di Samsung, il Huawei Mate9 Pro e l’iPhone 7.

Proprio la violazione del modello di punta di Samsung è stata l’impresa che ha più impressionato gli organizzatori. Il team MWR Labs ha infatti usato una catena di 11 vulnerabilità (partendo dal browser) per arrivare a installare un’app sullo smartphone dell’azienda coreana.

Un vero record nella storia del Pwn2Own, che gli ha fruttato 25.000 dollari di ricompensa (e 11 punti nella competizione) oltre ai complimenti dei presenti.

Meno complicato l’attacco portato dallo stesso team nei confronti del telefono di Huawei. Per avviare l’esecuzione di codice in remoto sul Mate9 attraverso il browser sono bastati “solo” 5 bug logici.

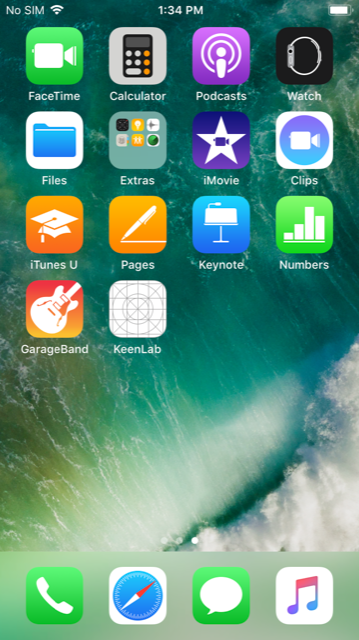

Per quanto riguarda Apple, sul suo iPhone 7 si sono accaniti in parecchi. Preso di mira in particolare il Wi-Fi, che il team Tencent Keen Security Lab è riuscito a sfruttare per installare un’app senza che fosse necessario alcun intervento da parte dell’utente.

La schermata non sembra dire molto, ma rappresenta un bel successo per il team che ha portato a termine l’attacco. Quell’icona di KeenLab, infatti, non dovrebbe essere lì.

Per violare lo smartphone Apple, i ragazzi di Tencent Keen Security Lab hanno utilizzato 4 differenti bug. Due in più di quanti gliene sono serviti per portare l’attacco attraverso Safari.

Il collegamento Wi-Fi dell’iPhone 7 è stato preso di mira anche dal team 360 Security, che ha portato a termine un attacco sfruttando una serie di 3 bug ottenendo però un successo solo parziale. Una delle vulnerabilità utilizzate, infatti, era stata illustrata in precedenza da un altro concorrente.

Articoli correlati

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Un bug di Google consentiva di scoprire...

Un bug di Google consentiva di scoprire...Giu 10, 2025 0

-

Pwn2Own, a Berlino per la prima volta...

Pwn2Own, a Berlino per la prima volta...Mag 19, 2025 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...