Aggiornamenti recenti Aprile 19th, 2024 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cresce il numero di attacchi informatici: +28% rispetto al 2023

- L’IA generativa complica la gestione sicura delle applicazioni SaaS

- In aumento gli attacchi brute-force a VPN e servizi SSH

- Microsoft Copilot for Security è ora disponibile per le aziende italiane

- Una vulnerabilità di PuTTY permette di ottenere la chiave privata dell’utente

Ransomware sui server: azienda paga 1 milione di dollari

Giu 21, 2017 Marco Schiaffino Attacchi, Gestione dati, Malware, News, RSS 0

La vittima è Nayana, una società coreana che si occupa di Web Hosting. Colpite 153 macchine Linux con i dati dei clienti. Ma il recupero non è facile…

Finire vittima di un ransomware è una brutta esperienza e, naturalmente, le cose vanno ancora peggio quando a subire l’attacco è un’azienda. Nel caso di Nayana, una società con sede nella Corea del Sud, l’azione dei pirati informatici ha provocato un vero disastro.

Nayana si occupa infatti di Web Hosting e in seguito all’azione dei cyber-criminali si è trovata con la bellezza di 153 server messi K.O. da un ransomware che ha crittografato tutti i file memorizzati al loro interno. Ora l’azienda ha deciso di cedere al ricatto e pagare il riscatto di 1 milione di dollari chiesto dai pirati.

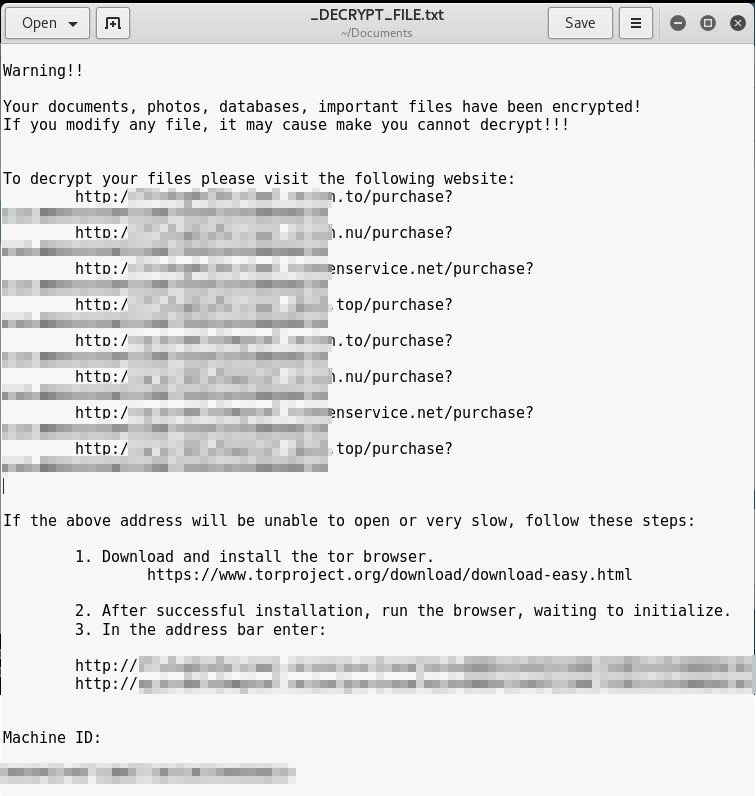

Stando ai comunicati dell’azienda e alla ricostruzione fornita da Trend Micro, l’attacco è avvenuto il 10 giugno scorso e ha sfruttato una versione del ransomware Elferebus modificata per funzionare sui sistemi Linux.

Elferebus è stato individuato lo scorso settembre e veniva distribuito attraverso l’Exploit Kit Rig. La versione modificata, però, sfrutta un sistema di crittografia più evoluto del suo “cugino” per Windows, eseguendo una prima cifratura dei file utilizzando una chiave AES (più veloce) e una successiva codifica delle chiavi AES utilizzando RSA.

Un sistema a doppia cifratura utilizzato anche da altri ransomware e che lascia poche speranze alla vittima di poter interrompere il processo in tempo o recuperare i file scardinando il sistema di cifratura.

Dalle parti di Nayana, quindi, si sono trovati a fronteggiare un blocco totale dell’attività e una richiesta iniziale di riscatto di 1,65 milioni di dollari, che dopo qualche contrattazione è stata portata a 1 milione tondo da pagare, naturalmente, in Bitcoin.

La veste grafica non è certo delle più elegante ne abbiamo viste di molto più elaborate. In questo caso però non c’è bisogno di tanti fronzoli per convincere la vittima a pagare.

Secondo i ricercatori di Trend Micro, l’attacco potrebbe avere sfruttato una vulnerabilità dei sistemi della società coreana. I server, infatti, utilizzerebbero software non aggiornato. In particolare girerebbero con una versione del Kernel di Linux vecchiotta (2.6.24.2) vulnerabile all’attacco Dirty Cow, che è stato reso pubblico nell’ottobre 2016 e corretto nella nuova versione del Kernel.

Come se non bastasse, l’azienda usa Apache 1.3.36 e PHP 5.1.4, tutta roba del 2006 e che notoriamente offre il fianco a numerosi exploit. Insomma: di clamoroso, in questo caso, non c’è solo l’entità del riscatto richiesto ma anche l’imperizia e la superficialità degli amministratori di sistema.

Nayana sta pagando il riscatto in tre “rate” e, stando alle comunicazioni comparse sul suo servizio clienti, avrebbe avviato la procedura per il recupero dei dati. Non senza qualche difficoltà. La decrittazione dei dati, infatti, starebbe creando errori nei database e le operazioni sono ancora in corso.

È probabile, in definitiva, che le perdite maggiori per l’azienda non saranno tanto quelle legate al pagamento del riscatto, quanto alla perdita di clienti.

Articoli correlati

-

Cresce il numero di attacchi...

Cresce il numero di attacchi...Apr 19, 2024 0

-

LockBit: scoperta una nuova variante in...

LockBit: scoperta una nuova variante in...Apr 16, 2024 0

-

Gli attacchi ransomware non si...

Gli attacchi ransomware non si...Mar 28, 2024 0

-

Il ransomware StopCrypt evolve per...

Il ransomware StopCrypt evolve per...Mar 18, 2024 0

Altro in questa categoria

-

L’IA generativa complica la...

L’IA generativa complica la...Apr 18, 2024 0

-

In aumento gli attacchi brute-force a...

In aumento gli attacchi brute-force a...Apr 18, 2024 0

-

Microsoft Copilot for Security è ora...

Microsoft Copilot for Security è ora...Apr 17, 2024 0

-

Una vulnerabilità di PuTTY permette di...

Una vulnerabilità di PuTTY permette di...Apr 17, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

LockBit: scoperta una nuova variante in grado di...

LockBit: scoperta una nuova variante in grado di...Apr 16, 2024 0

LockBit continua a colpire le organizzazioni di tutto il... -

Le aziende italiane peccano nella sicurezza degli ambienti...

Le aziende italiane peccano nella sicurezza degli ambienti...Apr 15, 2024 0

Il 41% delle imprese italiane subisce mensilmente attacchi... -

Cresce il numero di credenziali compromesse: bisogna...

Cresce il numero di credenziali compromesse: bisogna...Apr 12, 2024 0

In occasione del Privacy Tour 2024, l’iniziativa del... -

Il protocollo RDP è ancora un grosso problema di sicurezza...

Il protocollo RDP è ancora un grosso problema di sicurezza...Apr 11, 2024 0

Secondo l’ultimo report di Sophos, “It’s Oh...

Minacce recenti

Una vulnerabilità HTTP/2 espone i server ad attacchi DoS

Nuovi attacchi sfruttano la condivisione dei documenti per rubare le credenziali utente

Gli utenti sono preoccupati per la propria sicurezza online, ma hanno molti punti deboli

Off topic

-

Maythefourth: La caduta dell’Impero Galattico è...

Maythefourth: La caduta dell’Impero Galattico è...Mag 04, 2018 0

E se vi dicessimo che la saga di Star Wars ... -

Gli hacker e il cinema: i dieci migliori film secondo...

Gli hacker e il cinema: i dieci migliori film secondo...Nov 14, 2016 2

Abbiamo rubato al blog di Kaspersky un vecchio pezzo di... -

Campione di scacchi blinda il PC. “Paura degli hacker”

Campione di scacchi blinda il PC. “Paura degli hacker”Nov 08, 2016 2

Il numero uno degli scacchi mondiali Magnus Carlsen ha... -

L’autore di fsociety pensa di essere Mr. Robot, ma è un...

L’autore di fsociety pensa di essere Mr. Robot, ma è un...Ott 28, 2016 0

Il pirata informatico che ha creato il ransomware cerca... -

Yahoo sospende l’inoltro delle email. Paura di un esodo...

Yahoo sospende l’inoltro delle email. Paura di un esodo...Ott 11, 2016 0

Dopo la raffica di figuracce, l’azienda sospende per...

Post recenti

-

Cresce il numero di attacchi informatici: +28% rispetto al...

Cresce il numero di attacchi informatici: +28% rispetto al...Apr 19, 2024 0

Il mondo del cybercrimine continua a mettere in difficoltà... -

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

In aumento gli attacchi brute-force a VPN e servizi SSH

In aumento gli attacchi brute-force a VPN e servizi SSHApr 18, 2024 0

I ricercatori di Cisco Talos hanno individuato un... -

Microsoft Copilot for Security è ora disponibile per le...

Microsoft Copilot for Security è ora disponibile per le...Apr 17, 2024 0

“In un contesto di crescente fragilità, gli sforzi di... -

Una vulnerabilità di PuTTY permette di ottenere la chiave...

Una vulnerabilità di PuTTY permette di ottenere la chiave...Apr 17, 2024 0

I mantainer di PuTTY, il client open-source di SSH e...