Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Il malware è solo in memoria e l’antivirus non lo rileva

Giu 15, 2017 Marco Schiaffino Attacco non convenzionale, Malware, Minacce, News, RSS 1

Per il momento i pirati hanno preso di mira numerosi ristoranti negli Stati Uniti, ma la strategia di attacco potrebbe presto essere utilizzata contro altri obiettivi.

Nessun file copiato sul disco fisso e una tecnica di attacco che sfrutta PowerShell per aggirare i controlli dei software di sicurezza. Sono questi gli ingredienti che hanno fatto scattare l’allarme rosso dei ricercatori nei confronti di un gruppo di cyber-criminali chiamati FIN7.

A spiegare nel dettaglio le modalità di attacco usate dal gruppo, che i ricercatori considerano collegato ai pirati di Carbanak, è la società di sicurezza Morphisec, che ha analizzato i malware utilizzati da FIN7.

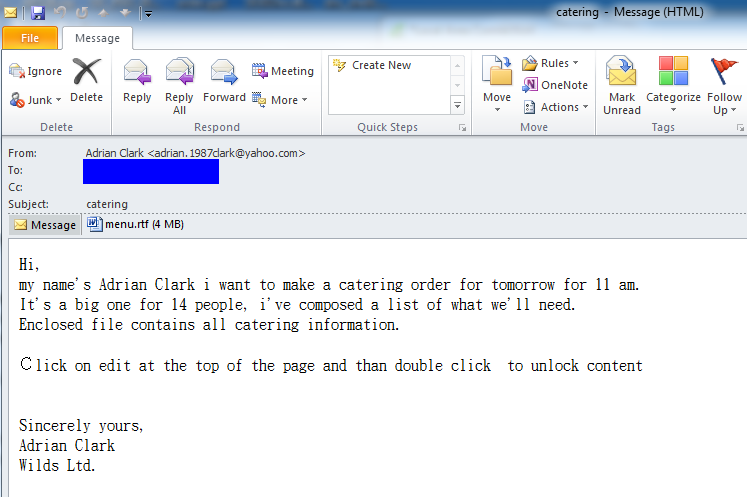

Il vettore di attacco è un documento Word, che viene inviato con un’email di phishing confezionata in maniera estremamente credibile. Stando a quanto riportano i ricercatori, che hanno sottoposto all’analisi su VirusTotal il file Word usato per l’attacco, per lo meno fino allo scorso 6 giugno il file veniva considerato innocuo da tutti e 56 gli antivirus utilizzati per la scansione.

Peccato che il file sia tutt’altro che inoffensivo. Al suo interno c’è infatti un oggetto OLE che avvia l’esecuzione di un codice JavaScript. L’unico indizio per la vittima è la richiesta di disattivare la visualizzazione protetta che Office imposta automaticamente per tutti i file che arrivano in allegato a un messaggio di posta elettronica.

Visto però che il documento in questione arriva come parte integrante di una proposta di lavoro, è molto probabile che il destinatario finisca per acconsentire alla richiesta e permetta così l’esecuzione del codice.

Potenza dell’ingegneria sociale: come può un ristoratore rinunciare a leggere un documento allegato a un messaggio che propone l’acquisto di un servizio di catering per il mattino dopo?

A questo punto parte l’attacco, che prevede la scrittura su disco di ulteriore codice JabaScript, ma nascosto all’interno di un file TXT. La sua esecuzione viene ritardata di un minuto attraverso la pianificazione di un Windows Task, in modo da non nascondere il collegamento tra le due operazioni e aggirare così i controlli comportamentali evitando che l’antivirus si “accorga” che sta succedendo qualcosa di strano.

Il resto dell’attacco viene portato attraverso codice residente esclusivamente in memoria, utilizzando le query DNS come strumento per generare script PowerShell che vengono offuscati in modo da nasconderne la natura.

Si tratta di strumenti (come Meterpreter) normalmente utilizzati nei test di sicurezza che permettono di controllare il computer senza installare alcun programma o lasciare tracce sul disco fisso.

Nel loro report, i ricercatori di Morphisec spiegano che il codice usato dai pirati utilizza tecniche di offuscamento estremamente efficaci, come quella di eliminare il prefisso MZ in alcune parti dello shellcode, in modo che la DLL caricata in memoria sfugga ai controlli degli antivirus.

Per verificare l’efficacia della tecnica usata dai pirati, gli analisti di Morphisec hanno provato a estrarre la DLL in questione prima che fosse modificata e l’hanno sottoposta a un controllo su VirusTotal. La maggior parte degli antivirus la identifica (correttamente) come un CobaltStrike Meterpreter. Una volta modificata, però, la DLL non fa scattare alcun “campanello di allarme” e può sostanzialmente agire indisturbata.

L’obiettivo del gruppo FIN7, esattamente come quello del gruppo Carbanak, è quello di mettere le mani su dati e informazioni che gli consentano di guadagnare denaro e gli strumenti che usano gli permettono di farlo con estrema efficacia.

Secondo i ricercatori che hanno studiato il malware, una volta infettato il computer hanno infatti la possibilità di sottrarre tutto ciò che gli serve e anche di eseguire “movimenti laterali” che gli consentono di raggiungere altre macchine all’interno della rete per ottenere ciò che vogliono.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...

One thought on “Il malware è solo in memoria e l’antivirus non lo rileva”